【図表】

不正なマクロと PowerShell を利用する「EMOTET」の感染フロー

出典: http://blog.trendmicro.co.jp/archives/16418

【概要】

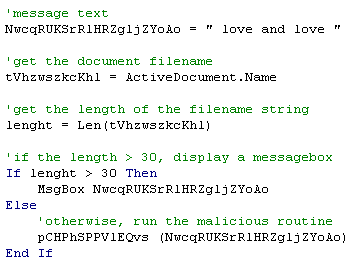

- AutoCloseマクロを利用して回避

- 列挙型変数を利用して回避

- ファイル名の長さをチェックして回避

【ニュース】

◆「Ursnif」の感染活動で複数のサンドボックス回避技術を利用 (Security NEXT, 2017/11/20 )

http://www.security-next.com/087764

【関連情報】

◆「URSNIF」の新手法:マクロを利用してサンドボックス検出を回避 (Trendmicro, 2017/11/20)

http://blog.trendmicro.co.jp/archives/16418

【詳細】

□解説

- ファイル名の長さをチェック

- 30文字より長い場合、メッセージを表示(" love and love ")

- 30文字以下の場合、マルウェアを起動

【関連まとめ記事】

◆Emotet (まとめ)

http://malware-log.hatenablog.com/entry/Emotet

【インディケータ情報】

■ハッシュ情報(Sha256)

- 954a94f43987df21094853b8e7b7de11e5f1d8c2ea0369e80ce44d04e84382ab