【概要】

| 項目 | 内容 |

|---|---|

| 発見時期 | 2016/10 |

| 種別 | RAT |

【辞書】

◆ChChes (weblio)

https://www.weblio.jp/content/ChChes

【ブログ】

◆「ChChes」を操る標的型サイバー攻撃集団「ChessMaster」による諜報活動の手口 (Trendmicro, 2017/07/28)

http://blog.trendmicro.co.jp/archives/15551

◆日本を狙うサイバー攻撃キャンペーン「ChessMaster」、攻撃手法がさらに変化 (Trendmicro, 2017/11/13)

https://www.is702.jp/news/2237/partner/101_g/

【公開情報】

◆Cookieヘッダーを用いてC&CサーバとやりとりするマルウエアChChes(2017-01-26) (JPCERT/CC, 2017/01/26)

https://www.jpcert.or.jp/magazine/acreport-ChChes.html

◆攻撃者グループmenuPassとマルウェア「Poison Ivy、PlugX、ChChes」の関連性 (Lac, 2017/02/23)

https://www.lac.co.jp/lacwatch/people/20170223_001224.html

◆Operation Cloud Hopper Indicators of Compromise (pwc, 2017/04/05)

https://www.pwc.com/jp/ja/japan-service/cyber-security/assets/pdf/operation-cloud-hopper.pdf

https://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-report-final-v4.pdf

⇒ http://malware-log.hatenablog.com/entry/2017/04/05/000000_5

◆ChessMaster: A New Campaign Targeting Japan Using The New ChChes Backdoor (Trendmicro, 2017/06/26)

https://www.rsaconference.com/writable/presentations/file_upload/fle-r09_chessmaster-a-new-campaign-targeting-japan-using-the-new-chches-backdoor.pdf

◆Operation Cloud Hopper Indicators of Compromise (pwc, 2017/10/13)

https://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-indicators-of-compromise-v2.2.pdf

https://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-indicators-of-compromise-v3.pdf

【IoC情報】

◆ChChes (IoC (TT Malware Log), 2017/01/26)

JPCERT/CCの公開情報

◆ChChes (IoC (TT Malware Log), 2017/02/16)

UNIT42(Paloalto)の公開情報

◆ChChes (IoC (TT Malware Log), 2017/02/23)

Lacの公開情報

【関連情報】

◆ANEL (まとめ)

http://malware-log.hatenablog.com/entry/ANEL

◆APT10 / MenuPass (まとめ)

http://malware-log.hatenablog.com/entry/APT10

【関連まとめ記事】

◆標的型攻撃マルウェア (まとめ)

https://malware-log.hatenablog.com/entry/APT_Malware

◆攻撃組織 / Actor (まとめ)

◆標的型攻撃組織 / APT (まとめ)

◆APT10 / MenuPass (まとめ)

https://malware-log.hatenablog.com/entry/APT10

【インディケータ情報】

■ハッシュ情報(MD5) - CheChes -

75500bb4143a052795ec7d2e61ac3261

1b891bc2e5038615efafabe48920f200

f5744d72c6919f994ff452b0e758ffee

e8f3790cfac1b104965dead841dc20b2

f586edd88023f49bc4f9d84f9fb6bd7d

1d0105cf8e076b33ed499f1dfef9a46b

684888079aaf7ed25e725b55a3695062

d1bab4a30f2889ad392d17573302f097

472b1710794d5c420b9d921c484ca9e8

19610f0d343657f6842d2045e8818f09

ca9644ef0f7ed355a842f6e2d4511546

0c0a39e1cab4fc9896bdf5ef3c96a716

37c89f291dbe880b1f3ac036e6b9c558

07abd6583295061eac2435ae470eff78

23d03ee4bf57de7087055b230dae7c5b

c1cb28327d3364768d1c1e4ce0d9bc07

ac725400d9a5fe832dd40a1afb2951f8

b0649c1f7fb15796805ca983fd8f95a3

8a93859e5f7079d6746832a3a22ff65c

7891f00dcab0e4a2f928422062e94213

3afa9243b3aeb534e02426569d85e517

472b1710794d5c420b9d921c484ca9e8

f03f70d331c6564aec8931f481949188

779dbb88e037a6ecc8ab352961dbb028

c2a07ca21ecad714821df647ada8ecaa

(以上は Lac の情報。 引用元は https://www.lac.co.jp/lacwatch/people/20170223_001224.html)

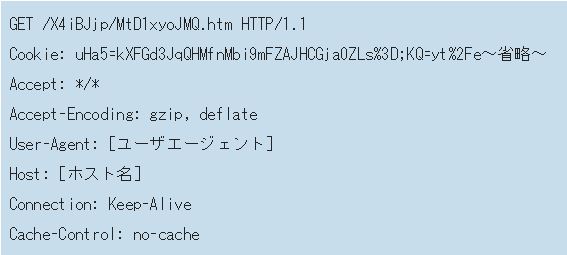

■GET リクエスト

ChChesウイルスが送信するGETリクエストの例

出典: https://tech.nikkeibp.co.jp/it/atcl/watcher/14/334361/022200783/?SS=imgview&FD=-1112578162