【訳】

マイクロソフトのSharePointのゼロデイ脆弱性がリモートコード実行(RCE)攻撃に悪用され、パッチは未公開です。

【図表】

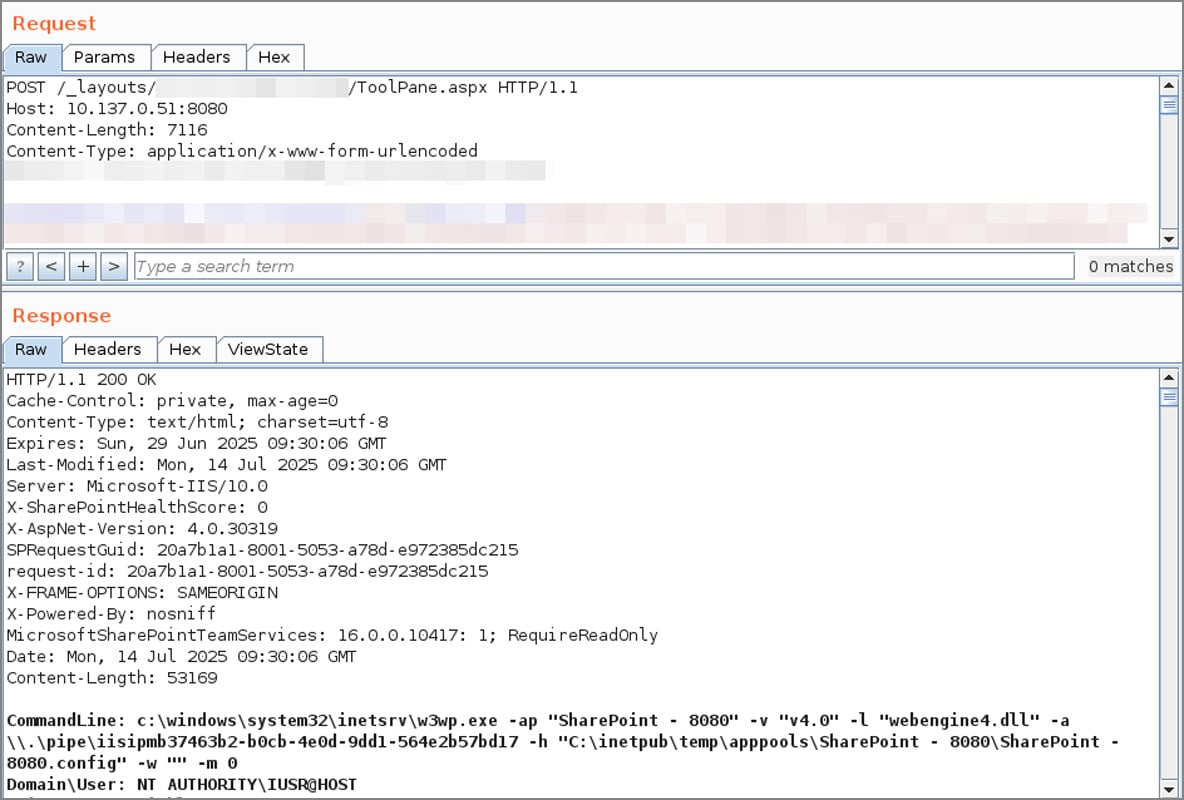

作成されたMicrosoft SharePoint ToolShellエクスプロイトのデモ (CODE WHITE GmbH)

悪意のある spinstall0.aspx ファイル(ValidationKey を盗むために使用) (BleepingComputer)

出典: https://www.bleepingcomputer.com/news/microsoft/microsoft-sharepoint-zero-day-exploited-in-rce-attacks-no-patch-available/

【要約】

Microsoft SharePointのゼロデイ脆弱性(CVE-2025-53770、CVE-2025-53771)が積極的に悪用され、少なくとも85台のサーバーが既に侵害されています。これらは7月のパッチで修正された旧ToolShell脆弱性の回避策で、オンプレミスSharePointにのみ影響します。MicrosoftはSharePoint 2019とSubscription Edition向けに緊急パッチを公開しましたが、2016向けは未公開です。AMSIを有効化し、Defender AV導入、パッチ適用、マシンキーの回転が推奨されています。spinstall0.aspxの作成や特定IPからのアクセスは侵害兆候であり、検出時は即時隔離と調査が必要です。

【ニュース】

◆Microsoft SharePoint zero-day exploited in RCE attacks, no patch available (BleepingComputer, 2025/07/20 11:40)

[マイクロソフトのSharePointのゼロデイ脆弱性がリモートコード実行(RCE)攻撃に悪用され、パッチは未公開です]

https://www.bleepingcomputer.com/news/microsoft/microsoft-sharepoint-zero-day-exploited-in-rce-attacks-no-patch-available/

【関連まとめ記事】

◆ToolShell (まとめ)

https://malware-log.hatenablog.com/entry/ToolShell

◆SharePoint (まとめ)

https://malware-log.hatenablog.com/entry/SharePoint