【訳】

イランのハッカーがPhoenix backdoorを用いて100以上の政府機関を標的にした

【要点】

◎MuddyWaterがPhoenix v4で政府機関を大規模標的化。VBA→ローダー→永続化、C2制御とブラウザ窃取・RMM併用で侵害拡大。

【図表】

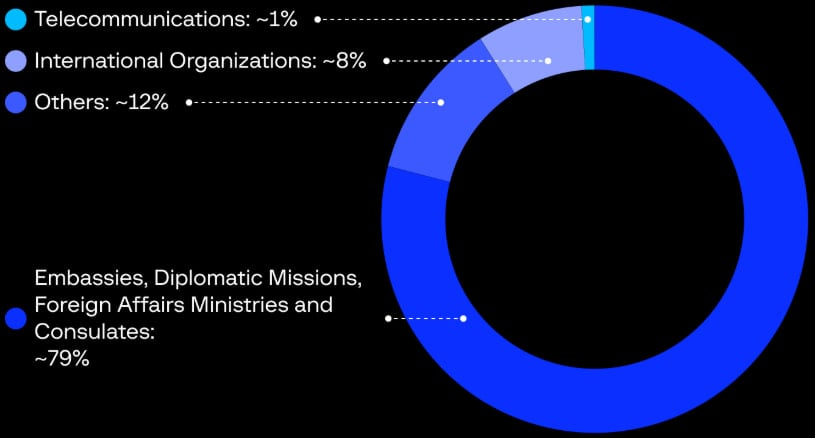

最新のMuddyWaterキャンペーンの標的 (Group-IB)

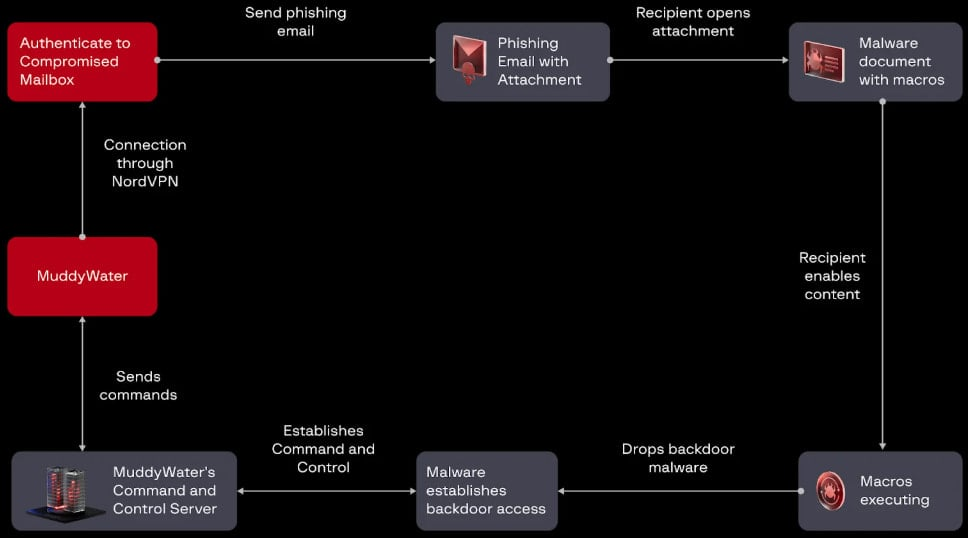

観測された攻撃チェーン (Group-IB)

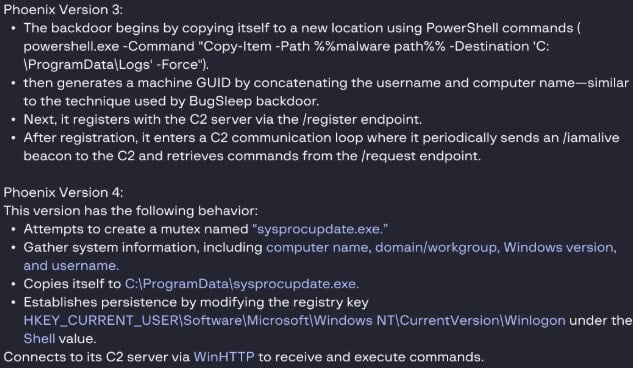

フェニックスバージョン3とバージョン4の差異 (Group-IB)

出典: https://www.bleepingcomputer.com/news/security/iranian-hackers-targeted-over-100-govt-orgs-with-phoenix-backdoor/

【要約】

イラン政府支援のMuddyWaterが、Phoenix backdoor v4を用いたフィッシング攻撃で中東・北アフリカの大使館や外務省など100超の政府機関を標的化。悪性Word添付のVBAでFakeUpdateローダー→AES暗号化のPhoenix展開・永続化(COM/レジストリ)。C2へWinHTTPでビーコンし、シェル起動・ファイル送受信・スリープ制御などを実行。併せてChromium系ブラウザ窃取ツール、PDQ・Action1 RMMも悪用。活動は8/19開始、8/24にC2停止後は別ツールで継続の兆候。

【ニュース】

◆Iranian hackers targeted over 100 govt orgs with Phoenix backdoor (BleepingComputer, 2025/10/22 17:19)

[イランのハッカーがPhoenix backdoorを用いて100以上の政府機関を標的にした]

https://www.bleepingcomputer.com/news/security/iranian-hackers-targeted-over-100-govt-orgs-with-phoenix-backdoor/