【訳】

ShadowPadマルウェアがWSUSの脆弱性を積極的に悪用し、システム全体へのアクセス権を取得

【要点】

◎WSUSの重大脆弱性CVE-2025-59287が悪用され、攻撃者がPowerCatを経由してShadowPadを展開。DLLサイドローディングで常駐しプラグインをローディングする。PoC公開後に悪用が急増し、即時パッチ適用が必須。

【図表】

出典: https://thehackernews.com/2025/11/shadowpad-malware-actively-exploits.html

【要約】

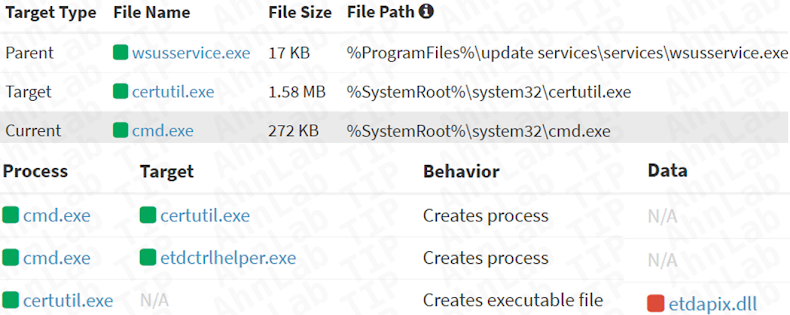

Microsoft WSUS の重大脆弱性 CVE-2025-59287(システム権限でRCE可能)が公開直後から積極的に悪用され、国家支援型中国系攻撃者が高機能バックドア ShadowPad を拡散している。攻撃者は脆弱な WSUS サーバーへ侵入後、PowerCat でシェルを取得し、curl や certutil を用いて外部C2から ShadowPad を取得。DLLサイドローディング(ETDCtrlHelper.exe → ETDApix.dll)で常駐化し、メモリ内で追加プラグインを展開する高度な構造を持つ。PoC公開後に悪用が急増し、初期アクセス取得・偵察・Velociraptorなど正規ツールの投入にも利用されており、WSUS 管理者は速やかなパッチ適用と公開WSUSの遮断が必須とされる。

【ニュース】

◆ShadowPad Malware Actively Exploits WSUS Vulnerability for Full System Access (The Hacker News, 2025/11/24)

[ShadowPadマルウェアがWSUSの脆弱性を積極的に悪用し、システム全体へのアクセス権を取得]

https://thehackernews.com/2025/11/shadowpad-malware-actively-exploits.html

【関連まとめ記事】

◆全体まとめ

◆マルウェア / Malware (まとめ)

◆標的型攻撃マルウェア (まとめ)

◆ShadowPad (まとめ)

https://malware-log.hatenablog.com/entry/ShadowPad