【訳】

ランサムウェアIABがEDRを悪用し、ステルス的なマルウェア実行を実現

【要点】

◎Storm-0249 が SentinelOne などEDRの正規プロセスを悪用し、DLL サイドローディングでマルウェアを隠蔽実行。識別情報収集やC2通信もEDR経由で回避し、ランサム攻撃の初期侵害を準備。防御側には行動検知とLoLBin制御強化が必要。

【図表】

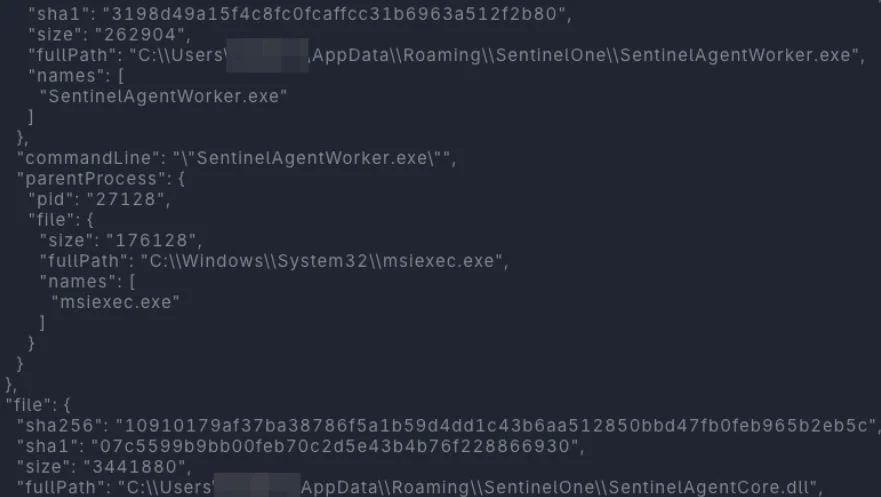

署名付き実行ファイルによる悪意あるDLLのサイドローディング (ReliaQuest)

出典: https://www.bleepingcomputer.com/news/security/ransomware-iab-abuses-edr-for-stealthy-malware-execution/

【要約】

Storm-0249 として追跡される初期アクセスブローカーが、SentinelOne を含む EDR の正規プロセスを悪用し、DLL サイドローディングによりマルウェアを特権プロセス内でステルス実行させていた。攻撃は ClickFix 型ソーシャルエンジニアリングで始まり、curl を使って SYSTEM 権限の悪性 MSI を取得、ディスク非接触の PowerShell により検知を回避。署名済み SentinelAgentWorker.exe を用いた DLL ロードにより持続化し、reg.exe・findstr.exe をEDR経由で実行して識別情報(MachineGuid)を収集し、暗号化C2通信も確立する。これはランサムウェアアフィリエイト向けの初期侵害準備とみられ、通常の監視を回避するため、管理者には「信頼プロセスによる非標準 DLL ロード」検知や curl・PowerShell・LoLBin の制御強化が推奨される。

【ニュース】

◆Ransomware IAB abuses EDR for stealthy malware execution (BleepingComputer, 2025/12/09 10:24)

[ランサムウェアIABがEDRを悪用し、ステルス的なマルウェア実行を実現]

https://www.bleepingcomputer.com/news/security/ransomware-iab-abuses-edr-for-stealthy-malware-execution/

【関連まとめ記事】

◆全体まとめ

◆攻撃組織 / Actor (まとめ)

◆サイバー犯罪組織 (まとめ)

◆Storm-0249 (まとめ)

https://malware-log.hatenablog.com/entry/Storm-0249