【要点】

◎北朝鮮系KonniがDiscord経由のZIP/LNKからPowerShellバックドアを展開し、AI生成とみられる難読化マルウェアでブロックチェーン技術者を狙う (BleepingComputer)

【訳】

Konniハッカー、AI生成マルウェアでブロックチェーン技術者を標的に

【図表】

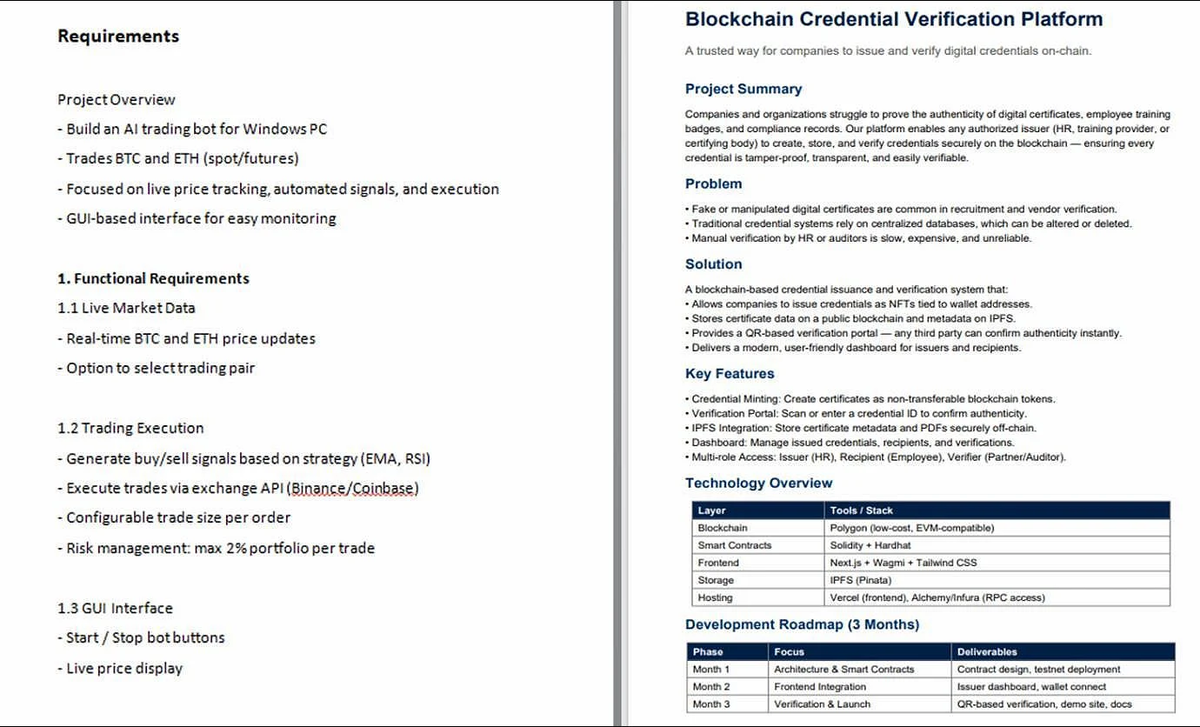

フィッシング攻撃で使用されたおとり文書 (Check Point)

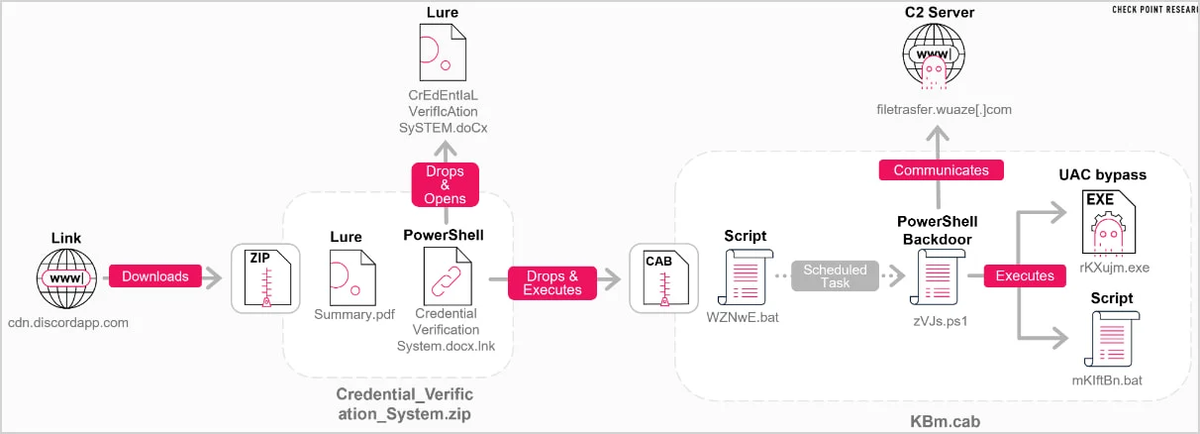

最新の感染チェーン (Check Point)

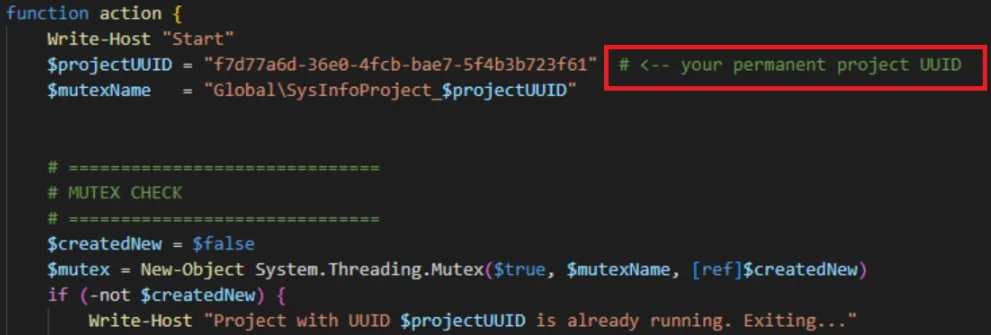

露見した文字列 (Check Point)

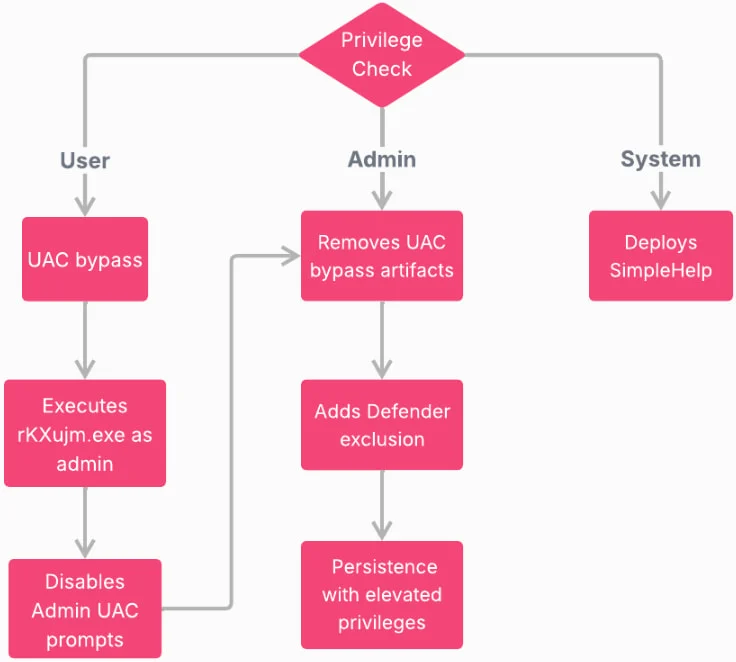

権限ベースの動作図 (Check Point)

出典: https://www.bleepingcomputer.com/news/security/konni-hackers-target-blockchain-engineers-with-ai-built-malware/

【要約】

Konni(TA406/Opal Sleet)はAI生成の疑いが強いPowerShellマルウェアでブロックチェーン開発者を標的化。DiscordのリンクからPDFおとりとLNK入りZIPを配布し、LNKがPowerShellローダーを実行してDOCXとCABを展開。CABにはバックドア、バッチ2本、UACバイパス実行ファイルが含まれ、OneDriveのタスクを装う1時間ごとのスケジュールタスクでXOR暗号化スクリプトを復号してメモリ実行し痕跡も削除する。コード冒頭の整然とした文書化やUUIDプレースホルダーコメントなどがAI支援の根拠とされ、環境チェック後C2に接続して命令を実行する。

【ニュース】

◆Konni hackers target blockchain engineers with AI-built malware (BleepingComputer, 2026/01/24 10:23)

[Konniハッカー、AI生成マルウェアでブロックチェーン技術者を標的に]

https://www.bleepingcomputer.com/news/security/konni-hackers-target-blockchain-engineers-with-ai-built-malware/