【目次】

概要

【図表】

【辞書】

◆Clop (Malpedia)

https://malpedia.caad.fkie.fraunhofer.de/details/win.clop

◆Ransom.Clop (MalwarebyesLABS)

https://www.malwarebytes.com/blog/detections/ransom-clop

◆CLOP Ransomware (UNIT42(Paloalto))

https://unit42.paloaltonetworks.jp/atoms/clop-ransomware/

◆CL0Pランサムウェア:その内容と仕組みについて (Kaspersky)

https://www.kaspersky.co.jp/resource-center/definitions/cl0p-ransomware

◆cl0p(clop)とは【用語集詳細】 (SOMPO CYBER SECURITY)

https://www.sompocybersecurity.com/column/glossary/cl0p

◆Cl0pランサムウェアの特徴と感染時の対応について解説 (サイバーセキュリティ総研, 2024/12/25)

https://cybersecurity-info.com/column/29224/

【別名】

| 攻撃組織名 |

命名組織 |

|---|---|

| Clop | |

| Cl0p |

【Clop】

◆TrueBot (まとめ)

https://malware-log.hatenablog.com/entry/TrueBot

【最新記事】

◆Clop exploited Oracle zero-day for data theft since early August (BleepingComputer, 2025/10/07 13:27)

[Clopは8月上旬からOracleのゼロデイ脆弱性を悪用しデータ窃取を実行していた]

https://www.bleepingcomputer.com/news/security/oracle-zero-day-exploited-in-clop-data-theft-attacks-since-early-august/

⇒ https://malware-log.hatenablog.com/entry/2025/10/07/000000

記事

【ニュース】

■2020年

◇2020年3月

◆Ransomware Gangs to Stop Attacking Health Orgs During Pandemic (BleepingComputer, 2020/03/18 18:36)

[パンデミック時に医療機関への攻撃を中止するランサムウェア・ギャンガー]

https://www.bleepingcomputer.com/news/security/ransomware-gangs-to-stop-attacking-health-orgs-during-pandemic/

⇒ https://malware-log.hatenablog.com/entry/2020/03/18/000000_8

◇2020年4月

◆Here's a list of all the ransomware gangs who will steal and leak your data if you don't pay (ZDNet, 2020/04/21 15:14)

[これは、あなたが支払わない場合は、データを盗み、漏洩させるランサムウェアのギャングのすべてのリストです]Ransomware gangs are getting more aggressive these days about pursuing payments and have begun stealing and threatening to leak sensitive documents if victims don't pay the requested ransom demand.

[ランサムウェアのギャングは、最近では支払いを追求することに積極的になっており、被害者が要求された身代金の要求を支払わない場合には、機密文書を盗み出したり、脅したりするようになっています]https://www.zdnet.com/article/heres-a-list-of-all-the-ransomware-gangs-who-will-steal-and-leak-your-data-if-you-dont-pay/

⇒ https://malware-log.hatenablog.com/entry/2020/04/21/000000_7

◇2020年7月

◆二重脅迫ランサムウェア攻撃の増加について (NEC, 2020/07/31)

https://jpn.nec.com/cybersecurity/blog/200731/index.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/31/000000_11

■2021年

◇2021年3月

◆Qualys にランサムウェア攻撃 (ScanNetSecurity, 2021/03/15)

https://scan.netsecurity.ne.jp/article/2021/03/15/45345.html

⇒ https://malware-log.hatenablog.com/entry/2021/03/15/000000_3

◆Energy giant Shell discloses data breach after Accellion hack (BleepingComputer, 2021/03/22 10:58)

[エネルギー大手のShell、Accellionのハッキングによるデータ流出を公表 ]

https://www.bleepingcomputer.com/news/security/energy-giant-shell-discloses-data-breach-after-accellion-hack/

⇒ https://malware-log.hatenablog.com/entry/2021/03/22/000000_2

◆Ransomware gang urges victims’ customers to fight for their privacy (BleepingComputer, 2021/03/26 15:42)

[ランサムウェア・ギャング、被害者の顧客にプライバシー保護のための戦いを要求]

https://www.bleepingcomputer.com/news/security/ransomware-gang-urges-victims-customers-to-fight-for-their-privacy/

⇒ https://malware-log.hatenablog.com/entry/2021/03/26/000000_4

◇2021年4月

◆Qualys says Accellion hackers did not breach production systems (BleepingComputer, 2021/04/02 12:28)

[クオリス、Accellion社のハッカーは本番システムに侵入していないと発表]

https://www.bleepingcomputer.com/news/security/qualys-says-accellion-hackers-did-not-breach-production-systems/

⇒ https://malware-log.hatenablog.com/entry/2021/04/02/000000_7

◆Ransomware gang leaks data from Stanford, Maryland universities (BleepingComputer, 2021/04/03 09:31)

[ランサムウェアにより、スタンフォード大学、メリーランド大学のデータが流出]

https://www.bleepingcomputer.com/news/security/ransomware-gang-leaks-data-from-stanford-maryland-universities/

⇒ https://malware-log.hatenablog.com/entry/2021/04/03/000000_2

◆Accellion data breaches drive up average ransom price (BleepingComputer, 2021/04/26 15:26)

[Accellion社のデータ侵害により身代金の平均価格が上昇]

https://www.bleepingcomputer.com/news/security/accellion-data-breaches-drive-up-average-ransom-price/

⇒ https://malware-log.hatenablog.com/entry/2021/04/26/000000_5

◇2021年6月

◆Ukraine arrests Clop ransomware gang members, seizes servers (BleepingComputer, 2021/06/16 08:59)

[ウクライナ、ランサムウェア「Clop」のメンバーを逮捕、サーバーを押収 ]

https://www.bleepingcomputer.com/news/security/ukraine-arrests-clop-ransomware-gang-members-seizes-servers/

⇒ https://malware-log.hatenablog.com/entry/2021/06/16/000000_3

◆Police Bust Major Ransomware Gang Cl0p (MotherBoard, 2021/06/16 22:18)

[警察が大規模なランサムウェア・ギャング「Cl0p」を逮捕]

https://www.vice.com/en/article/bvz7x3/police-bust-major-ransomware-gang-cl0p

⇒ https://malware-log.hatenablog.com/entry/2021/06/16/000000_8

◆Clop ransomware is back in business after recent arrests (BleepingComputer, 2021/06/23 03:35)

https://www.bleepingcomputer.com/news/security/clop-ransomware-is-back-in-business-after-recent-arrests/

⇒ https://malware-log.hatenablog.com/entry/2021/06/23/000000

◇2021年11月

◆Operation Cyclone deals blow to Clop ransomware operation (BleepingComputer, 2021/11/07)

[サイクロン作戦がランサムウェア「Clop」に打撃を与える]

https://www.bleepingcomputer.com/news/security/operation-cyclone-deals-blow-to-clop-ransomware-operation/

⇒ https://malware-log.hatenablog.com/entry/2021/11/07/000000_1

◆Clop gang exploiting SolarWinds Serv-U flaw in ransomware attacks (BleepingComputer, 2021/11/09 09:54)

[SolarWinds Serv-Uの欠陥をランサムウェア攻撃に利用するClopギャング]

https://www.bleepingcomputer.com/news/security/clop-gang-exploiting-solarwinds-serv-u-flaw-in-ransomware-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/11/09/000000_1

■2022年

◇2022年5月

◆Clop ransomware gang is back, hits 21 victims in a single month (BleepingComputer, 2022/05/28 11:10)

[ランサムウェア集団「Clop」が復活、1ヶ月で21人の被害者を出す]

https://www.bleepingcomputer.com/news/security/clop-ransomware-gang-is-back-hits-21-victims-in-a-single-month/

⇒ https://malware-log.hatenablog.com/entry/2022/05/28/000000

◇2022年10月

◆Microsoft links Raspberry Robin worm to Clop ransomware attacks (BleepingComputer, 2022/10/27 15:34)

[マイクロソフト、Raspberry RobinワームとClopランサムウェア攻撃を関連付け]

https://www.bleepingcomputer.com/news/security/microsoft-links-raspberry-robin-worm-to-clop-ransomware-attacks/

⇒ https://malware-log.hatenablog.com/entry/2022/10/27/000000_2

◇2022年12月

◆Clop ransomware uses TrueBot malware for access to networks (BleepingComputer, 2022/12/11 11:22)

[Clopランサムウェアは、ネットワークへのアクセスにTrueBotマルウェアを使用しています]

https://www.bleepingcomputer.com/news/security/clop-ransomware-uses-truebot-malware-for-access-to-networks/

⇒ https://malware-log.hatenablog.com/entry/2022/12/11/000000

■2023年

◇2023年2月

◆ランサムウェア「Cl0p」のLinux亜種が見つかる - 復号ツールが公開 (Security NEXT, 2023/02/08)

https://www.security-next.com/143501

⇒ https://malware-log.hatenablog.com/entry/2023/02/08/000000_1

◆Clop ransomware claims it breached 130 orgs using GoAnywhere zero-day (BleepingComputer, 2023/02/10 15:15)

[Clop ランサムウェアは、GoAnywhere のゼロデイを使用して 130 の組織に侵入したと主張しています]

https://www.bleepingcomputer.com/news/security/clop-ransomware-claims-it-breached-130-orgs-using-goanywhere-zero-day/

⇒ https://malware-log.hatenablog.com/entry/2023/02/10/000000_3

◇2023年4月

◆Exploit released for PaperCut flaw abused to hijack servers, patch now (BleepingComputer, 2023/04/24 13:01)

[サーバーの乗っ取りに悪用されるPaperCutの欠陥のエクスプロイトが公開、パッチは現在提供中]

https://www.bleepingcomputer.com/news/security/exploit-released-for-papercut-flaw-abused-to-hijack-servers-patch-now/

⇒ https://malware-log.hatenablog.com/entry/2023/04/24/000000

◆Clop, LockBit ransomware gangs behind PaperCut server attacks (BleepingComputer, 2023/04/26 19:28)

[PaperCutサーバ攻撃の背後にあるClop、LockBitランサムウェアのギャングたち]

https://www.bleepingcomputer.com/news/security/clop-lockbit-ransomware-gangs-behind-papercut-server-attacks/

⇒ https://malware-log.hatenablog.com/entry/2023/04/26/000000

◆Hackers use PaperCut printer vulnerability to spread Clop ransomware (The Record, 2023/04/28)

[ハッカーがPaperCutプリンターの脆弱性を利用し、Clopランサムウェアを拡散]

https://therecord.media/hackers-use-papercut-vulnerabilities-to-deploy-clop-ransomware

⇒ https://malware-log.hatenablog.com/entry/2023/04/28/000000_3

◇2023年6月

◆ランサムウェアグループ「Cl0p」が数百社の企業に機密情報を暴露すると恐喝の最後通告、BBCや航空会社なども脅迫され超大型事件に発展し期限切れが迫る (Gigazine, 2023/06/08 13:36)

https://gigazine.net/news/20230608-cl0p-ransomware-gang/

⇒ https://malware-log.hatenablog.com/entry/2023/06/08/000000_1

◆Clop ransomware likely testing MOVEit zero-day since 2021 (BleepingComputer, 2023/06/08 18:45)

[Clopランサムウェアは2021年からMOVEitのゼロデイをテストしている可能性が高い]

https://www.bleepingcomputer.com/news/security/clop-ransomware-likely-testing-moveit-zero-day-since-2021/

⇒ https://malware-log.hatenablog.com/entry/2023/06/08/000000_8

◆Exploit released for MOVEit RCE bug used in data theft attacks (BleepingComputer, 2023/06/12 11:32)

[データ窃盗攻撃に使用されるMOVEit RCEバグのエクスプロイトを公開]

https://www.bleepingcomputer.com/news/security/exploit-released-for-moveit-rce-bug-used-in-data-theft-attacks/

⇒ https://malware-log.hatenablog.com/entry/2023/06/12/000000_2

◆Clop ransomware gang starts extorting MOVEit data-theft victims (BleepingComputer, 2023/06/15 11:39)

[Clopランサムウェア集団がMOVEitデータ盗難被害者への恐喝を開始]

https://www.bleepingcomputer.com/news/security/clop-ransomware-gang-starts-extorting-moveit-data-theft-victims/

⇒ https://malware-log.hatenablog.com/entry/2023/06/15/000000_11

◆Exclusive: US government agencies hit in global cyberattack (CNN, 2023/06/15 22:03)

[排他的な: 世界的なサイバー攻撃で米政府機関が打撃を受ける]

https://edition.cnn.com/2023/06/15/politics/us-government-hit-cybeattack/index.html

⇒ https://malware-log.hatenablog.com/entry/2023/06/15/000000_4

◆US govt offers $10 million bounty for info on Clop ransomware (BleepingComputer, 2023/06/17 16:06)

[米政府、ランサムウェア「Clop」の情報に1000万ドルの懸賞金を提供]

https://www.bleepingcomputer.com/news/security/us-govt-offers-10-million-bounty-for-info-on-clop-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2023/06/17/000000

◇2023年7月

◆MOVEit Transfer customers warned to patch new critical flaw (BleepingComputer, 2023/07/07 08:35)

[MOVEit Transferの顧客に新たな重大な欠陥へのパッチ適用を警告]

https://www.bleepingcomputer.com/news/security/moveit-transfer-customers-warned-to-patch-new-critical-flaw/

⇒ https://malware-log.hatenablog.com/entry/2023/07/07/000000_3

◆ランサム感染にも利用される「Truebot」に注意喚起 - 米加当局 (Security NEXT, 2023/07/07)

https://www.security-next.com/147656

⇒ https://malware-log.hatenablog.com/entry/2023/07/07/000000_1

◆緊急の脆弱性悪用して感染拡大する「TrueBot」マルウェア急増中、対策を (マイナビニュース, 2023/07/10 07:55)

https://news.mynavi.jp/techplus/article/20230710-2723801/

⇒ https://malware-log.hatenablog.com/entry/2023/07/10/000000

◆Shutterfly says Clop ransomware attack did not impact customer data (BleepingComputer, 2023/07/14 04:09)

[シャッターフライ社、Clopランサムウェア攻撃による顧客データへの影響はなかったと発表]

https://www.bleepingcomputer.com/news/security/shutterfly-says-clop-ransomware-attack-did-not-impact-customer-data/

⇒ https://malware-log.hatenablog.com/entry/2023/07/14/000000_8

◇2023年8月

◆Clop ransomware now uses torrents to leak data and evade takedowns (BleepingComputer, 2023/08/05 11:16)

[ランサムウェア「Clop」がトレントを利用してデータを流出させ、テイクダウンを逃れる]

https://www.bleepingcomputer.com/news/security/clop-ransomware-now-uses-torrents-to-leak-data-and-evade-takedowns/

⇒ https://malware-log.hatenablog.com/entry/2023/08/05/000000_1

◆Missouri warns that health info was stolen in IBM MOVEit data breach (BleepingComputer, 2023/08/09 15:50)

[ミズーリ州、IBM MOVEitデータ流出で健康情報が盗まれたと警告]

https://www.bleepingcomputer.com/news/security/missouri-warns-that-health-info-was-stolen-in-ibm-moveit-data-breach/

⇒ https://malware-log.hatenablog.com/entry/2023/08/09/000000_8

◆Colorado warns 4 million of data stolen in IBM MOVEit breach (BleepingComputer, 2023/08/14 08:42)

[コロラド州、IBM MOVEit侵害で400万件のデータが盗まれたと警告]

https://www.bleepingcomputer.com/news/security/colorado-warns-4-million-of-data-stolen-in-ibm-moveit-breach/

⇒ https://malware-log.hatenablog.com/entry/2023/08/14/000000_3

◇2023年9月

◆BORN Ontario child registry data breach affects 3.4 million people (BleepingComputer, 2023/09/25 13:31)

[BORNオンタリオ州児童登録データ流出、340万人に影響]

https://www.bleepingcomputer.com/news/security/born-ontario-child-registry-data-breach-affects-34-million-people/

⇒ https://malware-log.hatenablog.com/entry/2023/09/25/000000_6

◇2023年10月

◆Third Flagstar Bank data breach since 2021 affects 800,000 customers (BleepingComputer, 2023/10/08 10:07)

[2021年以来3度目となるフラッグスター銀行のデータ流出、80万人の顧客に影響]

https://www.bleepingcomputer.com/news/security/third-flagstar-bank-data-breach-since-2021-affects-800-000-customers/

⇒ https://malware-log.hatenablog.com/entry/2023/10/08/000000

◇2023年11月

◆Microsoft: SysAid zero-day flaw exploited in Clop ransomware attacks (BleepingComputer, 2023/11/09 09:28)

[マイクロソフト SysAidのゼロデイ欠陥がClopランサムウェア攻撃に悪用される]

https://www.bleepingcomputer.com/news/security/microsoft-sysaid-zero-day-flaw-exploited-in-clop-ransomware-attacks/

⇒ https://malware-log.hatenablog.com/entry/2023/11/09/000000

◆2023年に急増した新しいランサムウェア - WithSecureのヒッポネン氏が解説 (マイナビニュース, 2023/11/16 09:00)

https://news.mynavi.jp/techplus/article/20231116-2818542/

⇒ https://malware-log.hatenablog.com/entry/2023/11/16/000000_2

◇2023年12月

◆グーグル、日本でも使われる可能性のあるサイバー攻撃動向を解説 (ZDNet, 2023/12/13 06:00)

https://japan.zdnet.com/article/35212693/

⇒ https://malware-log.hatenablog.com/entry/2023/12/13/000000_4

■2024年

◇2024年2月

◆2023年は1割の企業でランサムウェア攻撃を観測 (Security NEXT, 2024/02/02)

https://www.security-next.com/153130

⇒ https://malware-log.hatenablog.com/entry/2024/02/02/000000_1

◆今、要注意な4つのサイバー攻撃グループとは? 受けた被害と彼らの手口 (ITmedia, 2024/02/04 07:00)

ランサムウェアの活動は依然として活発だが、Rapid7の研究者によると、攻撃に使用される独自のランサムウェアの数は半分以下に減少している。その理由とは

https://www.itmedia.co.jp/enterprise/articles/2402/04/news022.html

⇒ https://malware-log.hatenablog.com/entry/2024/02/04/000000_1

◇2024年12月

◆Clop ransomware claims responsibility for Cleo data theft attack (BleepingComputer, 2024/12/15 15:15)

[Clop ランサムウェアが Cleo データ盗難攻撃の責任を主張]

https://www.bleepingcomputer.com/news/security/clop-ransomware-claims-responsibility-for-cleo-data-theft-attacks/

⇒ https://malware-log.hatenablog.com/entry/2024/12/15/000000_1

◆Clopランサムウェア、Cleo製品のゼロデイ使ったデータ窃取攻撃の実施認める(CVE-2024-50623) (2024/12/16)

https://codebook.machinarecord.com/threatreport/36296/

⇒ https://malware-log.hatenablog.com/entry/2024/12/16/000000

■2025年

◇2025年10月

◆Clop exploited Oracle zero-day for data theft since early August (BleepingComputer, 2025/10/07 13:27)

[Clopは8月上旬からOracleのゼロデイ脆弱性を悪用しデータ窃取を実行していた]

https://www.bleepingcomputer.com/news/security/oracle-zero-day-exploited-in-clop-data-theft-attacks-since-early-august/

⇒ https://malware-log.hatenablog.com/entry/2025/10/07/000000

◆「Oracle E-Business Suiteを利用する企業から大量のデータが盗み出された」とGoogleセキュリティチームが報告 (Gigazine, 2025/10/10 17:25)

https://gigazine.net/news/20251010-oracle-e-business-suite-zero-day-exploited/

⇒ https://malware-log.hatenablog.com/entry/2025/10/10/000000

【ブログ】

■2021年

◆Inside of CL0P’s ransomware operation (Telekom, 2021/01/14)

https://www.telekom.com/en/blog/group/article/inside-of-cl0p-s-ransomware-operation-615824

⇒ https://malware-log.hatenablog.com/entry/2021/01/14/000000_1

■2023年

◇2023年2月

◆Cl0p Ransomware Targets Linux Systems with Flawed Encryption | Decryptor Available (SentinelLABS, 2023/02/07)

[暗号化に欠陥のあるランサムウェア「Cl0p」がLinuxシステムを標的に|復号化ツールも提供中]

https://www.sentinelone.com/labs/cl0p-ransomware-targets-linux-systems-with-flawed-encryption-decryptor-available/

⇒ https://malware-log.hatenablog.com/entry/2023/02/07/000000

■2024年

◇2024年12月

◆Cl0pランサムウェアの特徴と感染時の対応について解説 (サイバーセキュリティ総研, 2024/12/25)

https://cybersecurity-info.com/column/29224/

⇒ https://malware-log.hatenablog.com/entry/2024/12/25/000000_4

■2025年

◇2025年2月

◆January 2025’s Most Wanted Malware: FakeUpdates Continues to Dominate (Check Point, 2025/02/13)

[2025年1月の最も多く検知されたマルウェア:FakeUpdatesが引き続き優勢]

https://blog.checkpoint.com/research/january-2025s-most-wanted-malware-fakeupdates-continues-to-dominate-2/

⇒ https://malware-log.hatenablog.com/entry/2025/02/13/000000_3

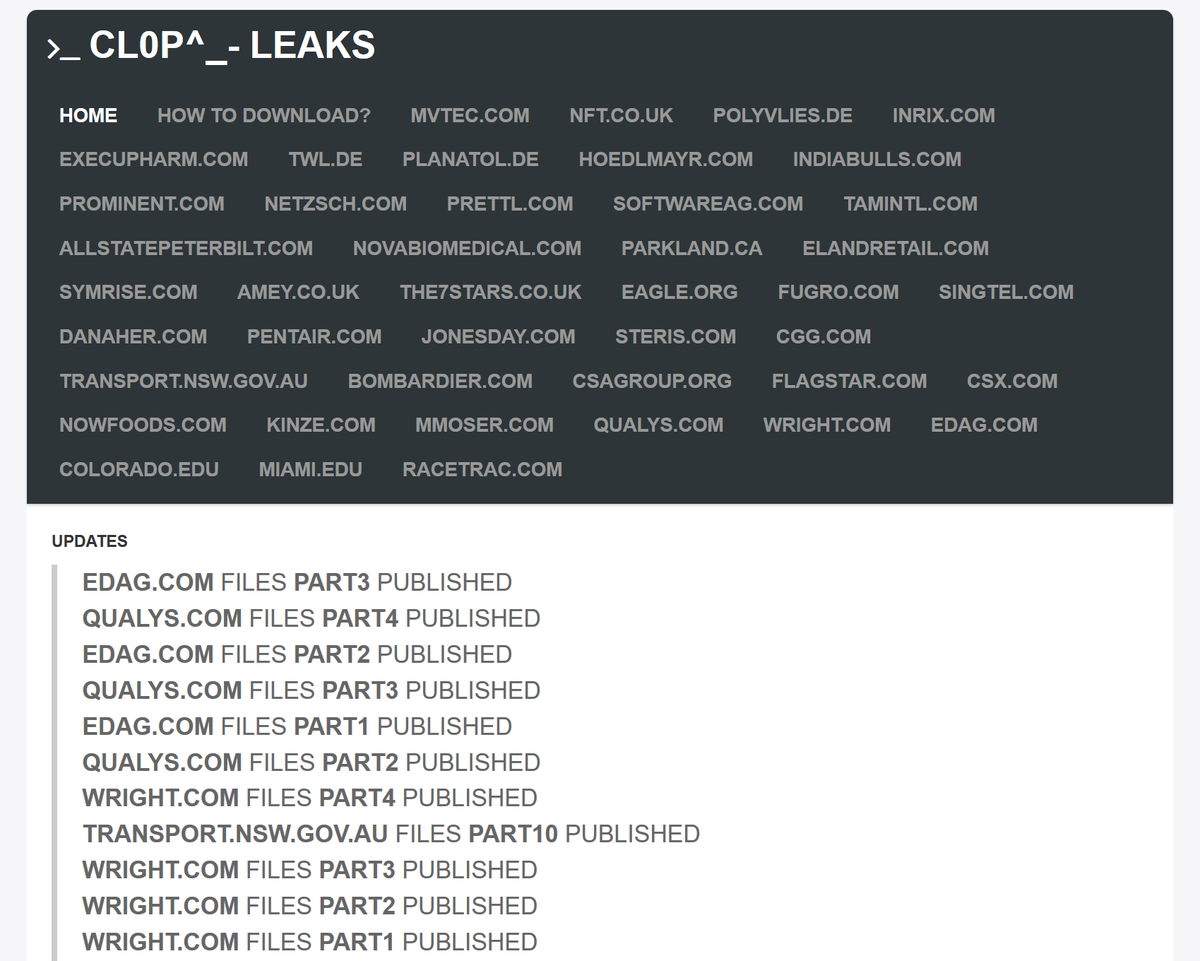

【リークサイト】

- hxxp://santat7kpllt6iyvqbr7q4amdv6dzrh6paatvyrzl7ry3zm72zigf4ad.onion/

- ekbgzchl6x2ias37.onion (閉鎖)

【検索】

google: Clop OR Cl0p

google:news: Clop OR Cl0p

google: site:virustotal.com Clop OR Cl0p

google: site:github.com Clop OR Cl0p

■Bing

https://www.bing.com/search?q=Clop%20OR%20Cl0p

https://www.bing.com/news/search?q=Clop%20OR%20Cl0p

https://twitter.com/search?q=%23Clop%20OR%20Cl0p

https://twitter.com/hashtag/Clop%20OR%20Cl0p

関連情報

【関連まとめ記事】

◆ランサムウェア (まとめ)

https://malware-log.hatenablog.com/entry/Ransomware