【概要】

■MagicWeb

- 正当なMicrosoft.IdentityServer.Diagnostics.dllファイルをコピーして、バックドア DLL (MagicWeb)を作成

- 正当なMicrosoft.IdentityServer.Diagnostics.dllはカタログ署名されている

- MagicWebは署名されていない

- C:\Windows\AD FS\Microsoft.IdentityServerを編集することで、MagicWebを読み込ますことが可能

■MagecWebを使用する理由

- 管理者権限を入手した侵入者は、希望する作業を実施可能

- 操作中の永続化と情報の盗難のために、さらにMagicWebを使用

【ニュース】

◆MS、管理者の認証情報を悪用する「MagicWeb」について警告 (ZDNet, 2022/08/26 11:42)

https://japan.zdnet.com/article/35192373/

⇒ https://malware-log.hatenablog.com/entry/2022/08/26/000000_2

【ブログ】

◆MagicWeb: NOBELIUM’s post-compromise trick to authenticate as anyone (Microsoft, 2022/08/24)

[MagicWeb:誰でも認証できるNOBELIUMの暗号化後の仕掛け]

https://www.microsoft.com/security/blog/2022/08/24/magicweb-nobeliums-post-compromise-trick-to-authenticate-as-anyone/

⇒ https://malware-log.hatenablog.com/entry/2022/08/24/000000_1

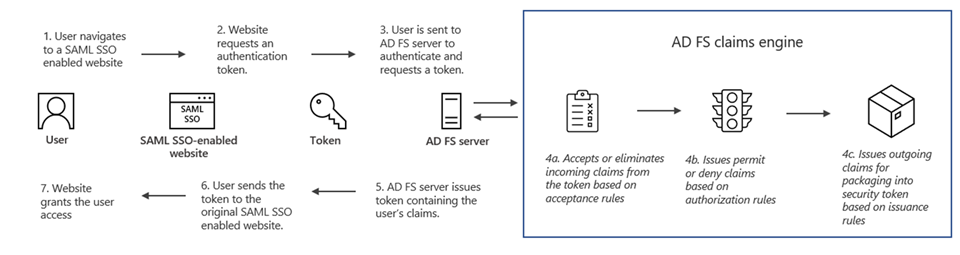

【図表】

AD FS クレーム パイプラインがフェデレーション アプリケーションに入るユーザーに対してトークンを発行する方法

出典: https://www.microsoft.com/security/blog/2022/08/24/magicweb-nobeliums-post-compromise-trick-to-authenticate-as-anyone/

【検索】

google: MagicWeb

google:news: MagicWeb

google: site:virustotal.com MagicWeb

■Bing

https://www.bing.com/search?q=MagicWeb

https://www.bing.com/news/search?q=MagicWeb

https://twitter.com/search?q=%23MagicWeb

【関連情報】

◆SAML (まとめ)

https://security-log.hatenablog.com/entry/SAML

【関連まとめ記事】

◆認証回避 (まとめ)

https://malware-log.hatenablog.com/entry/Circumvention_of_Authentication