【要点】

◎ランサムウェアを使用する犯罪組織。2021/01/27に首謀者が逮捕、情報公開サイトもテイクダウンされる

【図表】

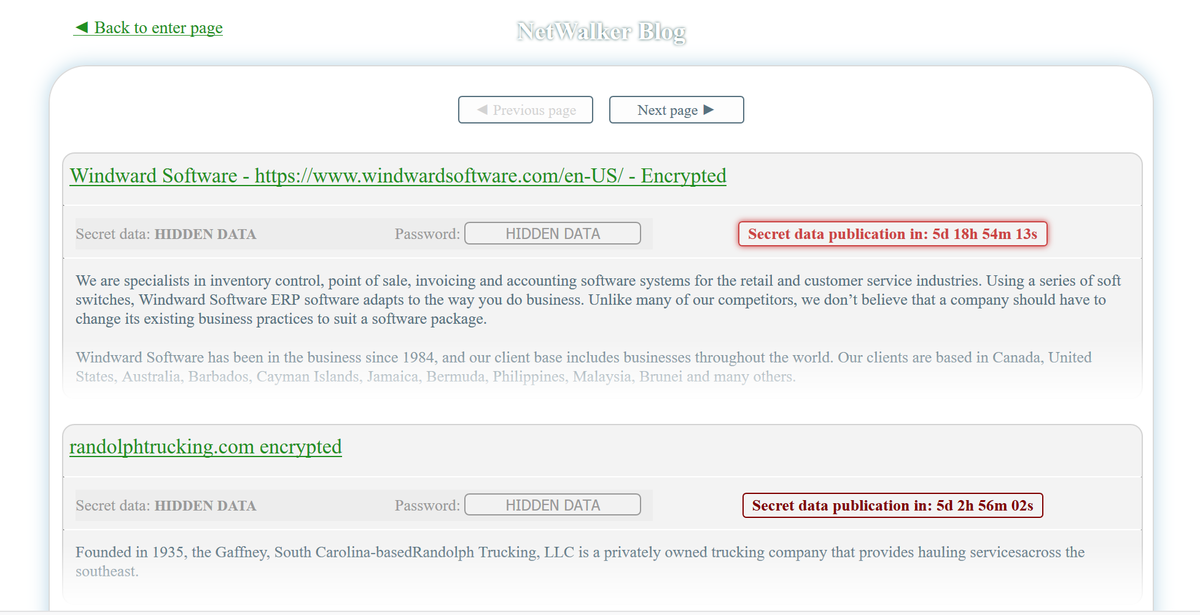

NetWalkerの情報公開サイト

出典: http://rnfdsgm6wb6j6su5txkekw4u4y47kp2eatvu7d6xhyn5cs4lt4pdrqqd.onion/blog

テイクダウンされたサイトに表示された法執行機関のメッセージ

出典: http://rnfdsgm6wb6j6su5txkekw4u4y47kp2eatvu7d6xhyn5cs4lt4pdrqqd.onion/

【概要】

■被害組織

| 組織名 | 発生時期 | 報道時期 | 身代金支払額 | 備考 |

|---|---|---|---|---|

| USCF | 2020/06/01 | 2020/06/03 | 114万ドル | Bitcoin |

【最新情報】

◆Netwalker ransomware affiliate sentenced to 20 years in prison (BleepingComputer, 2022/10/04 16:10)

[ランサムウェア「Netwalker」関連会社に禁固20年の判決]

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-affiliate-sentenced-to-20-years-in-prison/

⇒ https://malware-log.hatenablog.com/entry/2022/10/04/000000

◆医療機関狙い21億円、逮捕された元公務員ランサムウェア犯はオウムのようにペラペラ (NetSecurity, 2022/10/12 08:10)

NetWalkerランサムウェアを使って世界中の組織から何千万ドルも奪い取った元カナダ政府職員に 20 年の禁固刑が下された

https://scan.netsecurity.ne.jp/article/2022/10/12/48320.html

⇒ https://malware-log.hatenablog.com/entry/2022/10/12/000000_3

【ニュース】

■2020年

◇2020年3月

◆Illinois public health website shut down in ransomware attack (Becker's Health IT, 2020/03/17)

https://www.beckershospitalreview.com/cybersecurity/illinois-public-health-website-shut-down-in-ransomware-attack.html

⇒ https://malware-log.hatenablog.com/entry/2020/03/17/000000_8

◆Ransomware Gangs to Stop Attacking Health Orgs During Pandemic (BleepingComputer, 2020/03/18 18:36)

https://www.bleepingcomputer.com/news/security/ransomware-gangs-to-stop-attacking-health-orgs-during-pandemic/

⇒ https://malware-log.hatenablog.com/entry/2020/03/18/000000_8

◆Spanish hospitals targeted with coronavirus-themed phishing lures in Netwalker ransomware attacks (Computing, 2020/03/24)

Groups behind Netwalker switched phishing baits to coronavirus last week - as other ransomware groups pledged to avoid medical facilities

(先週、Netwalkerの背後にいるグループがフィッシング餌をコロナウイルスに切り替えました-他のランサムウェアグループが医療施設を避けることを約束したため)https://www.computing.co.uk/news/4012969/hospitals-coronavirus-ransomware

⇒ https://malware-log.hatenablog.com/entry/2020/03/24/000000_9

◇2020年4月

◆Here's a list of all the ransomware gangs who will steal and leak your data if you don't pay (ZDNet, 2020/04/21 15:14)

[これは、あなたが支払わない場合は、データを盗み、漏洩させるランサムウェアのギャングのすべてのリストです]Ransomware gangs are getting more aggressive these days about pursuing payments and have begun stealing and threatening to leak sensitive documents if victims don't pay the requested ransom demand.

[ランサムウェアのギャングは、最近では支払いを追求することに積極的になっており、被害者が要求された身代金の要求を支払わない場合には、機密文書を盗み出したり、脅したりするようになっています]https://www.zdnet.com/article/heres-a-list-of-all-the-ransomware-gangs-who-will-steal-and-leak-your-data-if-you-dont-pay/

⇒ https://malware-log.hatenablog.com/entry/2020/04/21/000000_7

◇2020年6月

◆Netwalker ransomware continues assault on US colleges, hits UCSF (BleepingComputer, 2020/06/03)

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-continues-assault-on-us-colleges-hits-ucsf/

⇒ https://malware-log.hatenablog.com/entry/2020/06/03/000000_4

◆身代金払えない被害者続出、それでも荒稼ぎするランサムウエア攻撃の卑劣さ (日経XTECH, 2020/06/17)

https://xtech.nikkei.com/atcl/nxt/column/18/00676/061000051/

⇒ https://malware-log.hatenablog.com/entry/2020/06/17/000000

◆How hackers extorted $1.14m from University of California, San Francisco (BBC, 2020/06/29)

https://www.bbc.com/news/technology-53214783

⇒ https://malware-log.hatenablog.com/entry/2020/06/29/000000_3

◆ランサムウェア被害の身代金、1.2億円のビットコイン要求飲む 米UCSF大学 (CoinPost, 2020/06/30)

https://coinpost.jp/?p=163850

⇒ https://malware-log.hatenablog.com/entry/2020/06/30/000000_2

◇2020年8月

◆NetWalker ransomware gang has made $25 million since March 2020 (ZDNet, 2020/08/03)

https://www.zdnet.com/article/netwalker-ransomware-gang-has-made-25-million-since-march-2020/

⇒ https://malware-log.hatenablog.com/entry/2020/08/03/000000_4

◆Hacker leaks passwords for 900+ enterprise VPN servers (ZDNet, 2020/08/05)

[ハッカーが900以上の企業VPNサーバのパスワードを漏洩]

https://www.zdnet.com/article/hacker-leaks-passwords-for-900-enterprise-vpn-servers/

⇒ https://malware-log.hatenablog.com/entry/2020/08/05/000000_4

◆5ヶ月で約26億円を盗み取ったランサムウェア (Gizmode, 2020/08/09 09:00)

https://www.gizmodo.jp/2020/08/netwalker-ransomware.html

⇒ https://malware-log.hatenablog.com/entry/2020/08/09/000000_1

◆わずか5カ月で総額27億円をゆすり取ったランサムウェア「NetWalker」の被害が拡大 (Gigazine, 2020/08/13 06:00)

https://gigazine.net/news/20200813-netwalker-ransomware-made-25-million/

⇒ https://malware-log.hatenablog.com/entry/2020/08/13/000000_5

◆How Hackers Bled 118 Bitcoins Out of Covid Researchers in U.S. (Bloomberg, 2020/08/19)

https://www.bloomberg.com/news/features/2020-08-19/ucsf-hack-shows-evolving-risks-of-ransomware-in-the-covid-era

⇒ https://malware-log.hatenablog.com/entry/2020/08/19/000000_8

◆ランサムウェアの被害を受けた大学とハッカーの間で行われた「身代金交渉」の様子とは? (Gigazine, 2020/08/21 07:00)

https://gigazine.net/news/20200821-ucsf-hacker-negotiation/

⇒ https://malware-log.hatenablog.com/entry/2020/08/21/000000_8

◆Conti (Ryuk) joins the ranks of ransomware gangs operating data leak sites (ZDNet, 2020/08/25 17:17)

[Conti(Ryuk)は、データ漏洩サイトを運営するランサムウェアギャングの仲間入りをしています]More and more ransomware gangs are now operating sites where they leak sensitive data from victims who refuse to pay the ransom demand.

[身代金要求の支払いを拒否した被害者から機密データを流出させるサイトを運営するランサムウェアギャングが増えている]https://www.zdnet.com/article/conti-ryuk-joins-the-ranks-of-ransomware-gangs-operating-data-leak-sites/

⇒ https://malware-log.hatenablog.com/entry/2020/08/25/000000_7

◆SunCrypt Ransomware sheds light on the Maze ransomware cartel (BleepingComputer. 2020/08/26)

[SunCryptランサムウェアはMazeランサムウェアカルテルに光を当てる]

https://www.bleepingcomputer.com/news/security/suncrypt-ransomware-sheds-light-on-the-maze-ransomware-cartel/

⇒ https://malware-log.hatenablog.com/entry/2020/08/26/000000_1

◇2020年9月

◆サイバー脅威スタートアップのCygilantがランサムウェア「NetWalker」に襲われる、身代金は支払い済みか (TechCrunch, 2020/09/05)

https://jp.techcrunch.com/2020/09/05/2020-09-03-cygilant-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2020/09/05/000000_1

◆Netwalker ransomware hits Argentinian government, demands $4 million (BleepingComputer, 2020/09/06)

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-hits-argentinian-government-demands-4-million/

⇒ https://malware-log.hatenablog.com/entry/2020/09/06/000000_3

◆アルゼンチン移民局がランサムウェア被害 身代金にビットコイン要求 (CoinPost, 2020/09/07 16:50)

https://coinpost.jp/?p=180786

⇒ https://malware-log.hatenablog.com/entry/2020/09/07/000000_3

◆Netwalker ransomware hits Pakistan's largest private power utility (BleepingComputer, 2020/09/08)

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-hits-pakistans-largest-private-power-utility/

⇒ https://malware-log.hatenablog.com/entry/2020/09/08/000000_4

◆Equinix data center giant hit by Netwalker Ransomware, $4.5M ransom (BleepingComputer, 2020/09/10 11:32)

https://www.bleepingcomputer.com/news/security/equinix-data-center-giant-hit-by-netwalker-ransomware-45m-ransom/

⇒ https://malware-log.hatenablog.com/entry/2020/09/10/000000_4

◆The Week in Ransomware - September 11th 2020 - A barrage of attacks (BleepingComputer, 2020/09/11 17:09)

https://www.bleepingcomputer.com/news/security/the-week-in-ransomware-september-11th-2020-a-barrage-of-attacks/

⇒ https://malware-log.hatenablog.com/entry/2020/09/11/000000_7

◇2020年10月

◆Hackers leak files stolen in Pakistan's K-Electric ransomware attack (Bleeping Computer, 2020/10/01 10:29)

[パキスタンのK-Electricのランサムウェア攻撃で盗まれたファイルをハッカーがリーク]

https://www.bleepingcomputer.com/news/security/hackers-leak-files-stolen-in-pakistans-k-electric-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2020/10/01/000000_10

◆New Jersey hospital paid ransomware gang $670K to prevent data leak (BleepingComputer, 2020/10/03 10:15)

[ニュージャージー州の病院がランサムウェア組織に67万ドルを支払ってデータ流出を防止]

https://www.bleepingcomputer.com/news/security/new-jersey-hospital-paid-ransomware-gang-670k-to-prevent-data-leak/

⇒ https://malware-log.hatenablog.com/entry/2020/10/03/000000_2

◆Enel Group hit by ransomware again, Netwalker demands $14 million (BleepingComputer, 2020/10/27)

https://www.bleepingcomputer.com/news/security/enel-group-hit-by-ransomware-again-netwalker-demands-14-million/

⇒ https://malware-log.hatenablog.com/entry/2020/10/27/000000_7

■2021年

◇2021年1月

◆Netwalker ransomware dark web sites seized by law enforcement (BleepingComputer, 2021/01/27 11:15)

[ネットウォーカーのランサムウェア闇サイトが法執行機関に押収された]

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-dark-web-sites-seized-by-law-enforcement/

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000_5

◆Chainalysis in Action: U.S. Authorities Disrupt NetWalker Ransomware (Insights, 2021/01/27)

https://blog.chainalysis.com/reports/netwalker-ransomware-disruption-arrest

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000_6

◆米国司法省、NetWalkerランサムウェアオペレーターに被害金請求 (Next Money, 2021/01/28)

https://nextmoney.jp/?p=38442

⇒ https://malware-log.hatenablog.com/entry/2020/12/30/000000_2

◇2021年2月

◆Ziggyランサムウェアが復号鍵を解放、最近の逮捕受け変化か (マイナビニュース, 2021/02/10 08:47)

https://news.mynavi.jp/article/20210210-1714073/

⇒ https://malware-log.hatenablog.com/entry/2021/02/10/000000_5

◆The Egregor takedown: New tactics to battle ransomware groups show promise (SC Magazine, 2021/02/18)

[エグレガーのテイクダウン ランサムウェアグループと戦うための新しい戦術が有望視されている]Law enforcement officials from Ukraine, France and the U.S. this month cracked down on the Egregor ransomware gang, shutting down its leak website, seizing computers and arresting individuals who are allegedly linked to ransomware attacks that netted $80 million in illicit profits from more than 150 victimized companies.

[ウクライナ、フランス、米国からの法執行当局は今月、エグレガーのランサムウェアギャングを取り締まり、そのリークウェブサイトを閉鎖し、コンピュータを押収し、ランサムウェア攻撃に関連しているとされる個人を逮捕しました]

◇2021年3月

◆This company was hit by ransomware. Here's what they did next, and why they didn't pay up (ZDNet, 2021/03/25)

[ランサムウェアの被害に遭った会社。次に何をしたのか、なぜ支払わなかったのかをご紹介します]

https://www.zdnet.com/article/this-company-was-hit-with-ransomware-heres-what-they-did-next-and-why-they-didnt-pay-up/

⇒ https://malware-log.hatenablog.com/entry/2021/03/25/000000_9

◇2021年5月

◆Ransomware ads now also banned on Exploit cybercrime forum (BleepingComputer, 2021/05/14 16:51)

[Exploitサイバー犯罪フォーラムでもランサムウェアの広告が禁止に]

https://www.bleepingcomputer.com/news/security/ransomware-ads-now-also-banned-on-exploit-cybercrime-forum/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_17

◇2021年11月

◆ランサムウェア攻撃者を逮捕する (Cyberreason, 2021/11/02)

https://www.cybereason.co.jp/blog/ransomware/7063/

⇒ https://malware-log.hatenablog.com/entry/2021/11/02/000000_1

◆Operation Cyclone deals blow to Clop ransomware operation (BleepingComputer, 2021/11/07)

[サイクロン作戦がランサムウェア「Clop」に打撃を与える]

https://www.bleepingcomputer.com/news/security/operation-cyclone-deals-blow-to-clop-ransomware-operation/

⇒ https://malware-log.hatenablog.com/entry/2021/11/07/000000_1

■2022年

◇2022年2月

◆NetWalker ransomware affiliate sentenced to 80 months in prison (BleepingComputer, 2022/02/08 07:45)

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-affiliate-sentenced-to-80-months-in-prison/

⇒ https://malware-log.hatenablog.com/entry/2022/02/08/000000_4

◇2022年3月

◆NetWalkerランサムウェアアフィリエイトが追加料金で米国に引き渡された (ZDnet, 2022/03/11)

https://www.zdnet.com/article/netwalker-ransomware-affiliate-extradited-to-the-us-for-further-charges/

⇒ https://malware-log.hatenablog.com/entry/2022/03/11/000000_3

◇2022年6月

◆'Prolific' NetWalker extortionist pleads guilty to ransomware charges (The Register, 2022/06/29 19:04)

[NetWalkerの恐喝犯、ランサムウェアの罪を認める]

https://www.theregister.com/2022/06/29/netwalker_extortionist_pleaded_guilty/

⇒ https://malware-log.hatenablog.com/entry/2022/06/29/000000_5

◇2022年10月

◆Netwalker ransomware affiliate sentenced to 20 years in prison (BleepingComputer, 2022/10/04 16:10)

[ランサムウェア「Netwalker」関連会社に禁固20年の判決]

https://www.bleepingcomputer.com/news/security/netwalker-ransomware-affiliate-sentenced-to-20-years-in-prison/

⇒ https://malware-log.hatenablog.com/entry/2022/10/04/000000

◆医療機関狙い21億円、逮捕された元公務員ランサムウェア犯はオウムのようにペラペラ (NetSecurity, 2022/10/12 08:10)

NetWalkerランサムウェアを使って世界中の組織から何千万ドルも奪い取った元カナダ政府職員に 20 年の禁固刑が下された

https://scan.netsecurity.ne.jp/article/2022/10/12/48320.html

⇒ https://malware-log.hatenablog.com/entry/2022/10/12/000000_3

【ブログ】

■2020年

◆Threat Analysis Unit (TAU) Threat Intelligence Notification: MailTo (NetWalker) Ransomware (Carbon Black, 2020/02/07)

https://www.carbonblack.com/2020/02/07/threat-analysis-unit-tau-threat-intelligence-notification-mailto-netwalker-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2020/02/07/000000

◆Netwalker Ransomware – From Static Reverse Engineering to Automatic Extraction (Zero2Automarted Blag, 2020/05/19)

https://zero2auto.com/2020/05/19/netwalker-re/

⇒ https://malware-log.hatenablog.com/entry/2020/05/19/000000_5

◆Netwalker ransomware tools give insight into threat actor (Sophos, 2020/05/27)

https://news.sophos.com/en-us/2020/05/27/netwalker-ransomware-tools-give-insight-into-threat-actor/

⇒ https://malware-log.hatenablog.com/entry/2020/05/27/000000_2

◆The FONIX RaaS | New Low-Key Threat with Unnecessary Complexities (SentinalLabs, 2020/10/06)

https://labs.sentinelone.com/the-fonix-raas-new-low-key-threat-with-unnecessary-complexities/

⇒ https://malware-log.hatenablog.com/entry/2020/10/06/000000_2

◆Ranzy Ransomware | Better Encryption Among New Features of ThunderX Derivative (Sentinel Labs, 2020/11/18)

https://labs.sentinelone.com/ranzy-ransomware-better-encryption-among-new-features-of-thunderx-derivative/

⇒ https://malware-log.hatenablog.com/entry/2020/11/18/000000_2

■2021年

◆Shining a Light on DARKSIDE Ransomware Operations (FireEye, 2021/05/11)

[ランサムウェア「DARKSIDE」の運用に光を当てる]

https://www.fireeye.com/blog/threat-research/2021/05/shining-a-light-on-darkside-ransomware-operations.html

⇒ https://malware-log.hatenablog.com/entry/2021/05/11/000000_12

【公開情報】

■2020年

◆NetWalker ransomware removal instructions (PCRisk, 2020/07/27)

https://www.pcrisk.com/removal-guides/17729-netwalker-ransomware

⇒ https://malware-log.hatenablog.com/entry/2020/07/27/000000_2

◆Ransomware Demands continue to rise as Data Exfiltration becomes common, and Maze subdues (Coveware, 2020/11/04)

https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report

⇒ https://malware-log.hatenablog.com/entry/2020/11/04/000000_6

■2021年

◆Ransomware Attack Vectors Shift as New Software Vulnerability Exploits Abound (Coveware, 2021/04/26)

[ランサムウェアの攻撃ベクトルが変化し、新たなソフトウェアの脆弱性を利用した攻撃が増加]The Coveware Quarterly Ransomware Report describes ransomware incident response trends during Q1 of 2021. Data exfiltration extortion continues to be prevalent and we have reached an inflection point where the vast majority of ransomware attacks now include the theft of corporate data. Q1 saw a reversal of average and median ransom amounts. The averages in Q1 were pulled up by a raft of data exfiltration attacks by one specific threat actor group that opportunistically leveraged a unique vulnerability (more on this below).

[Coveware Quarterly Ransomware Report」では、2021年第1四半期におけるランサムウェアのインシデント対応の傾向について説明しています。データ流出エクストルージョンは引き続き蔓延しており、ランサムウェア攻撃の大部分が企業データの窃取を含むようになるという変曲点に達しています。第1四半期は、身代金の平均額と中央値が逆転しました。第1四半期の平均値は、特定の脆弱性を利用した、ある特定の脅威アクターグループによる多数のデータ流出攻撃によって引き上げられました(詳細は後述)]https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

⇒ https://malware-log.hatenablog.com/entry/2021/04/26/000000_6

【脅迫サイト】

- pb36hu4spl6cyjdfhing7h3pw6dhpk32ifemawkujj4gp33ejzdq3did.onion

- rnfdsgm6wb6j6su5txkekw4u4y47kp2eatvu7d6xhyn5cs4lt4pdrqqd.onion

【図表】

公表されているDrakSide被害数の推移 (August 2020 to April 2021)

DARKSIDE affiliate panel

出典: https://www.fireeye.com/blog/threat-research/2021/05/shining-a-light-on-darkside-ransomware-operations.html

【関連まとめ記事】

◆ランサムウェア (まとめ)

https://malware-log.hatenablog.com/entry/Ransomware