【目次】

概要

【スキャン手法】

| スキャン名 |

プロトコル |

別名 |

送信パケット |

判定 |

|---|---|---|---|---|

| TCPポートスキャン | TCP | 3way | Connect | |

| SYNポートスキャン | TCP | ハーフオープンスキャン ステルススキャン |

SYN | ACK or RST |

| FINポートスキャン | TCP | FIN | RST+ACK | |

| Xmasポートスキャン | TCP | FIN, URG, PUSH | RST+ACK | |

| ACKポートスキャン | TCP | ACK | Windows サイズ | |

| Nullポートスキャン | TCP | 全フラグを「0」 | RST+ACK | |

| IPフラグメントIDポートスキャン | TCP | IdleScan(nmap) | ||

| デコイ・ポートスキャン | TCP | |||

| IPフラグメント・ポートスキャン | TCP | |||

| UDPポートスキャン | UDP |

【ポート一覧】

◆Service Name and Transport Protocol Port Number Registry (IANA)

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

【ツール】

◆nmap (nmap.org)

https://nmap.org/

https://nmap.org/man/ja/ (日本語リファレンスガイド)

【サービス】

◆Welcome to ShieldsUP! (Gibson Research Corporation)

https://www.grc.com/x/ne.dll?bh0bkyd2

記事

【ニュース】

◆攻撃はポートスキャンから始まる(上) (日経XTECH, 2004/04/28 00:00)

https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/1/

⇒ https://malware-log.hatenablog.com/entry/2004/04/28/000000_2

◆攻撃はポートスキャンから始まる(中) (日経XTECH, 2004/05/06 00:00)

https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/2/

⇒ https://malware-log.hatenablog.com/entry/2004/05/06/000000_4

◆攻撃はポートスキャンから始まる(下) (日経XTECH, 2004/05/11 00:00)

https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/3/?i_cid=nbpnxt_reco

⇒ https://malware-log.hatenablog.com/entry/2004/05/11/000000

◆実践!ポート・スキャン (日経XTECH, 2007/05/22 00:00)

https://tech.nikkeibp.co.jp/it/article/COLUMN/20070521/271604/?i_cid=nbpnxt_reco

⇒ https://malware-log.hatenablog.com/entry/2007/05/22/000000

◆TCP 4786番ポートに対する探索行為が一時増加 - Cisco機器の脆弱性狙いか (Security NEXT, 2016/12/01)

http://www.security-next.com/076186

⇒ https://malware-log.hatenablog.com/entry/2016/12/01/000000

◆コインマイナー拡散が目的か?7001/tcpを狙うスキャン増加 - JPCERT/CC (Nifty, 2018/01/17 14:15)

https://news.nifty.com/article/technology/techall/12158-1715198/

⇒ https://malware-log.hatenablog.com/entry/2018/01/17/000000_8

◆スキャン対象ポートに変化傾向 - NICT、2018の年サイバー攻撃関連通信観測レポート (マイナビニュース, 2019/02/12 13:29)

https://news.mynavi.jp/article/20190212-770515/

⇒ https://malware-log.hatenablog.com/entry/2019/02/12/000000_1

◆脆弱性を持つWebメールクライアント「IMP」を探索するアクセスが増加(警察庁) (Excite, 2019/04/01 08:00)

https://www.excite.co.jp/news/article/Scannetsecurity_42155/

⇒ https://malware-log.hatenablog.com/entry/2019/04/01/000000_2

◆インシデント報告件数、「スキャン」が増加し4割超えに(JPCERT/CC)(NetSecurity, 2019/04/12 08:00)

https://scan.netsecurity.ne.jp/article/2019/04/12/42207.html

⇒ https://malware-log.hatenablog.com/entry/2019/04/12/000000_5

◆リモートデスクトップ狙うアクセスが増加 - 広範囲のポートに探索行為 (Security NEXT, 2019/06/24)

http://www.security-next.com/105952

⇒ https://malware-log.hatenablog.com/entry/2019/06/24/000000_2

【ブログ】

◆ポートスキャン機能を増強した「Mirai」、Windowsも踏み台に追加 (Trendmicro, 2017/02/14)

http://blog.trendmicro.co.jp/archives/14455

⇒ https://malware-log.hatenablog.com/entry/2017/02/14/000000_1

【公開情報】

◆NICTER観測レポート2017 (NICT, 2019/02/06)

https://www.nict.go.jp/cyber/report.html

⇒ https://malware-log.hatenablog.com/entry/2018/02/27/000000_6

◆NICTER観測レポート2018 (NICT, 2019/02/06)

https://www.nict.go.jp/cyber/report.html

⇒ https://malware-log.hatenablog.com/entry/2019/02/06/000000_4

【資料】

◆NICTER 観測レポート 2017 (NICT, 2018/02/27)

https://www.nict.go.jp/cyber/report/NICTER_report_2017.pdf

⇒ https://malware-log.hatenablog.com/entry/2018/02/27/000000_6

◆NICTER 観測レポート 2018 (NICT, 2019/02/06)

https://www.nict.go.jp/cyber/report/NICTER_report_2018.pdf

⇒ https://malware-log.hatenablog.com/entry/2019/02/06/000000_4

【図表】

TCP ポートスキャン

UDP ポートスキャン

出典: https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/1/

SYNポートスキャン

ACKポートスキャン

パケット・フィルタリングを回避するACKポートスキャン

TCP(FIN)ポートスキャン

TCP-Nullポートスキャン

TCP-Xmasポートスキャン

出典: https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/2/

IPフラグメントIDポートスキャン

出典: https://tech.nikkeibp.co.jp/it/members/NBY/Security/20040415/3/zu10.html

出典: https://news.mynavi.jp/article/20180117-572778/

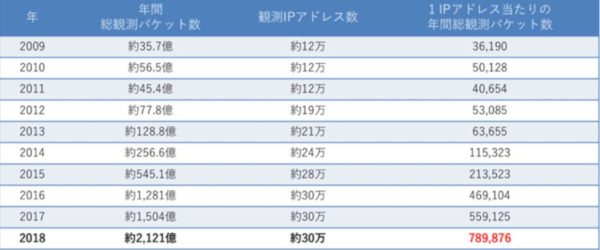

過去10年間の観測統計(NICT資料より)

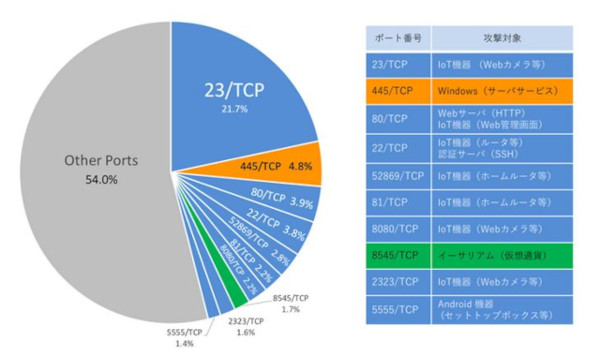

宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く/NICT資料より)

出典: https://news.mynavi.jp/article/20190212-770515/