【目次】

概要

【概要】

| 回避手法 | ファイルを利用しない攻撃 | 従来のサンドボックスの動作 |

|---|---|---|

| ファイルスキャンを回避 | 関与するファイル無し | 要求に応じたファイルのスキャン |

| 相関分析の妨害 | システムプロセスに偽装したスクリプトやコマンドプロンプトの使用 | システムAPIレベルのフック |

| サンドボックスの回避 | 遅延実行(例:タスクのスケジュール作成) | 限られた時間のみの監視 |

| アンチフォレンジック | メモリの感染の痕跡は揮発性 | - |

表:ファイルを利用しない攻撃のサンドボックス回避手法

出典: http://blog.trendmicro.co.jp/archives/14720

【サンドボックス回避技術】

◆API Hammering (まとめ)

https://malware-log.hatenablog.com/entry/API_Hammering

記事

【ニュース】

■2013年

◆サンドボックスを通過するPDF攻撃 (ITPro, 2013/02/28)

http://itpro.nikkeibp.co.jp/article/COLUMN/20130227/459266/

⇒ https://malware-log.hatenablog.com/entry/2013/02/28/000000

◆サンドボックスだけでは標的型攻撃に対抗しきれない!? (ITPro, 2013/12/26)

- サンドボックスが有益なマルウエア対抗策の一つ

- 検知を回避しようとするマルウエアは分析不能

- マルウエア開発者も常に最新のセキュリティ技術を学習

- 過信は禁物

http://itpro.nikkeibp.co.jp/article/ActiveSP/20131218/525765/

⇒ https://malware-log.hatenablog.com/entry/2013/12/26/000000_1

■2014年

◆FFRI、巧妙な「検知逃れ」への対策も備えたマルウェア自動解析システム (Security NEXT, 2014/01/17)

http://www.security-next.com/045797

⇒ https://malware-log.hatenablog.com/entry/2014/01/17/000000

◆合法マルウェアで実感「リアルとサンドボックスの違い」 (@IT, 2014/04/18 18:00)

http://www.atmarkit.co.jp/ait/articles/1404/18/news004.html

⇒ https://malware-log.hatenablog.com/entry/2014/04/18/000000_1

◆長期潜伏、自らを削除--サンドボックスを回避する未知のマルウェア (ZDNet, 2014/05/16 07:30)

http://japan.zdnet.com/article/35047336/

⇒ https://malware-log.hatenablog.com/entry/2014/05/16/000000_1

■2015年

◆“サンドボックス神話”に潜む落とし穴! 巧妙化するメール攻撃を「多段防御」で守る (ITPro, 2015/03/25)

http://itpro.nikkeibp.co.jp/atclact/activewp/14/031300174/?act03

⇒ https://malware-log.hatenablog.com/entry/2015/03/25/000000

◆サンドボックス型製品すらも回避、最新の標的型攻撃事情 (ASCII.jp, 2015/08/05 14:00)

- マルウェアを利用する標的型攻撃は全体の40%程度

- 侵入手口の約60%は、認証情報の窃取、ソーシャルエンジニアリング、脆弱性の悪用、内部犯行など

- 最近のマルウェアは、サンドボックスで実行されていることを感知し、検出を免れるように動作する

◆利用者が気付かないサイバー攻撃が急増 (NHK, 2015/09/02)

http://www3.nhk.or.jp/news/html/20150902/k10010213351000.html

⇒ https://malware-log.hatenablog.com/entry/2015/09/02/000000

■2016年

◆進化するダウンローダー、シンクホール検知でサンドボックスを回避か (マイナビニュース, 2016/02/02)

http://news.mynavi.jp/news/2016/02/02/266/

⇒ https://malware-log.hatenablog.com/entry/2016/02/02/000000

◆「標的型攻撃対策=サンドボックス」という勘違いが招く“これだけの代償” (TechTarget, 2016/06/14 10:00)

未知の脅威には、従来型のセキュリティ対策だけでは限界がある――。その認識が広がるにつれて注目度が高まった「サンドボックス」だが、幾つかの課題を抱えていることをご存じだろうか

http://techtarget.itmedia.co.jp/tt/news/1606/14/news02.html

⇒ https://malware-log.hatenablog.com/entry/2016/06/14/190030

◆サンドボックス回避する「Locky」登場 - 攻撃の半数近くが日本対象 (Security NEXT, 2016/07/06)

- サンドボックスの回避機能を備えた新型のLockyが出現

- ダウンローダーであるJavaScriptと、ダウンロードされる「Locky」の双方がアップデートされた

- Lockyの実行にはコマンドラインより正しい引数を渡す必要がある

- 正しい値がわたされないと復号できずクラッシュ

- 6/21から6/23にかけて展開された攻撃は、46%が日本に集中

http://www.security-next.com/071733

⇒ https://malware-log.hatenablog.com/entry/2016/07/06/000000_5

◆電力会社を狙うサイバー攻撃に国家の影 (ZDNet, 2016/07/15 06:30)

http://japan.zdnet.com/article/35085877/

⇒ https://malware-log.hatenablog.com/entry/2016/07/15/000000_1

◆サンドボックス検出を超える「回避型マルウェア」対策――速やかな脅威対策の鍵 (ITmedia, 2016/08/10)

http://wp.techtarget.itmedia.co.jp/contents/?cid=20105

⇒ https://malware-log.hatenablog.com/entry/2016/08/10/000000_5

◆サンドボックス回避手法への対策:仮想環境でのエミュレーションを成功に導くには (CheckPoint, 2016/10/07)

http://www.checkpoint.co.jp/threat-cloud/2016/10/defeating-sandbox-evasion-increase-successful-emulation-rate-virtualized-environment.html

⇒ https://malware-log.hatenablog.com/entry/2016/10/07/000000

◆「凄いけどコワイ!」サンドボックスを回避するマルウェア (ASCII.jp, 2016/11/17 18:47)

http://ascii.jp/elem/000/001/269/1269700/

⇒ https://malware-log.hatenablog.com/entry/2016/11/17/000000_1

■2017年

◆検知を回避するマルウェアが使用するメカニズムを徹底解説 (ASCII.jp, 2017/01/27 14:01)

- アンチセキュリティツール:ウイルス対策、ファイアウォール、および環境を保護するその他のツールによる検出を回避するために使用されます。

- アンチサンドボックス:自動解析機能の検知を行い、マルウェアの挙動を報告するエンジンを回避するために使用されます。

- アンチアナリスト:マルウェア解析者を検知し、欺くために使用されます。たとえば、リバースエンジニアリングを回避するため、Process ExplorerやWiresharkなどの監視ツールを検知すると同時に、いくつかのプロセス監視の手法やパッカーを使用します。

http://ascii.jp/elem/000/001/424/1424813/

⇒ https://malware-log.hatenablog.com/entry/2017/01/27/000000

◆パロアルト、「PAN-OS 8.0」をリリース - サンドボックス回避攻撃へ対策 (Security NEXT, 2017/03/08)

http://www.security-next.com/079229

⇒ https://malware-log.hatenablog.com/entry/2017/03/08/000000_4

◆巧妙なマルウェアに対抗する最先端のサンドボックス技術 (Trendmicro, 2017/04/18)

http://blog.trendmicro.co.jp/archives/14720

⇒ https://malware-log.hatenablog.com/entry/2017/04/18/000000_1

◆国内防衛産業を標的としたサイバー攻撃 - サンドボックスの突破技術など搭載 (Security NEXT, 2017/08/29)

http://www.security-next.com/085238

⇒ https://malware-log.hatenablog.com/entry/2017/08/29/000000

◆「Ursnif」の感染活動で複数のサンドボックス回避技術を利用 (Security NEXT, 2017/11/20 )

- AutoCloseマクロを利用して回避

- 列挙型変数を利用して回避

- ファイル名の長さをチェックして回避

http://www.security-next.com/087764

⇒ https://malware-log.hatenablog.com/entry/2017/11/20/000000

■2020年

◆TrickBot's new API-Hammering explained (Joe Security, 2020/07/13)

[TrickBotの新しいAPI-Hammeringを説明します]

https://www.joesecurity.org/blog/498839998833561473

⇒ https://malware-log.hatenablog.com/entry/2020/07/13/000000_5

■2022年

◆詳説APIハンマリング: 複数のマルウェアファミリがサンドボックス回避に使う技術に新たな実装 (UNIT42(Paloalto), 2022/06/24)

https://unit42.paloaltonetworks.jp/api-hammering-malware-families/

⇒ https://malware-log.hatenablog.com/entry/2022/06/24/000000_13

【ブログ】

■2012年

◆“Adobe Reader” のセキュリティ機能「サンドボックス」を回避するゼロデイ脆弱性にご用心 (Trendmicro, 2012/11/27)

http://blog.trendmicro.co.jp/archives/6279

⇒ https://malware-log.hatenablog.com/entry/2012/11/27/000000_1

■2013年

◆脅威解析システムのサンドボックスをすり抜ける、Ransomlock の新しい亜種 (Symantec, 2013/03/28 06:39)

http://www.symantec.com/connect/ja/blogs/ransomlock

⇒ https://malware-log.hatenablog.com/entry/2013/03/28/000000_1

■2014年

◆高度なマルウェアに関する神話 第4話: 『サンドボックスはすべてを検知する』 (McAfee, 2014/01/16)

http://blogs.mcafee.jp/mcafeeblog/2014/01/1386.html

⇒ https://malware-log.hatenablog.com/entry/2014/01/16/000000_1

■2015年

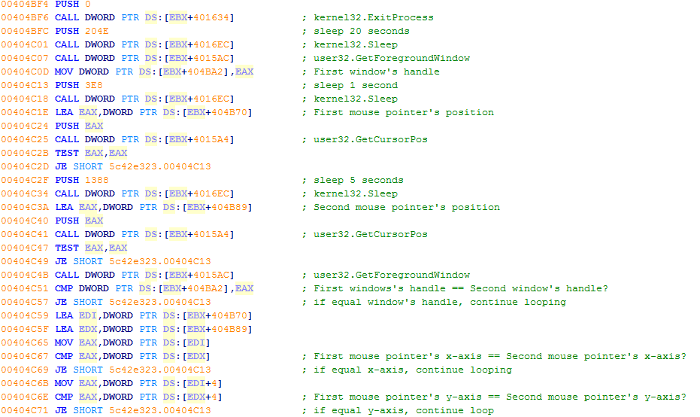

◆Tinba:もう1つの対サンドボックス手段 (エフセキュアブログ, 2015/05/06 15:46)

- サンドボックス検知手段

- GetCursorPos APIを用いてマウスの動きを確認

- アクティブウィンドウの変化を確認

- ディスクのシリンダー数を調査

http://blog.f-secure.jp/archives/50747839.html

⇒ https://malware-log.hatenablog.com/entry/2016/07/06/000000_5

■2016年

◆Ursnifトロイの木馬キャンペーンで、新しいサンドボックス回避テクニックの要求水準が高まる (proofpoint, 2016/09/20)

https://www.proofpoint.com/jp/threat-insight/post/ursnif-banking-trojan-campaign-sandbox-evasion-techniques

⇒ https://malware-log.hatenablog.com/entry/2016/09/20/000000_1

◆マクロマルウェアが高度なサンドボックス回避技法を活用 (McAfee Blog, 2016/11/17)

http://blogs.mcafee.jp/mcafeeblog/2016/11/post-4240.html

⇒ https://malware-log.hatenablog.com/entry/2016/11/17/000000

■2017年

◆進化を続ける巧妙なランサムウェア「CERBER」 (Trendmicro, 2017/05/25)

https://www.is702.jp/news/2153/partner/101_g/

⇒ https://malware-log.hatenablog.com/entry/2017/05/25/000000_3

■2020年

◆マルウェアがサンドボックスを回避する4つの手法とその詳細 (NetSecurity, 2020/04/30 08:10)

高度なマルウェアの検知にサンドボックスが有効とされる。しかし、攻撃者はさらにサンドボックス対策を施したマルウェアを開発している。最新のマルウェアはどんな手法でサンドボックスを回避しているのだろうか

https://scan.netsecurity.ne.jp/article/2020/04/30/44055.html

◆Bazarマルウェア:Team9の開発サイクルを追跡 (Cybereason, 2020/08/06)

https://www.cybereason.co.jp/blog/cyberattack/5103/

【公開情報】

■2016年

◆サンドボックスを突破する回避型マルウェア、有効な防御法は? (キーマンズネット, 2016/08/10)

http://www.keyman.or.jp/pd/10029045/

⇒ https://malware-log.hatenablog.com/entry/2016/08/10/000000_6

■2017年

◆Anti-Sandboxing: Wait for Mouse Click (WikiLeaks, 2017/03/07)

https://wikileaks.org/ciav7p1/cms/page_2621847.html

⇒ https://malware-log.hatenablog.com/entry/2017/03/07/000000_8

【資料】

■2013年

◆ファイルベースのサンドボックスの回避 - ファイア・アイ (FireEye)

https://www.fireeye.jp/content/dam/fireeye-www/regional/ja_JP/current%20threats/pdfs/fireeye-hot-knives-through-butter.pdf

⇒ https://malware-log.hatenablog.com/entry/2013/08/01/000000_2

【図表】

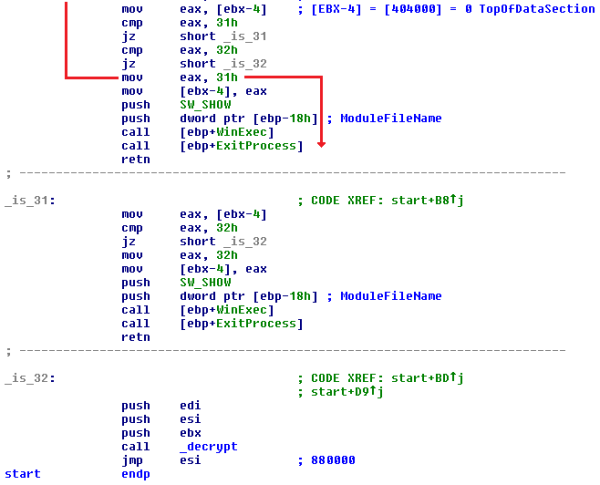

脅威のプロセスを示すコード

出典: https://www.symantec.com/connect/ja/blogs/ransomlock

出典: http://blog.f-secure.jp/archives/50747839.html

不正なマクロと PowerShell を利用する「EMOTET」の感染フロー

出典: http://blog.trendmicro.co.jp/archives/16418

【関連情報】

◆Locky (まとめ)

https://malware-log.hatenablog.com/entry/Locky