概要

【図表】

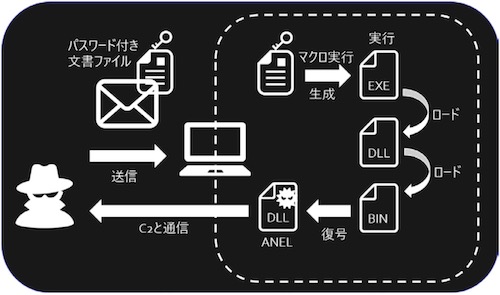

出典: ANEL 5.5.0 rev1による攻撃の流れ(出典: Secureworks)

https://news.mynavi.jp/article/20190220-774533/

【最新情報】

◆China-Linked MirrorFace Deploys ANEL and AsyncRAT in New Cyber Espionage Operation (The Hacker News, 2025/03/18)

[中国とつながりのあるMirrorFace社、新たなサイバー諜報活動でANELとAsyncRATを展開]

https://thehackernews.com/2025/03/china-linked-mirrorface-deploys-anel.html

⇒ https://malware-log.hatenablog.com/entry/2025/03/18/000000_1

記事

【ニュース】

■2018年

◇2018年4月

◆エンドポイント多層防御が、3度に渡って、「ChessMaster」の攻撃キャンペーンを検知・防御 (FFRI, 2018/04/23)

https://www.ffri.jp/blog/2018/04/2018-04-23-Endpoint-multilayered-detects-and-defends-ChessMaster-attack-campaign-for-3times.htm

⇒ http://malware-log.hatenablog.com/entry/2018/04/23/000000_9

◇2018年7月

◆「C:\Temp」「C:\Intel」フォルダーは不正ツールが設置されやすい? 標的型攻撃に類似点~J-CRAT報告 (Internet Watch, 2018/07/12)

https://internet.watch.impress.co.jp/docs/news/1132436.html

⇒ http://malware-log.hatenablog.com/entry/2018/07/12/000000_4

◆2017年度「標的型攻撃」 は幅広い分野が標的に - 「ANEL」「Taidoor」「PLEAD」などのツールを悪用 (Security NEXT, 2018/07/12)

http://www.security-next.com/095645

⇒ http://malware-log.hatenablog.com/entry/2018/07/12/000000_7

◇2018年9月

◆中国「APT10」による国内メディア狙った標的型攻撃 - 外交問題関連ファイルを偽装 (Security NEXT, 2018/09/14)

http://www.security-next.com/097988

⇒ http://malware-log.hatenablog.com/entry/2018/09/14/000000_2

■2019年

◇2019年2月

◆Secureworks、ANELで日本を標的に攻撃するグループの調査報告 (マイナビニュース, 2019/02/20 13:41)

https://news.mynavi.jp/article/20190220-774533/

⇒ http://malware-log.hatenablog.com/entry/2019/02/20/000000_1

■2025年

◇2025年2月

◆China-Linked MirrorFace Deploys ANEL and AsyncRAT in New Cyber Espionage Operation (The Hacker News, 2025/03/18)

[中国とつながりのあるMirrorFace社、新たなサイバー諜報活動でANELとAsyncRATを展開]

https://thehackernews.com/2025/03/china-linked-mirrorface-deploys-anel.html

⇒ https://malware-log.hatenablog.com/entry/2025/03/18/000000_1

【ブログ】

■2017年

◇2017年11月

◆標的型サイバー攻撃キャンペーン「ChessMaster」の新しい戦略:変化を続けるツールと手法 (Trendmicro, 2017/11/10)

http://blog.trendmicro.co.jp/archives/16364

⇒ http://malware-log.hatenablog.com/entry/2017/11/10/000000_3

■2018年

◇2018年3月

◆ChessMaster Adds Updated Tools to Its Arsenal (Trendmicro, 2018/03/29)

https://blog.trendmicro.com/trendlabs-security-intelligence/chessmaster-adds-updated-tools-to-its-arsenal/

◇2018年4月

◆日本を狙う標的型サイバー攻撃キャンペーン「ChessMaster」、4月に確認された最新攻撃手法を解説 (Trendmicro, 2018/04/17)

http://blog.trendmicro.co.jp/archives/17280

⇒ http://malware-log.hatenablog.com/entry/2018/04/17/000000_3

【公開情報】

■2018年

◇2018年5月

◆APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認 (LAC, 2018/05/21)

https://www.lac.co.jp/lacwatch/people/20180521_001638.html

⇒ http://malware-log.hatenablog.com/entry/2018/05/21/000000_4

【関連情報】

◆ChChes (まとめ)

http://malware-log.hatenablog.com/entry/ChChes

【検索】

google:news: ANEL

google:news: Uppercut

google: site:virustotal.com ANEL

google: site:virustotal.com Uppercut

google: site:github.com ANEL

google: site:github.com Uppercut

■Bing

https://www.bing.com/search?q=ANEL

https://www.bing.com/search?q=Uppercut

https://www.bing.com/news/search?q=ANEL

https://www.bing.com/news/search?q=Uppercut

https://twitter.com/search?q=%23ANEL

https://twitter.com/search?q=%23Uppercut

https://twitter.com/hashtag/ANEL

https://twitter.com/hashtag/Uppercut

【関連まとめ記事】

◆標的型攻撃マルウェア (まとめ)

https://malware-log.hatenablog.com/entry/APT_Malware

◆攻撃組織 / Actor (まとめ)

◆標的型攻撃組織 / APT (まとめ)

◆APT10 / MenuPass (まとめ)

https://malware-log.hatenablog.com/entry/APT10