【要点】

◎中国の標的型攻撃組織。日本への攻撃も多い

【目次】

概要

【辞書】

◆Stone Panda (Malpedia)

https://malpedia.caad.fkie.fraunhofer.de/actor/stone_panda

◆menuPass (ATT&CK)

https://attack.mitre.org/groups/G0045/

◆ChessMaster (IBM X-Force)

https://exchange.xforce.ibmcloud.com/collection/ChessMaster-6475155a00cd56ae521e99ec453b50ec/reports

【別名】

| 攻撃組織名 | 命名組織 |

|---|---|

| APT10 | FireEye |

| menuPass | UNIT42(Paloalto), Trend Micro, 一般 |

| Stone Panda | CrowdStrike |

| Red Apollo | PWC |

| CVNX | BAE Systems |

| POTASSIUM | Microsoft |

| Cicada | Symantec |

| A41APT |

【使用マルウェア】

| マルウェア名 | 備考 |

|---|---|

| Poison Ivy | |

| PlugX | |

| ChChes | |

| Anel | |

| Cobalt_strike | |

| Redleaves | |

| Quasar_rat | |

| Trochilus_rat | |

| Emdivi | ?(確認中) |

【キャンペーン】

| オペレーション名 | 備考 |

|---|---|

| Cloud Hopper |

【メンバー】

| 氏名 | 備考 |

|---|---|

| Zheng Yanbin | C&Cサーバの調達が任務 |

| Gao Qiang(高強) | サイバースパイ行為の実行犯 |

| Zhang Shilong(張世龍) | Gaoの友人 |

| An Zhiqiang(安志強) | 天津天驕易業科技発展有限公司の法人代表 |

【近況】

■2018年

- 米国が2名を指名手配

■2019年

- 日本での活動は減少傾向

- アジアや海外での活動が目立つ

■2021年

- A41APTの活動が APT10の関連(Kapersky)

【最新情報】

◆日本組織を狙うサイバースパイの注意をそらす中国サイバー犯罪グループ (マイナビニュース, 2022/06/27 20:32)

https://news.mynavi.jp/techplus/article/20220627-2380648/

⇒ https://malware-log.hatenablog.com/entry/2022/06/27/000000_5

◆ランサムウエア攻撃は「見せかけ」 国家が支援するサイバースパイ (日経XTECH, 2022/07/29)

https://xtech.nikkei.com/atcl/nxt/mag/nc/18/052100113/072000087/

⇒ https://malware-log.hatenablog.com/entry/2022/07/29/000000_3

記事

【解説記事】

■2017年

◆長期的に活動する脅威グループ「APT10(MenuPass)」の最新状況が明らかに (FireEye)

~新たなツールを用いた世界的な攻撃キャンペーン~

https://www.fireeye.jp/company/press-releases/2017/apt10-menupass-group.html

◆APT10 (MenuPass Group): New Tools, Global Campaign Latest Manifestation of Longstanding Threat (FireEye, 2017/04/06)

https://www.fireeye.com/blog/threat-research/2017/04/apt10_menupass_grou.html

⇒ http://malware-log.hatenablog.com/entry/2017/04/06/000000_1

【ニュース】

■2013年

◇2013年8月

◆リモートアクセスツール「Poison Ivy」と使った不正アクセスが復活の兆し、FireEyeがレポート公開 (クラウドwatch, 2013/08/29 18:00)

http://cloud.watch.impress.co.jp/docs/release/613256.html

⇒ https://malware-log.hatenablog.com/entry/2013/08/29/000000_1

■2018年

◇2018年8月

◆Who is Mr An, and was he working for APT10? (Intrusiontruth, 2018/08/31)

https://intrusiontruth.wordpress.com/2018/08/31/who-is-mr-an-and-was-he-working-for-apt10/

◇2018年9月

◆中国「APT10」による国内メディア狙った標的型攻撃 - 外交問題関連ファイルを偽装 (Security NEXT, 2018/09/14)

http://www.security-next.com/097988

⇒ http://malware-log.hatenablog.com/entry/2018/09/14/000000_2

◆サイバー攻撃で狙われる国立大、対策阻む「学問の自由」 (日経xTECH, 2018/09/18)

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00001/01011/

⇒ http://malware-log.hatenablog.com/entry/2018/09/18/000000_10

◇2018年10月

◆「中国政府系」ハッカーを追い詰める「謎の集団」の正体に迫る (Forsight, 2018/10/17)

https://www.fsight.jp/articles/-/44352

⇒ http://malware-log.hatenablog.com/entry/2018/10/17/000000

◇2018年12月

◆米、中国人ハッカー2人を起訴=海軍やNASA標的 (時事通信(Biglobe), 2018/12/21 01:34)

https://news.biglobe.ne.jp/international/1221/jj_181221_2245151547.html

⇒ http://malware-log.hatenablog.com/entry/2018/12/21/000000

◆中国サイバースパイ集団「APT10」、暗躍の背景は (日経新聞, 2018/12/28 06:30)

https://www.nikkei.com/article/DGXMZO39404130W8A221C1X13000/

⇒ http://malware-log.hatenablog.com/entry/2018/12/28/000000_3

◆中国政府系ハッカー起訴 米、日本など12カ国被害 (産経新聞, 2018/12/21 07:12)

https://www.sankei.com/article/20181221-33WTSSOZ25LU5H4REGHIVUIYQE/

⇒ https://malware-log.hatenablog.com/entry/2018/12/21/000000_24

◆米、中国政府のハッカー2人を起訴 日本含む12か国でサイバー攻撃 (AFP BB News, 2018/12/21 05:20)

http://www.afpbb.com/articles/-/3203517

⇒ http://malware-log.hatenablog.com/entry/2018/12/21/000000

<<>>

◆日本含む12か国から機密盗む、米が中国人起訴 (読売新聞, 2018/12/21 19:14)

https://www.yomiuri.co.jp/world/20181221-OYT1T50114.html

⇒ http://malware-log.hatenablog.com/entry/2018/12/21/000000_2

■2019年

◇2019年1月

◆日本政府が警告、サイバー攻撃集団APT10の正体 (日経xTECH, 2019/01/11 05:00)

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00001/01504/

⇒ http://malware-log.hatenablog.com/entry/2019/01/11/000000

◆ハッカー集団、背景に中国政府か 見えてきた侵入の経緯 (朝日新聞, 2019/01/13 08:00)

https://www.asahi.com/articles/ASM196W3GM19ULZU01C.html?iref=com_inttop_gold_list_n

⇒ http://malware-log.hatenablog.com/entry/2019/01/13/000000

◆経団連を標的、中国人ハッカー集団 ウイルスは2年潜伏 (朝日新聞, 2019/01/13 08:00)

https://www.asahi.com/articles/ASM196W3GM19ULZU01C.html?iref=com_inttop_gold_list_n

⇒ http://malware-log.hatenablog.com/entry/2019/01/13/000000_1

◇2019年2月

◆China hacked Norway's Visma to steal client secrets: investigators (ロイター, 2019/02/06 20:06)

https://www.reuters.com/article/us-china-cyber-norway-visma/china-hacked-norways-visma-to-steal-client-secrets-investigators-idUSKCN1PV141

◆クラッカー集団「APT10」が大企業のネットワークに侵入したことが判明、実行犯は中国の情報機関の手先である可能性 (2019/02/07 16:00)

https://gigazine.net/news/20190207-china-apt10-crack-norway-visma/

◆中国のハッカー集団、ノルウェーのクラウド企業を攻撃か (ASCII.jp, 2019/02/07 13:55)

https://ascii.jp/elem/000/001/809/1809410/

◆EU、中国ハッカー集団への対抗策を検討-英が情報提供と関係者 (Bloomberg, 2019/02/12 10:29)

https://www.bloomberg.co.jp/news/articles/2019-02-12/PMSF6P6JTSTG01?srnd=cojp-v2

◆Secureworks、ANELで日本を標的に攻撃するグループの調査報告 (マイナビニュース, 2019/02/20 13:41)

https://news.mynavi.jp/article/20190220-774533/

⇒ https://malware-log.hatenablog.com/entry/2019/02/20/000000_1

◇2019年5月

◆企業情報窃取狙うサイバー攻撃に注意 (リスク対策.com, 2019/05/08)

マクニカネットワークス報告、主に中国から

◆New APT10 Activity Detected in Southeast Asia (SecurityWeek, 2019/05/28)

Researchers have detected what they believe to be new activity from Chinese cyber espionage group, APT10. The activity surfaced in the Philippines and shares similar tactics, techniques, and procedures (TTPs) and code associated with APT10.

https://www.securityweek.com/new-apt10-activity-detected-southeast-asia

⇒ https://malware-log.hatenablog.com/entry/2019/05/28/000000_4

◆日本も狙う「APT10」にあらたな動き - 一見問題ない実行ファイルから攻撃展開 (Security NEXT, 2019/05/29)

http://www.security-next.com/105283

⇒ https://malware-log.hatenablog.com/entry/2019/05/29/000000_8

◇2019年6月

◆世界の通信会社10社以上にサイバー攻撃、中国に関与の疑い (ZDNet, 2019/06/26 07:18)

https://japan.zdnet.com/article/35139011/

⇒ https://malware-log.hatenablog.com/entry/2019/06/26/000000_10

◆Exclusive: China hacked eight major computer services firms in years-long attack (ロイター, 2019/06/26 20:04)

https://www.reuters.com/article/us-china-cyber-cloudhopper-companies-exc/exclusive-china-hacked-eight-major-computer-services-firms-in-years-long-attack-idUSKCN1TR1D4

⇒ https://malware-log.hatenablog.com/entry/2019/06/26/000000_5

◆Special Report: Inside the West’s failed fight against China’s ‘Cloud Hopper’ hackers (ロイター, 2019/06/26 20:04)

https://www.reuters.com/article/us-china-cyber-cloudhopper-special-repor/special-report-inside-the-wests-failed-fight-against-chinas-cloud-hopper-hackers-idUSKCN1TR1DK

⇒ https://malware-log.hatenablog.com/entry/2019/06/26/000000_4

◆中国、富士通やNTTデータにも不正侵入 大規模サイバー攻撃 (ロイター, 2019/06/27 01:28)

https://jp.reuters.com/article/china-cyber-cloudhopper-companies-idJPKCN1TR2I2

⇒ https://malware-log.hatenablog.com/entry/2019/06/27/000000

◆世界が注視する中国のハッカー集団「APT10」とは… (テレ朝, 2019/06/27 16:00)

https://news.tv-asahi.co.jp/news_international/articles/000158125.html

⇒ https://malware-log.hatenablog.com/entry/2019/06/27/000000_3

◆特別リポート:中国クラウドホッパー攻撃、西側敗北の裏事情 (ロイター, 2019/06/28 17:25)

https://jp.reuters.com/article/china-cyber-cloudhopper-idJPKCN1TT114?il=0

⇒ https://malware-log.hatenablog.com/entry/2019/06/28/000000_3

◇2019年10月

◆もはや米国を凌ぐ中国「サイバー攻撃」の猛威 (JBpress, 2019/10/10)

ここ20年間で中国が最も力を入れてきた対外政策

https://jbpress.ismedia.jp/articles/-/57860

⇒ https://malware-log.hatenablog.com/entry/2019/10/10/000000_3

◆中国のサイバー犯罪組織「APT10」、今度はベトナムやマレーシアの医療関連施設を標的に (Internet Watch, 2019/10/11 18:21)

https://internet.watch.impress.co.jp/docs/news/1212441.html

⇒ https://malware-log.hatenablog.com/entry/2019/10/11/000000

◆中国関与の「APT10」、マレーシアやベトナムの医療関連に攻撃展開 (Security NEXT, 2019/10/11)

http://www.security-next.com/108894

⇒ https://malware-log.hatenablog.com/entry/2019/10/11/000000_10

◇2019年11月

◆中国のサイバー攻撃グループ「APT10」の活動に落ち着き、J-CRAT発足以来“初” (InternetWatch, 2019/11/29 19:59)

https://internet.watch.impress.co.jp/docs/news/1221674.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/29/000000

■2020年

◇2020年4月

◆NECサイバー攻撃、中国ハッカー集団「APT10」関与か 国家ぐるみの可能性 (毎日新聞, 2020/04/26 19:25)

https://mainichi.jp/articles/20200405/k00/00m/030/097000c

⇒ https://malware-log.hatenablog.com/entry/2020/04/26/000000

◇2020年11月

◆Chinese APT10 hackers use Zerologon exploits against Japanese orgs (BleepingComputer, 2020/11/18 11:21)

[中国のAPT10ハッカーが日本の企業に対してZerologonのエクスプロイトを使用しています]

https://www.bleepingcomputer.com/news/security/chinese-apt10-hackers-use-zerologon-exploits-against-japanese-orgs/

⇒ https://malware-log.hatenablog.com/entry/2020/11/19/000000_1

◆中国政府とつながるハッカー集団が日本企業を標的に大規模なハッキング攻撃を仕掛けているとの報告 (Gigazine, 2020/11/20 20:00)

https://gigazine.net/news/20201120-japan-targeted-china-state-funded-hack/

⇒ https://malware-log.hatenablog.com/entry/2020/11/20/000000

◆中国ハッカーグループAPT10が日本の自動車関連企業等を攻撃か (サイバーセキュリティ総研, 2020/11/22)

https://cybersecurity-info.com/news/中国ハッカーグループapt10が日本の自動車関連企業/

⇒ https://malware-log.hatenablog.com/entry/2020/11/22/000000

◆カプコンは氷山の一角 狙われる日本企業、ダークネットで流出情報の取引も(ITmedia, 2020/11/30 07:20)

https://www.itmedia.co.jp/news/articles/2011/30/news058.html

⇒ https://malware-log.hatenablog.com/entry/2020/11/30/000000_7

◇2020年12月

◆「Quasar」を使った標的型攻撃 日本も対象に (ITmedia, 2020/12/11 12:22)

https://www.itmedia.co.jp/enterprise/articles/2012/11/news071.html

⇒ https://malware-log.hatenablog.com/entry/2020/12/11/000000

■2021年

◇2021年3月

◆A41APT:日本企業を標的とする情報窃取活動 (Kaspersky, 2021/03/23)

日本企業を狙う、非常にステルス性の高い標的型攻撃「A41APT」とは。

https://blog.kaspersky.co.jp/a41apt-threat-for-japanese-organizations/30219/

⇒ https://malware-log.hatenablog.com/entry/2021/03/23/000000_16

◆APT10: sophisticated multi-layered loader Ecipekac discovered in A41APT campaign (SecureList, 2021/03/30)

https://securelist.com/apt10-sophisticated-multi-layered-loader-ecipekac-discovered-in-a41apt-campaign/101519/

⇒ https://malware-log.hatenablog.com/entry/2021/03/30/000000_8

◇2021年4月

◆日本の製造業が標的 見つかりにくいAPT攻撃がステルス性を高めて継続中 (ITmedia, 2021/04/02 11:30)

https://www.itmedia.co.jp/enterprise/articles/2104/01/news133.html

⇒ https://malware-log.hatenablog.com/entry/2021/04/02/000000

■2022年

◇2022年4月

◆Chinese hackers abuse VLC Media Player to launch malware loader (BleepingComputer, 2022/04/05 13:58)

[中国のハッカーがVLC Media Playerを悪用してマルウェアローダを起動]

https://www.bleepingcomputer.com/news/security/chinese-hackers-abuse-vlc-media-player-to-launch-malware-loader/

⇒ https://malware-log.hatenablog.com/entry/2022/04/05/000000_1

◆中国のサイバー犯罪グループ、VLCのエクスポート機能悪用した攻撃展開か (マイナビニュース, 2022/04/12 09:21)

https://news.mynavi.jp/techplus/article/20220412-2319590/

⇒ https://malware-log.hatenablog.com/entry/2022/04/12/000000_5

◇2022年6月

◆日本組織を狙うサイバースパイの注意をそらす中国サイバー犯罪グループ (マイナビニュース, 2022/06/27 20:32)

https://news.mynavi.jp/techplus/article/20220627-2380648/

⇒ https://malware-log.hatenablog.com/entry/2022/06/27/000000_5

◇2022年7月

◆ランサムウエア攻撃は「見せかけ」 国家が支援するサイバースパイ (日経XTECH, 2022/07/29)

https://xtech.nikkei.com/atcl/nxt/mag/nc/18/052100113/072000087/

⇒ https://malware-log.hatenablog.com/entry/2022/07/29/000000_3

◇2022年10月

◆GitHubでホストされていた「Windowsのロゴ画像」にマルウェアを隠して感染させるという恐るべき手口が発覚 (Gigazine, 2022/10/03 15:00)

https://gigazine.net/news/20221003-malware-inside-windows-logo-image/

⇒ https://malware-log.hatenablog.com/entry/2022/10/03/000000_2

◆Windowsロゴにペイロードを隠すサイバー攻撃に注意 (マイナビニュース, 2022/10/03 11:56)

https://news.mynavi.jp/techplus/article/20221003-2468758/

⇒ https://malware-log.hatenablog.com/entry/2022/10/03/000000_1

◆中国のサイバー攻撃集団APT10がWindowsロゴを悪用した攻撃を継続中 (Forbes, 2022/10/05 10:30)

https://forbesjapan.com/articles/detail/50863

⇒ https://malware-log.hatenablog.com/entry/2022/10/05/000000

【ブログ】

■2017年

◇2017年4月

◆APT10 - Operation Cloud Hopper (BAE, 2017/04/04)

http://www.baesystems.com/en/cybersecurity/blog/apt10-operation-cloud-hopper

◆過去最大規模のサイバー諜報活動「Operation Cloud Hopper」、日本も標的に (Trendmicro, 2017/04/13)

http://blog.trendmicro.co.jp/archives/14690

⇒ http://malware-log.hatenablog.com/entry/2017/04/13/000000_6

■2018年

◇2018年3月

◆ChessMaster Adds Updated Tools to Its Arsenal (Trendmicro, 2018/03/29)

https://blog.trendmicro.com/trendlabs-security-intelligence/chessmaster-adds-updated-tools-to-its-arsenal/

⇒ http://malware-log.hatenablog.com/entry/2018/03/29/000000_16

◇2018年4月

◆日本を狙う標的型サイバー攻撃キャンペーン「ChessMaster」、4月に確認された最新攻撃手法を解説 (Trendmicro, 2018/04/17)

http://blog.trendmicro.co.jp/archives/17280

⇒ http://malware-log.hatenablog.com/entry/2018/04/17/000000_3

◇2018年8月

◆APT10 was managed by the Tianjin bureau of the Chinese Ministry of State Security (Intrusiontruth, 2018/08/15)

https://intrusiontruth.wordpress.com/2018/08/15/apt10-was-managed-by-the-tianjin-bureau-of-the-chinese-ministry-of-state-security/

⇒ http://malware-log.hatenablog.com/entry/2018/08/15/000000_8

◇2018年9月

◆APT10 Targeting Japanese Corporations Using Updated TTPs (FireEye, 2018/09/13)

https://www.fireeye.com/blog/threat-research/2018/09/apt10-targeting-japanese-corporations-using-updated-ttps.html

⇒ http://malware-log.hatenablog.com/entry/2018/09/13/000000_7

◆中国の「APT10」が最新のTTP(戦術、技術、および手順)を用い、日本企業を標的に (FireEye, 2018/09/18)

https://www.fireeye.com/blog/jp-threat-research/2018/09/apt10-targeting-japanese-corporations-using-updated-ttps.html

⇒ http://malware-log.hatenablog.com/entry/2018/09/18/000000_9

■2019年

◇2019年2月

◆APT10 Targeted Norwegian MSP and US Companies in Sustained Campaign (Record Future, 2019/02/06)

https://www.recordedfuture.com/apt10-cyberespionage-campaign/

⇒ https://malware-log.hatenablog.com/entry/2019/02/06/000000_3

◇2019年5月

◆Uncovering New Activity By APT10 (Ensilo, 2019/05/24)

https://blog.ensilo.com/uncovering-new-activity-by-apt10

⇒ https://malware-log.hatenablog.com/entry/2019/05/24/000000_6

◇2019年6月

◆OPERATION SOFT CELL: A WORLDWIDE CAMPAIGN AGAINST TELECOMMUNICATIONS PROVIDERS (Cybereason, 2019/06/25)

https://www.cybereason.com/blog/operation-soft-cell-a-worldwide-campaign-against-telecommunications-providers

⇒ https://malware-log.hatenablog.com/entry/2019/06/25/000000_5

■2020年

◇2020年11月

◆Japan-Linked Organizations Targeted in Long-Running and Sophisticated Attack Campaign (Symantec, 2020/11/17)

[日系組織を標的とした長期にわたる巧妙な攻撃キャンペーン]Evidence that advanced persistent threat group Cicada is behind attack campaign targeting companies in 17 regions and multiple sectors.

[先進的な永続的脅威グループ「Cicada」が、17の地域と複数のセクターの企業を標的とした攻撃キャンペーンの背後にいることを示す証拠]https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/cicada-apt10-japan-espionage

⇒ https://malware-log.hatenablog.com/entry/2020/11/17/000000_6

◇2021年3月

◆APT10: sophisticated multi-layered loader Ecipekac discovered in A41APT campaign (SecureList, 2021/03/30)

https://securelist.com/apt10-sophisticated-multi-layered-loader-ecipekac-discovered-in-a41apt-campaign/101519/

⇒ https://malware-log.hatenablog.com/entry/2021/03/30/000000_8

■2022年

◇2022年5月

◆Twisted Panda: Check Point Research unveils a Chinese APT espionage campaign against Russian state-owned defense institutes (Checkpoint, 2022/05/19)

[Twisted Panda チェック・ポイント・リサーチ、ロシア国営防衛機関に対する中国のAPTスパイキャンペーンを公開]

https://blog.checkpoint.com/2022/05/19/twisted-panda-check-point-research-unveils-a-chinese-apt-espionage-campaign-against-russian-state-owned-defense-institutes/

⇒ https://malware-log.hatenablog.com/entry/2022/05/19/000000_3

【公開情報】

◆POISON IVY: Assessing Damage and Extracting Intelligence (FireEye)

http://www.fireeye.com/resources/pdfs/fireeye-poison-ivy-report.pdf

■2017年

◆Operation Cloud Hopper(クラウドホッパー作戦) (PWC)

https://www.pwc.com/jp/ja/knowledge/thoughtleadership/operation-cloud-hopper.html

⇒ http://malware-log.hatenablog.com/entry/2017/04/04/000000_6

◆Uncovering a new sustained global cyber espionage campaign (PWC)

http://www.pwc.co.uk/issues/cyber-security-data-privacy/insights/operation-cloud-hopper.html

◆Operation Cloud Hopper - Indicators of Compromise v3.csv (janhenrikdotcom, 2017/04/06)

https://github.com/janhenrikdotcom/iocs/blob/master/APT10/Operation%20Cloud%20Hopper%20-%20Indicators%20of%20Compromise%20v3.csv

■2019年

◆APT10 Targeted Norwegian MSP and US Companies in Sustained Campaign (Recorded Future)

Intrusions Highlight Ongoing Exposure of Third-Party Risk

https://go.recordedfuture.com/hubfs/reports/cta-2019-0206.pdf

Operation Cloud Hopper

■2020年

◆【緊急レポート】Microsoft社のデジタル署名ファイルを悪用する「SigLoader」による標的型攻撃を確認 (Lac, 2020/12/01)

https://www.lac.co.jp/lacwatch/report/20201201_002363.html

⇒ https://malware-log.hatenablog.com/entry/2020/12/01/000000_3

【資料】

◆Operation Cloud Hopper(クラウドホッパー作戦)[日本語版] (PWC)

https://www.pwc.com/jp/ja/japan-service/cyber-security/assets/pdf/operation-cloud-hopper.pdf

◆Operation Cloud Hopper[English] (PWC)

http://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-report-final-v4.pdf

◆Annex A:Indicators of Compromise[English] (PWC)

https://www.pwc.com/jp/ja/knowledge/thoughtleadership/operation-cloud-hopper.html

◆Annex B:Technical Annex[English] (PWC)

http://www.pwc.co.uk/cyber-security/pdf/cloud-hopper-annex-b-final.pdf

■2024年

◆標的型攻撃の実態と対策アプローチ 第8版 (マクニカ, 2024/06/27)

https://www.macnica.co.jp/public-relations/news/2024/145516/

https://www.macnica.co.jp/business/security/security-reports/145469/

https://www.macnica.co.jp/business/security/security-reports/pdf/cyberespionage_report_2023.pdf

【図表】

■2019年

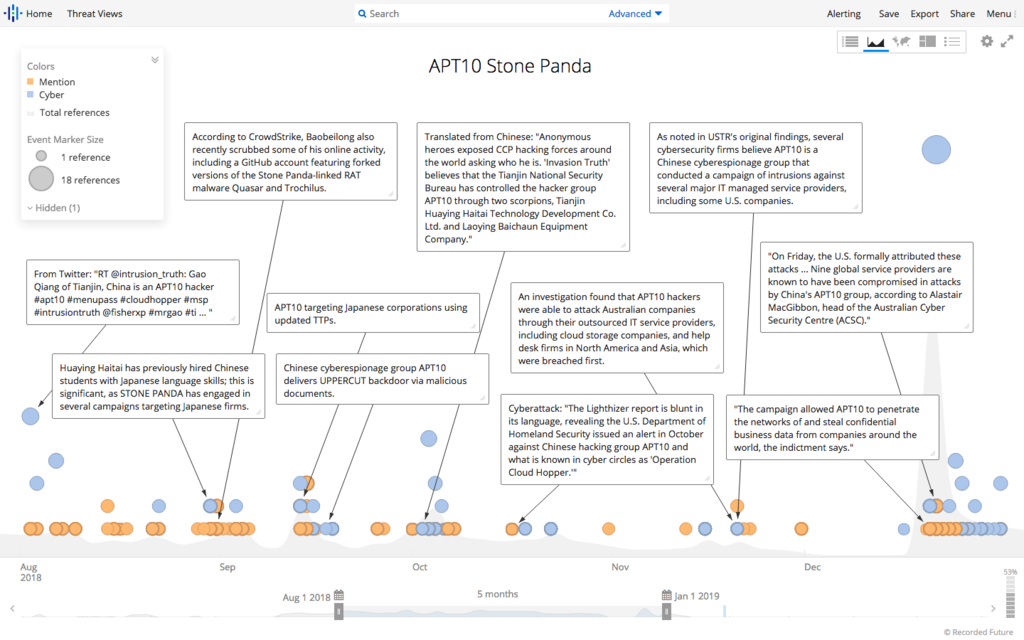

2018年8月から2019年1月の間のAPT10活動の将来の予定を記録した

出典: https://www.recordedfuture.com/apt10-cyberespionage-campaign/

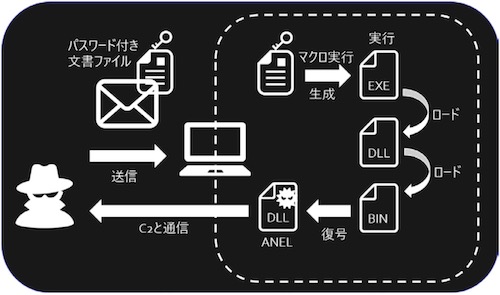

出典: ANEL 5.5.0 rev1による攻撃の流れ(出典: Secureworks)

https://news.mynavi.jp/article/20190220-774533/

【IoC情報】

■2017年

◆Poison Ivy (IoC (TT Malware Log)

https://ioc.hatenablog.com/archive/2017/02/23

◆PlugX (IoC (TT Malware Log)

https://ioc.hatenablog.com/entry/2017/02/23/000000_1

◆ChChes (IoC (TT Malware Log)

https://ioc.hatenablog.com/entry/2017/02/23/000000_2

関連情報

【関連まとめ記事】

◆標的型攻撃組織 / APT (まとめ)

https://malware-log.hatenablog.com/entry/APT

◆ANEL (まとめ)

http://malware-log.hatenablog.com/entry/ANEL

◆ChChes (まとめ)

http://malware-log.hatenablog.com/entry/ChChes

◆Cloud Hopper (まとめ)

http://malware-log.hatenablog.com/entry/Cloud_Hopper

◆A41APT (まとめ)

https://malware-log.hatenablog.com/entry/A41APT