【ニュース】

◆The Week in Ransomware - May 14th 2021 - One down, many more to go (BleepingComputer, 2021/05/14 14:39)

https://www.bleepingcomputer.com/news/security/the-week-in-ransomware-may-14th-2021-one-down-many-more-to-go/

【関連まとめ記事】

◆The Week in Ransomware (まとめ)

https://malware-log.hatenablog.com/entry/The_Week_in_Ransomware

【詳細】

■2021年5月8日(土)

◆Ransomware gangs have leaked the stolen data of 2,100 companies so far (BleepingComputer, 2021/05/08)

[ランサムウェアのギャングは、これまでに2,100社の盗んだデータを流出させている]Since 2019, ransomware gangs have leaked the stolen data for 2,103 companies on dark web data leaks sites.

[2019年以降、ランサムウェアのギャングは、ダークウェブのデータリークサイトで2,103社分の盗んだデータをリークしています]https://www.bleepingcomputer.com/news/security/ransomware-gangs-have-leaked-the-stolen-data-of-2-100-companies-so-far/

⇒ https://malware-log.hatenablog.com/entry/2021/05/08/000000_4

◆Largest U.S. pipeline shuts down operations after ransomware attack (BleepingComputer, 2021/05/08 11:30)

[米国最大のパイプラインがランサムウェア攻撃を受けて操業を停止]Colonial Pipeline, the largest fuel pipeline in the United States, has shut down operations after suffering what is reported to be a ransomware attack.

[米国最大の燃料パイプラインであるColonial Pipeline社が、ランサムウェアと思われる攻撃を受け、業務を停止しました]https://www.bleepingcomputer.com/news/security/largest-us-pipeline-shuts-down-operations-after-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/05/08/000000_1

■2021年5月9日(日)

◆New STOP ransomware variant (Amigo-A(Twitter), 2021/05/09)

Ransomware: STOP

拡張子: .pcqq

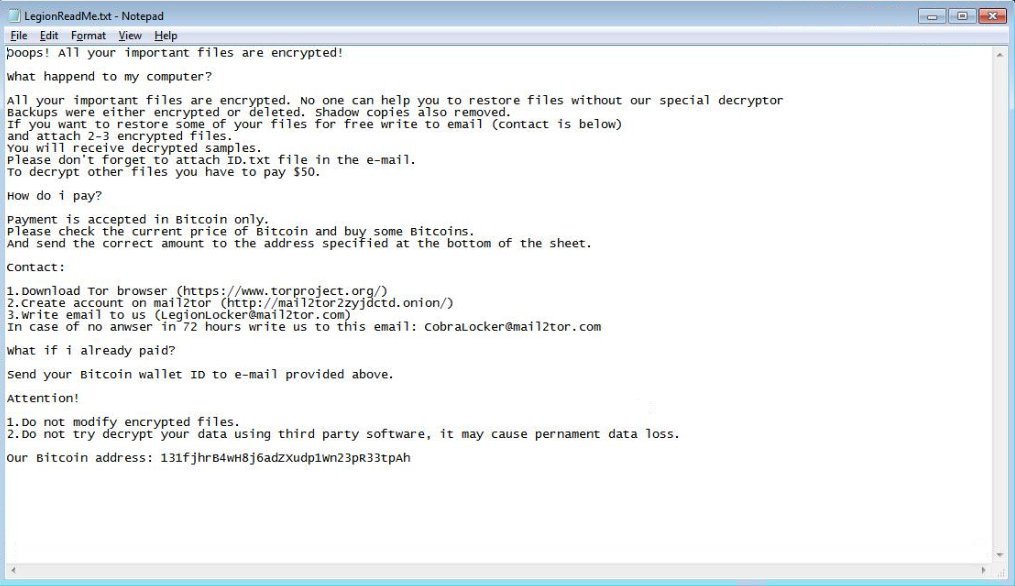

◆New LegionLocker version (dnwls0719(Twitter), 2021/05/09)

Ransomware: LegionLocker

拡張子: .LGNLCKD, Ransomnote: LegionReadMe.txt

■2021年5月10日(月)

◆US declares state of emergency after ransomware hits largest pipeline (BleepingComputer, 2021/05/10 09:37)

[米国、ランサムウェアが最大のパイプラインを襲い、緊急事態を宣言]

https://www.bleepingcomputer.com/news/security/us-declares-state-of-emergency-after-ransomware-hits-largest-pipeline/

⇒ https://malware-log.hatenablog.com/entry/2021/05/10/000000_3

◆DarkSide ransomware will now vet targets after pipeline cyberattack (BleepingComputer, 2021/05/10 11:40)

[ランサムウェア「DarkSide」、パイプラインのサイバー攻撃後にターゲットを調査するようになる]The DarkSide ransomware gang posted a new "press release" today stating that they are apolitical and will vet all targets before they are attacked.

[ランサムウェア「DarkSide」は、本日、新しい「プレスリリース」を掲載し、自分たちは非政治的であり、攻撃される前にすべてのターゲットを吟味すると述べています]https://www.bleepingcomputer.com/news/security/darkside-ransomware-will-now-vet-targets-after-pipeline-cyberattack/

⇒ https://malware-log.hatenablog.com/entry/2021/05/10/000000_4

◆US and Australia warn of escalating Avaddon ransomware attacks (BleepingComputer, 2021/05/10 12:19)

The Federal Bureau of Investigation (FBI) and the Australian Cyber Security Centre (ACSC) are warning of an ongoing Avaddon ransomware campaign targeting organizations from an extensive array of sectors in the US and worldwide.

[米国連邦捜査局(FBI)およびオーストラリア・サイバーセキュリティセンター(ACSC)は、米国および世界の様々な分野の組織を標的としたランサムウェア「Avaddon」のキャンペーンが継続していることを警告しています]Ransomware: Avaddon

https://www.bleepingcomputer.com/news/security/us-and-australia-warn-of-escalating-avaddon-ransomware-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/05/10/000000_5

◆City of Tulsa's online services disrupted in ransomware incident (BleepingComputer, 2021/05/10 17:27)

The City of Tulsa, Oklahoma, has suffered a ransomware attack that forced the City to shut down its systems to prevent the further spread of the malware.

[オクラホマ州タルサ市は、ランサムウェアの攻撃を受け、マルウェアのさらなる拡散を防ぐために、市のシステムを停止せざるを得ませんでした]https://www.bleepingcomputer.com/news/security/city-of-tulsas-online-services-disrupted-in-ransomware-incident/

⇒ https://malware-log.hatenablog.com/entry/2021/05/10/000000_6

■2021年5月11日(火)

◆Ransomware gang leaks data from Metropolitan Police Department (BleepingComputer, 2021/05/11 11:29)

Babuk Locker ransomware operators have leaked personal files belonging to police officers from the Metropolitan Police Department (also known as MPD or DC Police) after negotiations went stale.

[ランサムウェア「Babuk Locker」の運営者は、交渉が難航した結果、警視庁(MPDまたはDCポリスとも呼ばれる)の警察官が所有する個人ファイルを流出させました]Ransomware: Babuk Locker

https://www.bleepingcomputer.com/news/security/ransomware-gang-leaks-data-from-metropolitan-police-department/

⇒ https://malware-log.hatenablog.com/entry/2021/05/11/000000_14

◆Shining a Light on DARKSIDE Ransomware Operations (FireEye, 2021/05/11)

[ランサムウェア「DARKSIDE」の運用に光を当てる]Since initially surfacing in August 2020, the creators of DARKSIDE ransomware and their affiliates have launched a global crime spree affecting organizations in more than 15 countries and multiple industry verticals. Like many of their peers, these actors conduct multifaceted extortion where data is both exfiltrated and encrypted in place, allowing them to demand payment for unlocking and the non-release of stolen data to exert more pressure on victims.

[ランサムウェア「DARKSIDE」の作者とその関連会社は、2020年8月に登場して以来、15カ国以上の様々な業種の組織に影響を与えるグローバルな犯罪を展開しています。多くの同業者と同様に、これらの行為者は、データの流出とその場での暗号化の両方を行う多面的な恐喝を行っており、ロック解除のための支払いを要求したり、盗んだデータを公開しないことで、被害者にさらなる圧力をかけることができます]Ransomware: DarkSide

https://www.fireeye.com/blog/threat-research/2021/05/shining-a-light-on-darkside-ransomware-operations.html

⇒ https://malware-log.hatenablog.com/entry/2021/05/11/000000_12

■2021年5月12日(水)

◆Darkside: an increasingly used ransomware ... with a high success rate (LemagIT, 2021/05/12)

Darkside ransomware recently came into the spotlight with the attack on Colonial Pipeline , the operator of a critical oil pipeline across the Atlantic. But he actually started his career sometime last summer, rather quietly. According to our observations, its operators devote a new page to each victim, specifying the date when the encryption load was triggered. The web pages are numbered, which gives an idea of the acceleration in the pace of attacks conducted with Darkside in recent months.

[ランサムウェア「Darkside」は、大西洋を横断する重要な石油パイプラインを運営するColonial Pipeline社への攻撃で一躍脚光を浴びました。しかし、このランサムウェアは、昨年の夏頃から静かに活動を開始していました。私たちの観察によると、コロニアル・パイプラインの運営者は、被害者ごとに新しいページを作成し、暗号化の負荷がかかった日を指定しています。ウェブページには番号が振られており、ここ数カ月の間にDarksideを使って行われた攻撃のペースが加速していることがうかがえます。]Ransomware: DarkSide

https://www.lemagit.fr/ehandbook/VMworld-2020-VMware-devient-une-solution-de-cloud-hybride

⇒ https://malware-log.hatenablog.com/entry/2021/05/12/000000_3

◆Biden issues executive order to increase U.S. cybersecurity defenses (BleepingComputer, 2021/05/12 20:02)

https://www.bleepingcomputer.com/news/security/biden-issues-executive-order-to-increase-us-cybersecurity-defenses/

⇒ https://malware-log.hatenablog.com/entry/2021/05/12/000000_4

■2021年5月13日(木)

◆Colonial Pipeline restores operations, $5 million ransom demanded (BleepingComputer, 2021/05/13 13:54)

[コロニアル・パイプライン社が操業を再開、500万ドルの身代金を要求される]Colonial Pipeline has recovered quickly from the ransomware attack suffered less than a week ago and expects all its infrastructure to be fully operational today.

[コロニアル・パイプライン社は、1週間前に発生したランサムウェア攻撃から迅速に回復し、本日中にすべてのインフラが完全に稼動する見込みです]Ransomware: DarkSide

https://www.bleepingcomputer.com/news/security/colonial-pipeline-restores-operations-5-million-ransom-demanded/

⇒ https://malware-log.hatenablog.com/entry/2021/05/13/000000_5

◆Meet Lorenz — A new ransomware gang targeting the enterprise (BleepingComputer, 2021/05/13)

Ransomware: Lorenz

拡張子: .Lorenz.sz40, Ransomware: HELP_SECURITY_EVENT.htmlhttps://www.bleepingcomputer.com/news/security/meet-lorenz-a-new-ransomware-gang-targeting-the-enterprise/

⇒ https://malware-log.hatenablog.com/entry/2021/05/13/000000_6

◆Insurance giant CNA fully restores systems after ransomware attack (BleepingComputer, 2021/05/13)

Ransomware: Phoenix CryptoLocker

https://www.bleepingcomputer.com/news/security/insurance-giant-cna-fully-restores-systems-after-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/05/13/000000_7

◆Chemical distributor pays $4.4 million to DarkSide ransomware (BleepingComputer, 2021/05/13 18:24)

https://www.bleepingcomputer.com/news/security/chemical-distributor-pays-44-million-to-darkside-ransomware/Ransomware: DarkSide

⇒ https://malware-log.hatenablog.com/entry/2021/05/13/000000_8

◆Popular Russian hacking forum XSS bans all ransomware topics (BleepingComputer, 2021/05/13 21:48)

https://www.bleepingcomputer.com/news/security/popular-russian-hacking-forum-xss-bans-all-ransomware-topics/

⇒ https://malware-log.hatenablog.com/entry/2021/05/13/000000_9

■2021年5月14日(金)

◆Irish healthcare shuts down IT systems after Conti ransomware attack (BleepingComputer, 2021/05/14 07:44)

[アイルランドの医療機関がランサムウェア「Conti」の攻撃を受けてITシステムをシャットダウン ]Ireland's Health Service Executive (HSE), the country's publicly funded healthcare system, has shut down all IT systems after its network was breached in a ransomware attack.

[アイルランドの公営医療機関であるHealth Service Executive(HSE)は、ランサムウェア攻撃によりネットワークが侵害されたため、すべてのITシステムを停止しました。]Ransomware: Conti

https://www.bleepingcomputer.com/news/security/irish-healthcare-shuts-down-it-systems-after-conti-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_12

◆DarkSide ransomware servers reportedly seized, operation shuts down (BleepingComputer, 2021/05/14 10:37)

[ランサムウェア「DarkSide」のサーバーが押収され、運営が停止されたと報告される]The DarkSide ransomware operation has allegedly shut down after the threat actors lost access to servers and their cryptocurrency was transferred to an unknown wallet.

In a message to affiliate, the DarkSide gang announced they were shutting down their RaaS, and would provide decryptors for unpaid victims to affiliates.

[ランサムウェア「DarkSide」の運用は、脅威の行為者がサーバーにアクセスできなくなり、彼らの暗号通貨が未知のウォレットに転送されたため、停止したとされています。

DarkSide一味は、アフィリエイトへのメッセージで、RaaSを停止し、未払いの被害者のための復号器をアフィリエイトに提供することを発表しました。]Ransomware: DarkSide

https://www.bleepingcomputer.com/news/security/darkside-ransomware-servers-reportedly-seized-operation-shuts-down/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_13

◆QNAP warns of eCh0raix ransomware attacks, Roon Server zero-day (BleepingComputing, 2021/05/14)

[QNAP、ランサムウェア「eCh0raix」の攻撃とRoon Serverのゼロデイについて警告]QNAP warns customers of an actively exploited Roon Server zero-day bug and eCh0raix ransomware attacks targeting their Network Attached Storage (NAS) devices.

[QNAPは、ネットワーク接続ストレージ(NAS)デバイスを標的とした、Roon ServerのゼロデイバグとeCh0raixランサムウェア攻撃が活発に利用されていることをお客様に警告します]Ransomware: eCh0raix

https://www.bleepingcomputer.com/news/security/qnap-warns-of-ech0raix-ransomware-attacks-roon-server-zero-day/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_14

◆Apex America hit by Sodinokibi ransomware (DataBreaches.net, 2021/05/14)

[Apex America、ランサムウェア「Sodinokibi」に感染]That’s how they describes themselves. The threat actors known as REvil (Sodinokibi) describe them as targets who have so far refused to pay ransom demands.

[自分たちのことをそう表現しています。REvil(Sodinokibi)と呼ばれる脅威アクターは、これまで身代金要求の支払いを拒否してきたターゲットであると説明しています]Ransomware: Sodinokibi

https://www.databreaches.net/apex-america-hit-by-sodinokibi-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_15