【目次】

記事

【ニュース】

■2016年

◆Angler EKにつながるElTest攻撃キャンペーンの進化過程 (Paloalto, 2016/04/01 16:00)

https://www.paloaltonetworks.jp/company/in-the-news/2016/160401-unit42-how-the-eltest-campaigns-path-to-angler-ek-evolved-over-time.html

⇒ https://malware-log.hatenablog.com/entry/2016/11/01/070558

◆RIG の詳細な分析 (Cisco Japan Blog(TALOS), 2016/11/14 12:47)

http://gblogs.cisco.com/jp/2016/11/rig-exploit-kit-campaign-happy-puzzling/?doing_wp_cron=1490790526.0451600551605224609375

⇒ https://malware-log.hatenablog.com/entry/2016/11/14/000000_1

■2017年

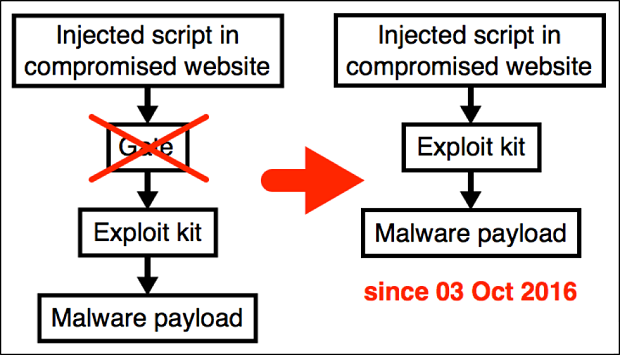

◆攻撃の進化: 2016年10月から12月にかけてのEITEST (Paloalto UNIT42, 2017/01/12 05:00)

https://www.paloaltonetworks.jp/company/in-the-news/2017/evolution-of-attack-eitest.html

⇒ https://malware-log.hatenablog.com/entry/2017/01/12/000000_4

◆EITest malware targets Chrome, IE users with file downloader (IT World Canada, 2017/09/05)

http://www.itworldcanada.com/article/eitest-malware-targets-chrome-ie-users-with-file-downloader/396261

⇒ https://malware-log.hatenablog.com/entry/2017/09/05/000000_5

◆仮想通貨を悪用した新たな手口 - トレンドマイクロ2017年Q3セキュリティラウンドアップ (マイナビニュース, 201712/04 14:26)

https://news.mynavi.jp/article/20171204-551703/

⇒ https://malware-log.hatenablog.com/entry/2017/12/04/000000_1

■2018年

◆Ancient EITest infection chain sinkholed by security teams (ZDNet, 2018/04/16 08:51)

https://www.zdnet.com/article/ancient-eitest-infection-chain-sinkholed-by-security-teams/

⇒ https://malware-log.hatenablog.com/entry/2018/04/16/000000_5

◆Security bods liberate EITest malware slaves (The Resister, 2018/04/16)

https://www.theregister.co.uk/2018/04/16/security_bods_set_free_eitest_malware_slaves/

⇒ https://malware-log.hatenablog.com/entry/2018/04/16/000000_4

◆Androidユーザーを狙う仮想通貨マイニングキャンペーンに注意 (マイナビニュース, 2018/02/16 16:15)

https://news.mynavi.jp/article/20180216-584232/

⇒ https://malware-log.hatenablog.com/entry/2018/02/16/000000_6

◆Security bods liberate EITest malware slaves (The Resister, 2018/08/16 03:58)

Miscreants' command and control network traffic sent down sinkhole

https://www.theregister.co.uk/2018/04/16/security_bods_set_free_eitest_malware_slaves/

⇒ https://malware-log.hatenablog.com/entry/2018/08/16/000000_5

◆EITest HoeflerText Scam Distributing GandCrab & Netsupport Manager (BleepingComputer, 2018/02/28 15:31)

https://www.bleepingcomputer.com/news/security/eitest-hoeflertext-scam-distributing-gandcrab-and-netsupport-manager/

⇒ https://malware-log.hatenablog.com/entry/2018/02/28/000000_4

■2019年

◆Un echipament IT din cinci este afectat de aplicații malițioase, în administrația publică locală. Raport oficial CERT-RO (StartupCafe, 2019/06/21 20:37)

https://www.startupcafe.ro/smart-tech/raport-cert-ro-securitate-it-administratie-publica.htm

⇒ https://malware-log.hatenablog.com/entry/2019/06/21/000000_8

【ブログ】

■2016年

◆EITest攻撃の進化: Angler EKからNeutrinoそしてRigへ (Paloalto, 2016/10/04 16:00)

https://www.paloaltonetworks.jp/company/in-the-news/2016/161004-unit42-eitest-campaign-evolution-angler-ek-neutrino-rig.html

⇒ https://malware-log.hatenablog.com/entry/2016/10/04/000000

◆EITEST RIG EK SENDS CRYPTFILE2 RANSOMWARE & CHTHONIC BANKING TROJAN (Malware Traffic Analysis, 2016/10/28)

http://www.malware-traffic-analysis.net/2016/10/28/index2.html

⇒ https://malware-log.hatenablog.com/entry/2016/10/28/000000_1

■2017年

◆EITest Leads to RIG EK at 92.53.124.144 and Drops Dreambot (MALWARE BREAKDOWN, 2017/03/29)

https://malwarebreakdown.com/2017/03/29/eitest-leads-to-rig-ek-at-92-53-124-144-and-drops-dreambot/

⇒ https://malware-log.hatenablog.com/entry/2017/03/29/000000_2

◆攻撃キャンペーン「EITest」によるサポート詐欺サイト、仮想通貨発掘コードを拡散 (Trendmicro, 2017/09/28)

http://blog.trendmicro.co.jp/archives/16020

⇒ https://malware-log.hatenablog.com/entry/2017/09/28/000000_8

【公開情報】

■2018年

◆EITest: Sinkholing the oldest infection chain (Proofpoint, 2018/04/12)

https://www.proofpoint.com/us/threat-insight/post/eitest-sinkholing-oldest-infection-chain

⇒ https://malware-log.hatenablog.com/entry/2018/04/12/000000_6

【資料】

■2017年

◆CYBER GRID VIEW 2017 Vol.3 (LAC, 2017/02/02)

https://www.lac.co.jp/lacwatch/pdf/20170202_cgview_vol3_f001t.pdf

⇒ https://malware-log.hatenablog.com/entry/2017/02/02/000000_1

【図表】

出典: https://www.paloaltonetworks.jp/company/in-the-news/2017/evolution-of-attack-eitest.html

Coinhive に関連するトラフィック量

EITest によるサポート詐欺の国別確認数の内訳

サポート詐欺ページ(正規の Microsoft Windows による通知を装う)

Coinhive を読み込むコード(左)、Coinhive による仮想通貨発掘が PC に与える影響(右)

出典: http://blog.trendmicro.co.jp/archives/16020

日本におけるコインマイナーの検出台数推移

日本からアクセスのあったEKサイトの全体数とそのうちコインマイナーを拡散するEKサイト数の推移

国内からアクセスされたEKサイトの拡散不正プログラム種別割合(2017年9月)

出典: https://news.mynavi.jp/article/20171204-551703/