【要点】

◎標的型攻撃に使用されるマルウェア。Word文書のマクロを利用して感染

【目次】

概要

【辞書】

◆LODEINFO (Malpedia)

https://malpedia.caad.fkie.fraunhofer.de/details/win.lodeinfo

【最新情報】

◆中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁 (Security NEXT, 2025/01/10)

https://www.security-next.com/166044

⇒ https://malware-log.hatenablog.com/entry/2025/01/10/000000

記事

【ニュース】

■2020年

◆国内組織を狙う新型マルウェア「LODEINFO」出現--JPCERT/CCが注意喚起 (ZDNet, 2020/02/20 13:33)

https://japan.zdnet.com/article/35149681/

⇒ https://malware-log.hatenablog.com/entry/2020/02/20/000000_8

◆新マルウェア「LODEINFO」、Wordのマクロ機能から組織に侵入 (マイナビニュース, 2020/02/20)

https://news.mynavi.jp/article/20200220-978475/

⇒ https://malware-log.hatenablog.com/entry/2020/02/20/000000_9

◆日本国内の組織を狙う新たなマルウェア「LODEINFO」、メール添付のWord文書から感染、JPCERT/CCが注意喚起 (Internet Watch, 2020/02/21 13:54)

https://internet.watch.impress.co.jp/docs/news/1236585.html

⇒ https://malware-log.hatenablog.com/entry/2020/02/21/000000_10

◆JPCERT/CC、新しいマルウェア「LODEINFO」を警告 (窓の杜, 2020/02/21 16:03)

日本国内の組織を狙った標的型攻撃メールで確認

https://forest.watch.impress.co.jp/docs/news/1236649.html

⇒ https://malware-log.hatenablog.com/entry/2020/02/21/000000_9

◆日本の組織狙うLODEINFO「マルウェア」による標的型攻撃、観測 - JPCERT/CC (マイナビニュース, 2020/02/22 13:09)

https://news.mynavi.jp/article/20200222-978933/

⇒ https://malware-log.hatenablog.com/entry/2020/02/22/000000

◆攻撃プログラム急速進化 新種マルウエア、日本標的か (日経新聞, 2020/07/13 16:45)

https://r.nikkei.com/article/DGXMZO6144529013072020SHB000?disablepcview=&s=3

⇒ https://malware-log.hatenablog.com/entry/2020/07/13/000000_2

◆攻撃プログラム急速進化 新種マルウエア、日本標的か (日経新聞, 2020/07/13 16:45)

https://r.nikkei.com/article/DGXMZO6144529013072020SHB000

⇒ https://malware-log.hatenablog.com/entry/2020/07/13/000000_2

■2021年

◆マルウェア「LODEINFO」にランサムウェア機能とキーログ機能が追加 (マイナビニュース, 2021/02/12 09:14)

https://news.mynavi.jp/article/20210212-1720273/

⇒ https://malware-log.hatenablog.com/entry/2021/02/12/000000_4

◆マクニカネットワークスとTeamT5社、 2020年度に日本に着弾した標的型攻撃に関するレポートを公開 (@Press, 2021/05/21 10:00)

https://www.atpress.ne.jp/news/259636

⇒ https://malware-log.hatenablog.com/entry/2021/05/21/000000_17

■2022年

◆2021年度下半期、標的型攻撃対応で62件の緊急レスキュー実施 (Security NEXT, 2022/07/19)

https://www.security-next.com/138228

⇒ https://malware-log.hatenablog.com/entry/2022/07/19/000000_1

◆日本の組織を狙うマルウェア「LODEINFO」に新たな動き、注意を (マイナビニュース, 2022/11/04 10:18)

https://news.mynavi.jp/techplus/article/20221104-2502537/

⇒ https://malware-log.hatenablog.com/entry/2022/11/04/000000

◆夏の参議院選挙に乗じたスピアフィッシング攻撃を確認、標的は議員 (マイナビニュース, 2022/12/16 12:44)

https://news.mynavi.jp/techplus/article/20221216-2538686/

⇒ https://malware-log.hatenablog.com/entry/2022/12/16/000000_2

◆中国語を使うハッカーグループが日本の参院選を狙って議員にフィッシング攻撃を仕掛けたことが判明、自民党が標的か (Gigazine, 2022/12/16 16:00)

https://gigazine.net/news/20221216-mirrorface-targeting-japanese-political-entities/

⇒ https://malware-log.hatenablog.com/entry/2022/12/16/000000_1

■2023年

◆標的型攻撃は組織外の個人を標的--進む「サプライチェーン」形成 (ZDNet, 2023/06/14 07:35)

https://japan.zdnet.com/article/35205162/

⇒ https://malware-log.hatenablog.com/entry/2023/06/14/000000_7

◆個人のメールアドレスを狙った攻撃が拡大している~日本を狙う標的型攻撃「LODEINFO」「Earth Yako」をトレンドマイクロが解説 (Internet Watch, 2023/06/15 17:43)

https://internet.watch.impress.co.jp/docs/news/1508514.html

⇒ https://malware-log.hatenablog.com/entry/2023/06/15/000000_7

■2025年

◆中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁 (Security NEXT, 2025/01/10)

https://www.security-next.com/166044

⇒ https://malware-log.hatenablog.com/entry/2025/01/10/000000

【ブログ】

■2020年

◆日本国内の組織を狙ったマルウエアLODEINFO (JPCERT/CC, 2020/02/20)

https://blogs.jpcert.or.jp/ja/2020/02/LODEINFO.html

⇒ https://malware-log.hatenablog.com/entry/2020/02/20/000000

◆マルウエアLODEINFOの進化 (JPCERT/CC, 2020/06/11)

https://blogs.jpcert.or.jp/ja/2020/06/LODEINFO-2.html

⇒ https://malware-log.hatenablog.com/entry/2020/06/11/000000_9

◆Analysis of LODEINFO Maldoc (Cyber And Ramen, 2020/06/20)

https://www.cyberandramen.net/2020/06/analysis-of-lodeinfo-maldoc.html

⇒ https://malware-log.hatenablog.com/entry/2020/06/20/000000_5

■2021年

◆マルウェアLODEINFOのさらなる進化 (JPCERT/CC, 2021/02/09)

https://blogs.jpcert.or.jp/ja/2021/02/LODEINFO-3.html

⇒ https://malware-log.hatenablog.com/entry/2021/02/09/000000_9

■2022年

◆Unmasking MirrorFace: Operation LiberalFace targeting Japanese political entities (WeliveSecurity, 2022/12/14 11:30)

[MirrorFaceの正体を暴く。日本の政治団体を標的としたOperation ]

https://www.welivesecurity.com/2022/12/14/unmasking-mirrorface-operation-liberalface-targeting-japanese-political-entities/

⇒ https://malware-log.hatenablog.com/entry/2022/12/14/000000_6

【公開情報】

◆2021年度下半期、標的型攻撃対応で62件の緊急レスキュー実施 (Security NEXT, 2022/07/19)

https://www.security-next.com/138228

⇒ https://malware-log.hatenablog.com/entry/2022/07/19/000000_1

【資料】

■2020年

◆標的型攻撃の実態と対策アプローチ 第4版 (Macnica Networks, 2020/05/26)

https://www.macnica.net/mpressioncss/feature_06.html/

⇒ https://malware-log.hatenablog.com/entry/2020/05/26/000000_4

■2022年

◆標的型攻撃の実態と対策アプローチ 第5版 (2021/05/21)

https://www.macnica.net/pdf/mpressioncss_ta_report_2020_5.pdf

⇒ https://malware-log.hatenablog.com/entry/2021/05/21/000000_14

【図表】

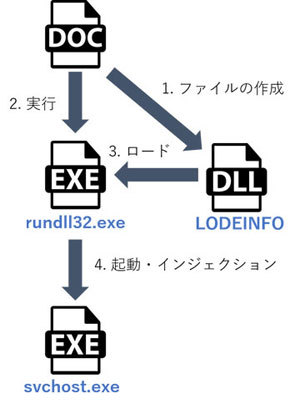

出典: https://blogs.jpcert.or.jp/ja/2020/02/LODEINFO.html

| バージョン | 機能追加 |

|---|---|

| v0.2.7 | データ送受信フォーマットの一部変更 |

| 既存コマンドの拡張(ver) | |

| Mutexの作成 | |

| v0.3.2 | 新規コマンドの追加(print) |

| 永続化処理の追加 | |

| v0.3.5 | 新規コマンドの追加(rm、ransom、keylog) |

出典: https://blogs.jpcert.or.jp/ja/2020/06/LODEINFO-2.html

出典: https://www.cyberandramen.net/2020/06/analysis-of-lodeinfo-maldoc.html

【検索】

google: LODEINFO

google:news: LODEINFO

google: site:virustotal.com LODEINFO

■Bing

https://www.bing.com/search?q=LODEINFO

https://www.bing.com/news/search?q=LODEINFO

https://twitter.com/search?q=%23LODEINFO

https://twitter.com/hashtag/lodeinfo

【IoC情報】

◆LODEINFO (2020/02/20)

https://ioc.hatenablog.com/entry/2020/02/20/000000

◆LODEINFO (2020/05/26)

https://ioc.hatenablog.com/entry/2020/05/26/000000_2

◆LODEINFO (2020/06/20)

https://ioc.hatenablog.com/entry/2020/06/20/000000