【概要】

■CVE番号

| 項目 | 内容 |

|---|---|

| CVE番号 | CVE-2020-1472 |

■必要な対策

攻撃を防ぐためには、以下のことを行う必要があります。

- ドメインコントローラを2020年8月11日以降にリリースされたアップデートで更新(最新パッチの適用)

- イベントログを監視して、どのデバイスが脆弱な接続を行っているかを特定

- 脆弱性のある接続を行っている非準拠デバイスに対処

- お使いの環境でCVE-2020-1472に対処するために、エンフォースメントモードを有効化する

■イベントログ(注目すべき Event ID)

◇脆弱な Netlogon セキュアチャネル接続を試みたため、接続が拒否された場合に記録されるイベント

| Event ID | 備考 |

|---|---|

| 5827 | マシンアカウントエラー |

| 5828 | 信託アカウント エラー |

◇アカウントが「ドメインコントローラ」に追加されたため、接続が許可されたときにログに記録されるイベント

| Event ID | 備考 |

|---|---|

| 5830 | マシンアカウント警告 |

| 5831 | 信託アカウント 警告 |

◇初期リリースで接続が許可されたときに記録されたイベント(DC施行モードで拒否されるもの)

| Event ID | 備考 |

|---|---|

| 5829 | マシンアカウント警告 |

【ニュース】

◆Zerologon attack lets hackers take over enterprise networks (ZDNet, 2020/09/14 10:00)

[ゼロログオン攻撃でハッカーが企業ネットワークを乗っ取る]If you're managing enterprise Windows Servers, don't skip on the August 2020 Patch Tuesday.

[エンタープライズWindows Serverを管理している人は、2020年8月のパッチ火曜日をスキップしないようにしましょう。]https://www.zdnet.com/article/zerologon-attack-lets-hackers-take-over-enterprise-networks/

⇒ https://malware-log.hatenablog.com/entry/2020/09/15/000000_7

⇒ https://vul.hatenadiary.com/entry/2020/09/14/000000

◆「Windows Server」の脆弱性「Zerologon」--その深刻性が明らかに (ZDNet, 2020/09/15 12:39)

https://japan.zdnet.com/article/35159600/

⇒ https://vul.hatenadiary.com/entry/2020/09/15/000000_1

◆脆弱性「Zerologon」でドメイン管理者権限奪取のおそれ - 詳細明らかに (Security NEXT, 2020/09/15)

https://www.security-next.com/118464

⇒ https://vul.hatenadiary.com/entry/2020/09/15/000000

◆Windows ServerにおけるNetlogonの脆弱性「Zerologon」の攻撃コード出回る (マイナビニュース, 2020/09/17 06:12)

https://news.mynavi.jp/article/20200917-1309894/

⇒ https://malware-log.hatenablog.com/entry/2020/09/17/000000_12

◆Ransomware gang now using critical Windows flaw in attacks (BleepingComputer, 2020/10/09 03:33)

[ランサムウェアのギャングは現在、攻撃に重要なWindowsの欠陥を使用しています。]

https://www.bleepingcomputer.com/news/security/ransomware-gang-now-using-critical-windows-flaw-in-attacks/

⇒ https://malware-log.hatenablog.com/entry/2020/10/09/000000_1

◆ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力 (ITmedia, 2020/10/26 07:02)

https://www.itmedia.co.jp/news/articles/2010/26/news057.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/26/000000_3

◆「Zerologon」とは何か? 深刻度の高い脆弱性、ADサーバを利用しているなら緊急対策を (ビジネス+IT, 2020/10/26)

https://www.sbbit.jp/article/cont1/44600

⇒ https://malware-log.hatenablog.com/entry/2020/10/26/000000_5

◆MS、脆弱性「Zerologon」について再度注意喚起 - まずはパッチ適用を、対処FAQも更新 (Security NEXT, 2020/10/30)

https://www.security-next.com/120159

⇒ https://malware-log.hatenablog.com/entry/2020/10/30/000000_2

【ブログ】

◆【Zerologon(CVE-2020-1472)】PoC有りWindowsのドメインコントローラが乗っ取られる脆弱性の仕組みと対策 (@Virtual, 2020/09/16)

https://at-virtual.net/%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3/%E3%80%90cve-2020-1472%E3%80%91poc%E6%9C%89%E3%82%8Awindows%E3%81%AE%E3%83%89%E3%83%A1%E3%82%A4%E3%83%B3%E3%82%B3%E3%83%B3%E3%83%88%E3%83%AD%E3%83%BC%E3%83%A9%E3%81%8C%E4%B9%97%E3%81%A3%E5%8F%96/

⇒ https://malware-log.hatenablog.com/entry/2020/09/16/000000_3

【公開情報】

◆How to manage the changes in Netlogon secure channel connections associated with CVE-2020-1472 (Microsoft, 2020/10/02)

https://support.microsoft.com/en-us/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc

⇒ https://malware-log.hatenablog.com/entry/2020/10/02/000000_9

◆【注意喚起】Windowsとネットワーク管理者権限を一撃で乗っ取る、脆弱性「Zerologon」対策について (LAC, 2020/10/22)

https://www.lac.co.jp/lacwatch/alert/20201022_002304.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/22/000000_4

【資料】

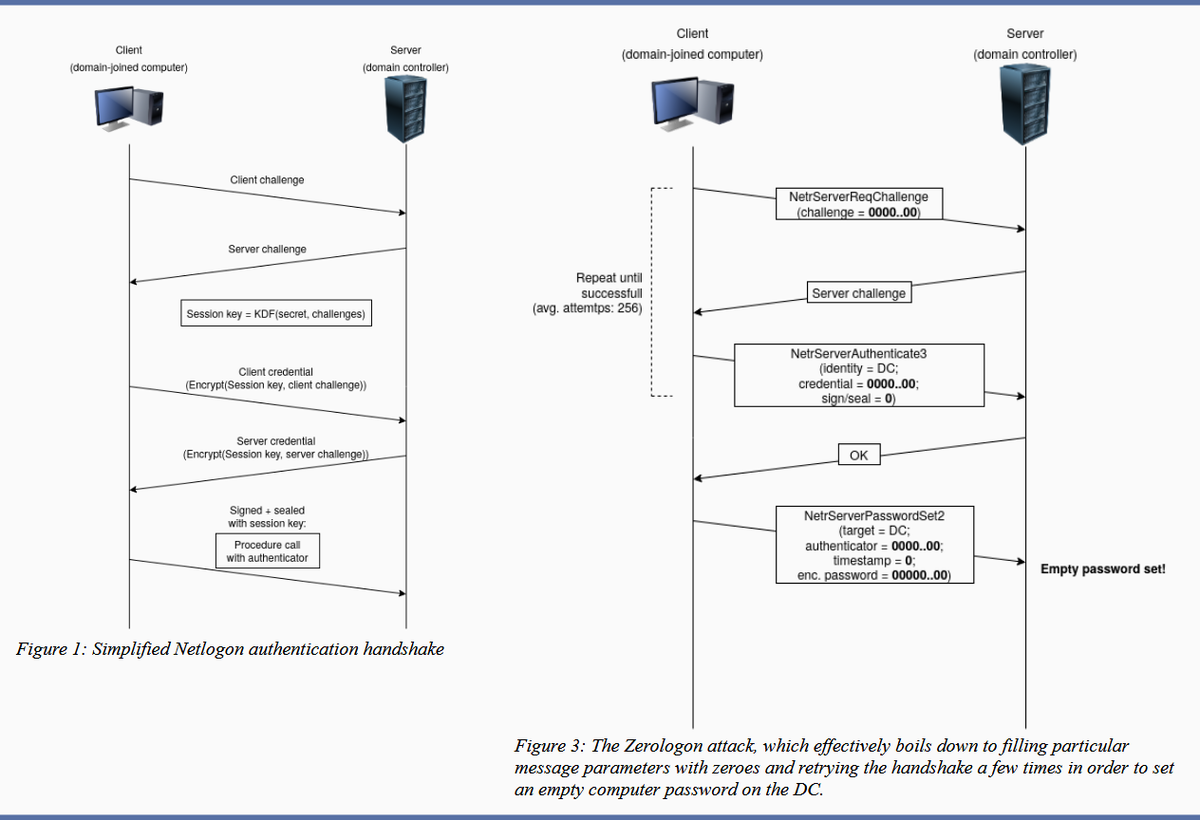

◆Zerologon: Unauthenticated domain controller compromise by subverting Netlogon cryptography (CVE-2020-1472) (Secura, 2020/09)

[Zerologon: Netlogonの暗号技術を迂回することで、認証されていないドメインコントローラの危殆化を防ぐことができます]

https://www.secura.com/pathtoimg.php?id=2055

⇒ https://malware-log.hatenablog.com/entry/2020/09/30/000000_8

【Exploit Code】

◆CVE-2020-1472 (dirkjanm, 2020/09/15)

https://github.com/dirkjanm/CVE-2020-1472

⇒ https://malware-log.hatenablog.com/entry/2020/09/15/000000_16

【Github】

◆2.2.0 20200918 Zerologon encrypted (gentilkiwi, 2020/09/19)

https://github.com/gentilkiwi/mimikatz/releases

【図表】

出典: https://www.zdnet.com/article/zerologon-attack-lets-hackers-take-over-enterprise-networks/

【関連まとめ記事】

◆攻撃手法 (まとめ)

https://malware-log.hatenablog.com/entry/Attack_Method