【要点】

◎プロセスメモリからパスワードを抜き出す、パスワード解読ツール。標的型攻撃などに多用されている

【目次】

概要

【ATT&CK】

| ID | 名称 | URL |

|---|---|---|

| S0002 | Mimikatz | https://attack.mitre.org/software/S0002/ |

【最新情報】

◆MS、脆弱性「Zerologon」について再度注意喚起 - まずはパッチ適用を、対処FAQも更新 (Security NEXT, 2020/10/30)

https://www.security-next.com/120159

⇒ https://malware-log.hatenablog.com/entry/2020/10/30/000000_2

記事

【ニュース】

◆企業のネットワーク狙う新種の仮想通貨採掘マルウェア「PowerGhost」 (ZDNet, 2018/07/31 11:11)

https://japan.zdnet.com/article/35123292/

⇒ https://malware-log.hatenablog.com/entry/2018/07/31/000000

◆企業内での拡散狙うファイルレスマイナー「PowerGhost」 - 「EternalBlue」なども悪用 (Security NEXT, 2018/08/01)

http://www.security-next.com/096289

⇒ https://malware-log.hatenablog.com/entry/2018/08/01/000000_3

◆サイバー犯罪に利用される公開ツール、5カ国のセキュリティ機関が注意喚起 (ITmedia, 2018/10/12 09:50)

http://www.itmedia.co.jp/news/articles/1810/12/news064.html

⇒ https://malware-log.hatenablog.com/entry/2018/10/12/000000_3

◆UNIX 上の Active Directory が攻撃能力を持つまでの経緯 (Talos(CISCO), 2018/12/10)

https://gblogs.cisco.com/jp/2018/12/talos-portcullisactivedirectory/

⇒ https://malware-log.hatenablog.com/entry/2018/12/10/000000_3

◆mimikatz 2.1.1-20181209 release: support Windows v1809 and v1803 (Security Online, 2018/12/10)

https://securityonline.info/mimikatz/

⇒ https://malware-log.hatenablog.com/entry/2018/12/10/000000_2

◆MS、脆弱性「Zerologon」について再度注意喚起 - まずはパッチ適用を、対処FAQも更新 (Security NEXT, 2020/10/30)

⇒ https://www.security-next.com/120159

【ブログ】

◆lsass.exe のダンプからユーザーパスワードを抽出 :mimikatz (troushoo, 2014/05/25)

http://troushoo.blog.fc2.com/blog-entry-173.html

⇒ https://malware-log.hatenablog.com/entry/2014/05/25/000000

◆Windows Credential Guard & Mimikatz (Nviso Lab, 2018/01/09)

https://blog.nviso.be/2018/01/09/windows-credential-guard-mimikatz/

⇒ https://malware-log.hatenablog.com/entry/2018/01/09/000000_2

◆Windows Credential Guard et Mimikatz (crowd42's blog, 2018/01/11)

https://crowd42.github.io/blog/windows-credential-guard-mimikatz/

⇒ https://malware-log.hatenablog.com/entry/2018/01/11/000000_5

◆Monero Miner-Malware Uses RADMIN, MIMIKATZ to Infect, Propagate via Vulnerability (Trendmicro, 2019/02/20)

https://blog.trendmicro.com/trendlabs-security-intelligence/monero-miner-malware-uses-radmin-mimikatz-to-infect-propagate-via-vulnerability/

⇒ https://malware-log.hatenablog.com/entry/2019/02/20/000000_7

◆「RADMIN」と「MIMIKATZ」を利用して仮想通貨発掘マルウェアを送り込む攻撃を確認、SMBの脆弱性を利用して拡散 (Trendmicro, 2019/02/27)

https://blog.trendmicro.co.jp/archives/20418

⇒ https://malware-log.hatenablog.com/entry/2019/02/27/000000_1

【公開情報】

◆Abusing Microsoft Kerberos - Sorry you guys don't get it (Benjamin Delpy, 2014/08/13)

https://www.slideshare.net/gentilkiwi/abusing-microsoft-kerberos-sorry-you-guys-dont-get-it

⇒ https://malware-log.hatenablog.com/entry/2014/08/13/000000_3

◆Mimikatz 2.0 - Silver Ticket Walkthrough (Beneath the Waves, 2014/12/18)

https://www.beneaththewaves.net/Projects/Mimikatz_20_-_Silver_Ticket_Walkthrough.html

⇒ https://malware-log.hatenablog.com/entry/2014/12/18/000000_1

◆Alert (AA18-284A) Publicly Available Tools Seen in Cyber Incidents Worldwide (CISA, 2018/10/11)

[Alert (AA18-284A) 世界のサイバーインシデントで見られる公開ツール]

https://us-cert.cisa.gov/ncas/alerts/AA18-284A

⇒ https://malware-log.hatenablog.com/entry/2018/10/11/000000_6

◆New Mimikatz update adds exploit for ZeroLogon (CVE-2020-1472) vulnerability (Andrea Fortuna, 2020/09/17)

https://www.andreafortuna.org/2020/09/17/new-mimikatz-update-adds-exploit-for-zerologon-cve-2020-1472-vulnerability/

⇒ https://malware-log.hatenablog.com/entry/2020/09/17/000000_13

【資料】

◆Mimikatz実行痕跡の発見手法 (IIJ, 2017/11/08)

https://www.iij.ad.jp/company/development/tech/techweek/pdf/171108_02.pdf

⇒ https://malware-log.hatenablog.com/entry/2017/11/08/000000_1

【ツール】

◆Mimikatz 2.0

http://blog.gentilkiwi.com/mimikatz

https://github.com/gentilkiwi/mimikatz/

⇒ https://malware-log.hatenablog.com/entry/2014/05/25/000000

◆Silver Ticket Tools 1.0 (Ben Lincoln and the Laudanum Project, 2014/11/09)

https://www.beneaththewaves.net/Projects/Mimikatz_20_-_Silver_Ticket_Walkthrough.html

⇒ https://malware-log.hatenablog.com/entry/2014/11/09/000000_1

◆2.2.0 20200918 Zerologon encrypted (gentilkiwi, 2020/09/19)

https://github.com/gentilkiwi/mimikatz/releases

⇒ https://malware-log.hatenablog.com/entry/2020/09/17/000000_13

【図表】

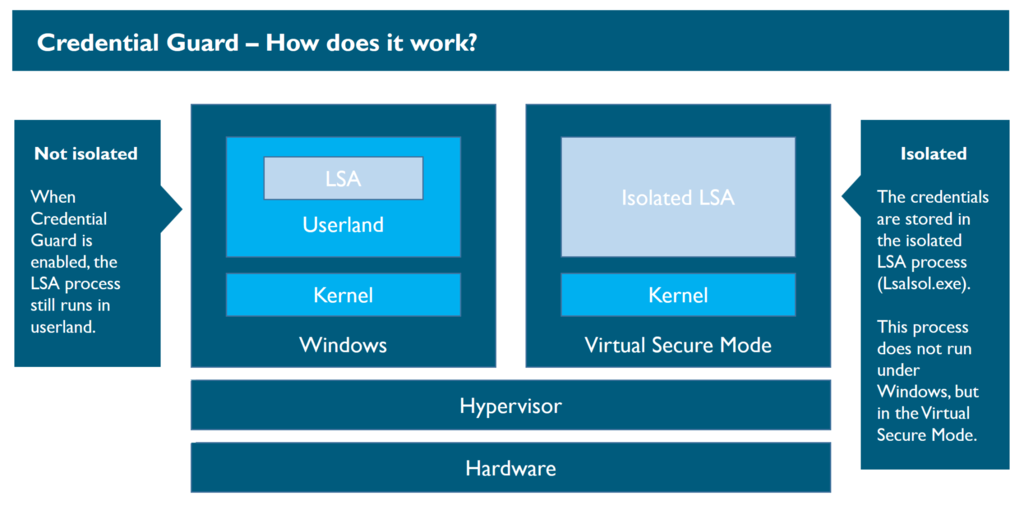

Credential Guard

https://blog.nviso.be/2018/01/09/windows-credential-guard-mimikatz/

関連情報

【関連まとめ記事】

◆ラテラルムーブメントツール (まとめ)

https://malware-log.hatenablog.com/entry/Lateral_Movement_Tools