【要点】

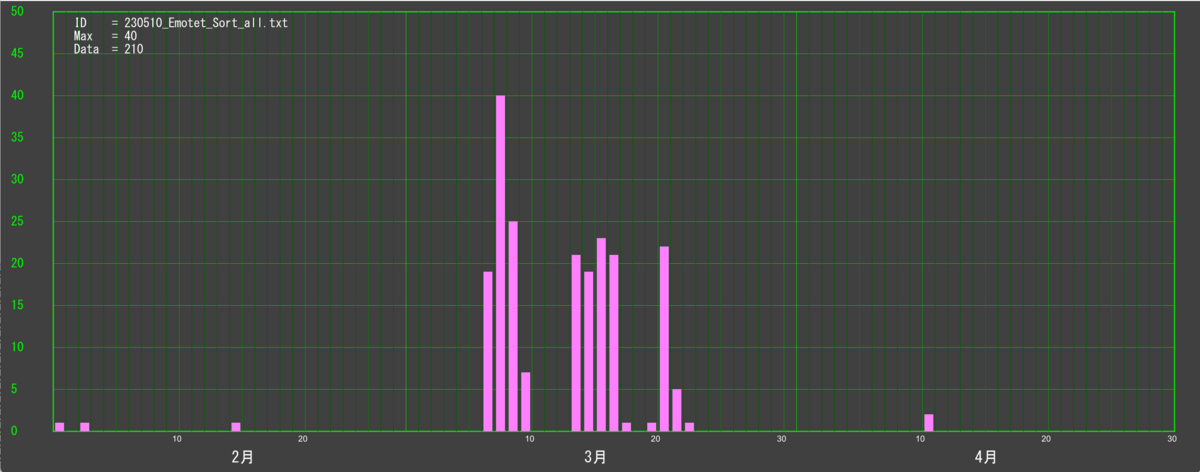

◎2023/03/07に巨大ファイルを使用した検知回避技術を使い、攻撃再開。現時点で検知率が非常に低い

◎2023/03の攻撃では、OneNoteを使用した攻撃がみられている

urlHaus のデータを元に独自にプロット(2023/02/01~2023/04/30)

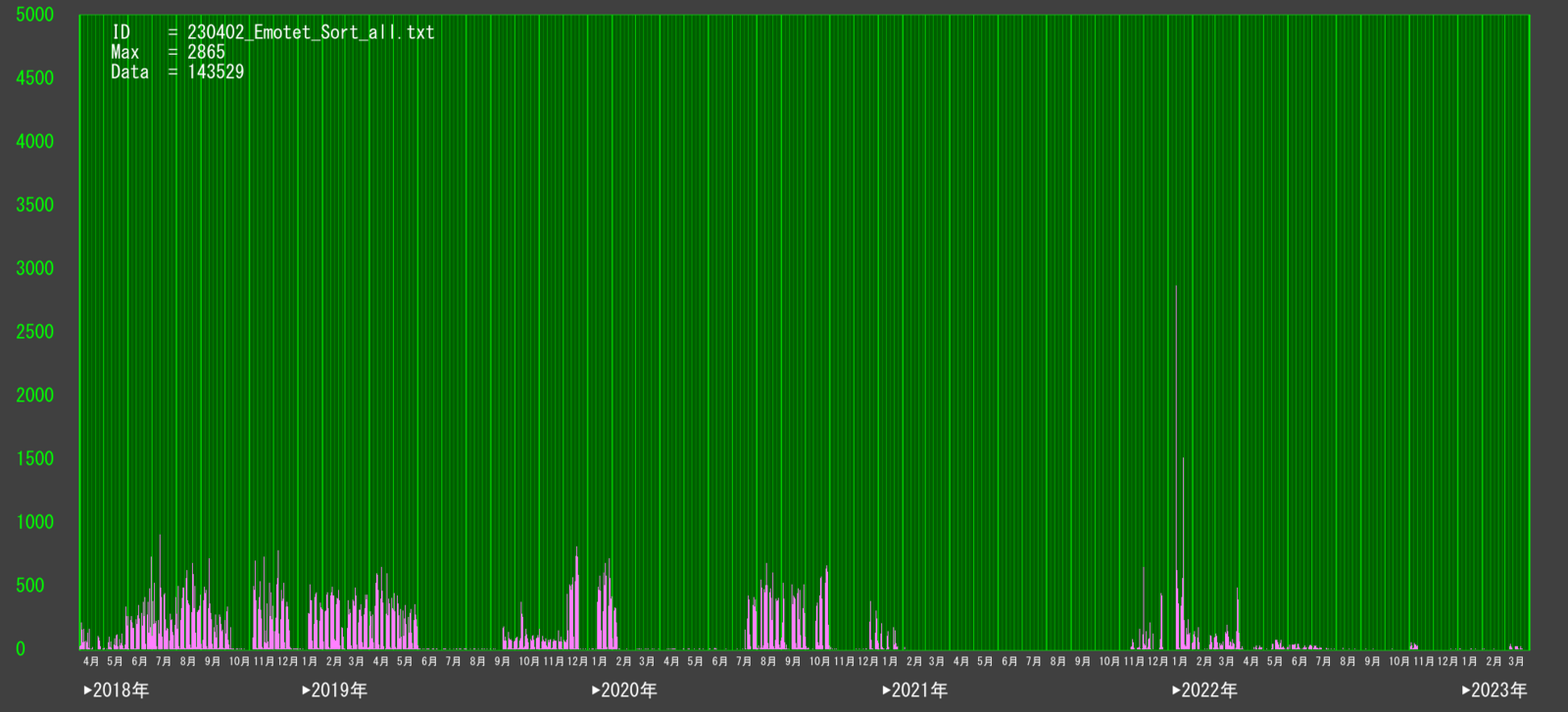

urlHaus のデータを元に独自にプロット(2022/05/01~2023/04/30)

urlHaus のデータを元に独自にプロット(2018/04/01~2023/03/31)

【目次】

概要

【辞書】

◆Emotet (Wikipedia)

https://en.wikipedia.org/wiki/Emotet

◆Emotet (MalwareBytes)

https://www.malwarebytes.com/emotet/

◆Emotet (ATT&CK)

https://attack.mitre.org/software/S0367/

【図表】

■インシデント ⇒ TT Incidents Log に移動

◆Emotet (まとめ) [TT Incident Log]

https://incidents.hatenablog.com/entry/Emotet

2022年のEmotetの感染状況(AdvIntel社)

出典: https://www.bleepingcomputer.com/news/security/emotet-botnet-now-pushes-quantum-and-blackcat-ransomware/

【概要】

■国内の感染情報

・Emotetのメールを送付した企業・組織は国内でも400以上 (Digital Arts, 2022/03/31)

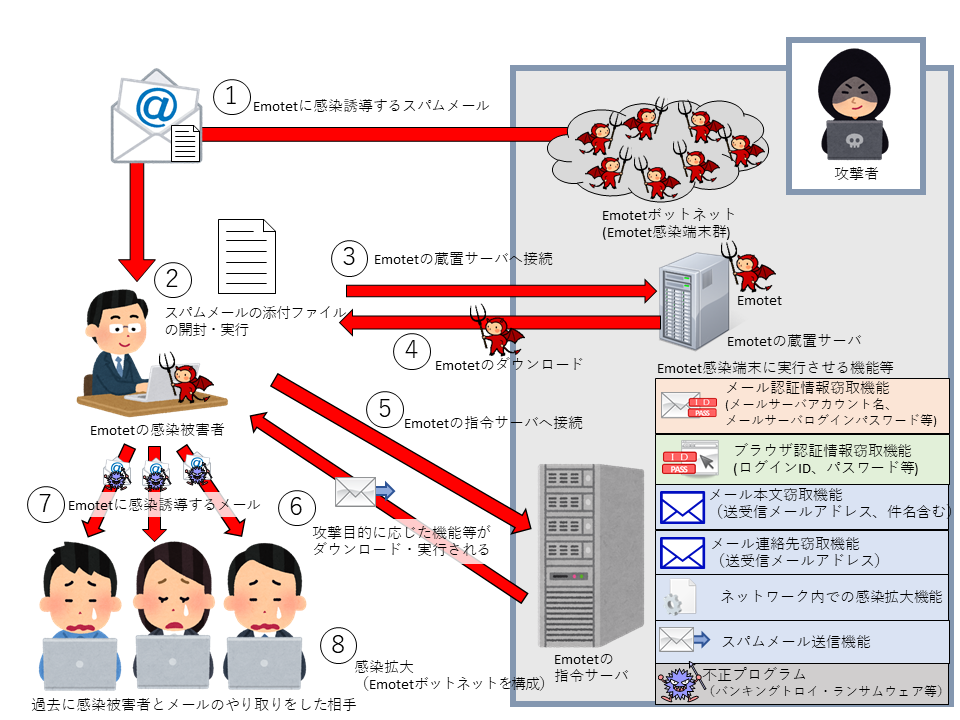

■内包するモジュール

・SPAMモジュール

・電子メールの認証情報を盗むモジュール

・Outlook電子メール・アドレス収集

・ブラウザの認証情報を盗む

・ウェブインジェクター

・認証情報のブルートフォースとラテラルムーブメントモジュール

出典: https://intel471.com/blog/emotet-returns-december-2021

■コマンド

| オペコード |

コマンド名 |

説明 |

|---|---|---|

| 1 | バイナリの更新 | modlist/drop ディレクトリを展開し、base64 でコマンドラインに追加した後、バイナリをドロップして起動します。 |

| 2 | モジュールのロード | モジュールをメモリにインジェクトします。 |

| 3 | EXE 実行 | 実行ファイルをドロップして実行します。 |

| 4 | Execute EXE as user | 特定のユーザーとして実行ファイルをドロップして実行します。 |

| 5 | エクスポート付きDLLのインジェクト | DLLをメモリにインジェクトし、export DllRegisterServerをマッピングして実行します。 |

| 6 | regsvr32[.]exeでDLLを実行する | "regsvr32[.]exe -s |

| 7 | rundll32[.]exeでDLLを実行する | "rundll32[.]exe |

【最新情報】

◆Emotet malware attacks return after three-month break (BleepingComputer, 2023/03/07 16:10)

[Emotetマルウェア攻撃、3ヶ月ぶりに復活]

https://www.bleepingcomputer.com/news/security/emotet-malware-attacks-return-after-three-month-break/

⇒ https://malware-log.hatenablog.com/entry/2023/03/07/000000_2

◆Emotet拡散攻撃再開か--500MB超のファイルでAV回避の狙いも (ZDNet, 2023/03/08 10:29)

https://japan.zdnet.com/article/35200995/

⇒ https://malware-log.hatenablog.com/entry/2023/03/08/000000

◆Emotet再拡散か アンチウイルスソフトの回避狙う新手口も JPCERT/CCが注意喚起 (ITmedia, 2023/03/08 17:43)

https://www.itmedia.co.jp/news/articles/2303/08/news163.html

⇒ https://malware-log.hatenablog.com/entry/2023/03/08/000000_4

◆要警戒、「Emotet」が活動再開 - 巨大ファイルで検知回避か (Security NEXT, 2023/03/08)

https://www.security-next.com/144322

⇒ https://malware-log.hatenablog.com/entry/2023/03/08/000000_5

◆Refreshed from its holiday, Emotet has gone phishing (The Register, 2023/03/09 18:27)

[休暇でリフレッシュしたEmotetがフィッシングに挑戦]

https://www.theregister.com/2023/03/09/emotet_returns_after_break/

⇒ https://malware-log.hatenablog.com/entry/2023/03/09/000000

◆2023年3月に活動を再開した「Emotet」マルウェアの検知について (マクニカ, 2023/03/14)

https://www.macnica.co.jp/public-relations/news/2023/143204/

⇒ https://malware-log.hatenablog.com/entry/2023/03/14/000000_1

◆Emotet adopts Microsoft OneNote attachments (Malwarebytes, 2023/03/16)

[EmotetがMicrosoft OneNoteの添付ファイルを採用]

https://www.malwarebytes.com/blog/threat-intelligence/2023/03/emotet-onenote

⇒ https://malware-log.hatenablog.com/entry/2023/03/16/000000_5?_ga=2.188661032.1014033390.1679386764-434805785.1669872602

◆「Emotet」に新手口、OneNote形式を悪用 - 拡張子「.one」に警戒を (Security NEXT, 2023/03/16)

https://www.security-next.com/144577

⇒ https://malware-log.hatenablog.com/entry/2023/03/16/000000_1

◆Emotet配布にMicrosoft OneNoteの添付ファイルを悪用する手法を確認 (マイナビニュース, 2023/03/22 07:31)

https://news.mynavi.jp/techplus/article/20230321-2630653/

⇒ https://malware-log.hatenablog.com/entry/2023/03/22/000000

◆EmotetがOneNoteを悪用して感染拡大中 人の脆弱性を狙ったその手口は? (ITmedia, 2023/3/22 08:00)

https://www.itmedia.co.jp/enterprise/articles/2303/22/news054.html

⇒ https://malware-log.hatenablog.com/entry/2023/03/22/000000_1

◆Emotet malware distributed as fake W-9 tax forms from the IRS (BleepingComputer, 2023/03/26 10:46)

[EmotetマルウェアがIRSからの偽のW-9タックスフォームとして配布されました]

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/

⇒ https://malware-log.hatenablog.com/entry/2023/03/26/000000

記事

【注意喚起】

◆マルウェアEmotetの感染再拡大に関する注意喚起 (JPCERT/CC, 2022/02/10)

https://www.jpcert.or.jp/at/2022/at220006.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_14

【ニュース】

■2021年

◇2021年11月

◆Emotet malware is back and rebuilding its botnet via TrickBot (BleepingComputer, 2021/11/15 15:04)

[Emotetマルウェアが復活し、TrickBotを介してボットネットを再構築している]

https://www.bleepingcomputer.com/news/security/emotet-malware-is-back-and-rebuilding-its-botnet-via-trickbot/

⇒ https://malware-log.hatenablog.com/entry/2021/11/15/000000

◆マルウェア「Emotet」が復活--テイクダウンから10カ月ぶりに再流行の兆し (ZDNet, 2021/11/16 14:02)

https://japan.zdnet.com/article/35179514/

⇒ https://malware-log.hatenablog.com/entry/2021/11/16/000000

◆Emotet活動再開 日本も標的に LACが注意喚起 (ITmdia, 2021/11/22 14:26)

https://www.itmedia.co.jp/news/articles/2111/22/news107.html

⇒ https://malware-log.hatenablog.com/entry/2021/11/22/000000_7

◆Emotetが活動再開 インターネット利用者全員が取るべき対策をおさらいしてみた (ITmedia, 2021/11/24)

https://www.itmedia.co.jp/enterprise/articles/2111/24/news028.html

⇒ https://malware-log.hatenablog.com/entry/2021/11/24/000000_2

◇2021年12月

◆Emotet now spreads via fake Adobe Windows App Installer packages (BleepingComputer, 2021/12/01 18:43)

[Emotetは現在、偽のAdobe Windows App Installerパッケージを介して広がっています]

https://www.bleepingcomputer.com/news/security/emotet-now-spreads-via-fake-adobe-windows-app-installer-packages/

⇒ https://malware-log.hatenablog.com/entry/2021/12/01/000000_11

◆悪名高いマルウェア「Emotet」、PDF閲覧アプリ装い再び拡散中 (マイナビニュース, 2021/12/04 17:48)

https://news.mynavi.jp/techplus/article/20211204-2213447/

⇒ https://malware-log.hatenablog.com/entry/2021/12/04/000000

◆復活したEmotet 偽のAdobeインスト―ラーで感染拡大を図る (ITmedia, 2021/12/06 08:00)

https://www.itmedia.co.jp/enterprise/articles/2112/06/news040.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/06/000000_5

◆Emotet now drops Cobalt Strike, fast forwards ransomware attacks (BleepingComputer, 2021/12/07 18:21)

[EmotetがCobalt Strikeをドロップし、ランサムウェア攻撃を高速化]

https://www.bleepingcomputer.com/news/security/emotet-now-drops-cobalt-strike-fast-forwards-ransomware-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/12/07/000000_1

◆活動再開のマルウェア「Emotet」、オープンソースのメールソフト「Thunderbird」も攻撃対象に。警察庁が解析 (Internet Watch, 2021/12/07 19:02)

https://internet.watch.impress.co.jp/docs/news/1371526.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/07/000000_3

◆Trickbot-Infected Machines Drop Emotet Samples (DarkReading, 2021/12/09)

[Trickbotに感染したマシンがEmotetのサンプルを落とす]

https://www.darkreading.com/threat-intelligence/trickbot-infected-machines-drop-emotet-samples

⇒ https://malware-log.hatenablog.com/entry/2021/12/09/000000_4

◆撲滅されたもっとも危険なマルウェア「Emotet」、再起動を確認 (マイナビニュース, 2021/12/09 19:37)

https://news.mynavi.jp/techplus/article/20211209-2222060/

⇒ https://malware-log.hatenablog.com/entry/2021/12/09/000000_6

◆Emotetがバンキング型トロイの木馬「Trickbot」を経由して感染拡大中 (ITmedia, 2021/12/10 07:00)

https://www.itmedia.co.jp/enterprise/articles/2112/10/news048.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/10/000000

◆Emotet Is Back and More Dangerous Than Before (DarkReading, 2021/12/10)

[復活したエモテットは以前よりも危険な存在に]Volume of traffic associated with the malware is now back at 50% of the volume before law enforcement took the botnet operation down in January 2021, security vendor says.

[セキュリティベンダーによると、このマルウェアに関連するトラフィック量は、2021年1月に法執行機関がボットネットの運用を停止する前の50%に戻っているという]https://www.darkreading.com/threat-intelligence/emotet-is-back-and-it-s-more-dangerous-than-before

⇒ https://malware-log.hatenablog.com/entry/2021/12/10/000000_1

◆Emotet starts dropping Cobalt Strike again for faster attacks (BleepingComputer, 2021/12/15 16:59)

[EmotetはCobalt Strikeを再び投下し、より速い攻撃を行うようになる]

https://www.bleepingcomputer.com/news/security/emotet-starts-dropping-cobalt-strike-again-for-faster-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/12/15/000000_12

◆複数端末が「Emotet」などマルウェアに感染 - カネコ種苗 (Security NEXT, 2021/12/28)

https://www.security-next.com/132912

⇒ https://malware-log.hatenablog.com/entry/2021/12/28/000000_2

■2022年

◇2022年1月

◆16 進、8 進表記 IP アドレスで検出回避試みる Emotet の手口 (NetSecurity, 2022/02/03 08:00)

https://scan.netsecurity.ne.jp/article/2022/02/03/47068.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/03/000000_8

◇2022年2月

◆「Emotet」に感染、関係者になりすましメールが送信 - 積水ハウス (Security NEXT, 2022/02/02)

https://www.security-next.com/133829

⇒ https://malware-log.hatenablog.com/entry/2022/02/02/000000_8

◆積水ハウスグループで再び「Emotet」感染を確認 (NetSecurity, 2022/02/02 08:05)

https://scan.netsecurity.ne.jp/article/2022/02/02/47063.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/02/000000_11

◆Microsoft disables MSIX protocol handler abused in Emotet attacks (BleepingComputer, 2022/02/04 19:10)

[マイクロソフト、Emotet攻撃で悪用されたMSIXプロトコルハンドラを無効化]

https://www.bleepingcomputer.com/news/microsoft/microsoft-disables-msix-protocol-handler-abused-in-emotet-attacks/

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_20

◆「Emotet」感染で情報流出、なりすましメールが送信 - ライオン (Security NEXT, 2022/02/04)

https://www.security-next.com/133912

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_1

◆過去の送受信メールが流出、ドリームパネル社員を装った不審メールに注意を呼びかけ (NetSecurity, 2022/02/04 08:05)

木造建築用パネルの製造販売を行う株式会社ドリームパネルは1月24日、同社社内のパソコンから過去の送受信メールが流出したと発表した

https://scan.netsecurity.ne.jp/article/2022/02/04/47085.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_12

◆Emotet感染報告、国内企業から相次ぐ ライオン、テスコムなど (ITmedia, 2022/02/07 15:11)

https://www.itmedia.co.jp/news/articles/2202/07/news106.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/07/000000_2

◆壁紙専門店で「Emotet」感染 - 社名やサイト装うメールが送信される (Security NEXT, 2022/02/07)

https://www.security-next.com/133939

⇒ https://malware-log.hatenablog.com/entry/2022/02/07/000000_3

◆「Emotet」感染、従業員装うメールが送信 - リコーリース (Security NEXT, 2022/02/09)

https://www.security-next.com/134040

⇒ https://malware-log.hatenablog.com/entry/2022/02/09/000000_1

◆【重要】北海道新聞社を装ったなりすましメールにご注意ください (北海道新聞, 2022/02/09)

https://www.hokkaido-np.co.jp/article/643830

⇒ https://malware-log.hatenablog.com/entry/2022/02/09/000000_5

◆クラシエ、マルウェア「Emotet」に感染 ライオンや積水ハウスに続き (ITmedia, 2022/02/10 13:01)

https://www.itmedia.co.jp/news/articles/2202/10/news113.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_2

◆「Emotet」感染が急速に再拡大 「大幅に拡散した2020年に迫る勢い」 JPCERT/CCが注意喚起 (ITmedia, 2022/02/10 16:54)

https://www.itmedia.co.jp/news/articles/2202/10/news159.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_1

◆マルウェア「Emotet」が再流行、復活後に勢力拡大 (ZDNet, 2022/02/10 17:57)

https://japan.zdnet.com/article/35183398/

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_11

◆北海道新聞を装ったメールが送信、「Emotet」感染か (Securirty NEXT, 2022/02/10)

https://www.security-next.com/134064

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_5

◆「Emotet」感染、2月第1週より急速に拡大 - ピーク時に迫る勢い (Security NEXT, 2022/02/10)

https://www.security-next.com/134075

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_4

◆弁護士や職員装うメールが送信される - 三宅法律事務所 (Security NEXT, 2022/02/10)

https://www.security-next.com/134083

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_6

◆撲滅作戦から1年、マルウェア「Emotet」が急速に再感染拡大 - 警戒を (マイナビニュース, 2022/02/12 20:44)

https://news.mynavi.jp/techplus/article/20220212-2270858/

⇒ https://malware-log.hatenablog.com/entry/2022/02/12/000000

◆1月マルウェアランキング、Emotetが首位に返り咲き (マイナビニュース, 2022/02/13 20:39)

https://news.mynavi.jp/techplus/article/20220213-2270186/

⇒ https://malware-log.hatenablog.com/entry/2022/02/13/000000

◆マルウェア「Emotet」とは メール文面を転用 2月から感染相次ぐ (朝日新聞, 2022/02/13)

https://smbiz.asahi.com/article/14547304

⇒ https://malware-log.hatenablog.com/entry/2022/02/13/000000_3

◆Emotetが再流行 感染していないか「EmoCheck」で確認しよう (ITmedia, 2022/02/14 11:00)

https://www.itmedia.co.jp/news/articles/2202/14/news084.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/14/000000

◆Over 2.7 million cases of Emotet malware detected globally (ABS.CBN News, 2022/02/15)

[全世界で270万件以上のEmotetマルウェアを検出]

https://news.abs-cbn.com/overseas/02/15/22/over-27-million-cases-of-emotet-malware-detected-globally

⇒ https://malware-log.hatenablog.com/entry/2022/02/15/000000_8

◆ペット保険販売アニコムでもEmotet感染、使用ドメイン公開し注意喚起 (NetSecurity, 2022/02/16 08:05)

https://scan.netsecurity.ne.jp/article/2022/02/16/47143.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/16/000000_7

◆医療法人のパソコンがEmotet感染、実在する部署や職員名を騙った不審メールを確認 (NetSecurity, 2022/02/16 08:05)

https://scan.netsecurity.ne.jp/article/2022/02/16/47145.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/16/000000_8

◆Emotet Now Spreading Through Malicious Excel Files (Threatpost, 2022/02/16 08:39)

[Emotetが悪意のあるExcelファイルを介して拡散中]

https://threatpost.com/emotet-spreading-malicious-excel-files/178444/

⇒ https://malware-log.hatenablog.com/entry/2022/02/16/000000_13

◆「Emotet」に感染、従業員なりすましメールが送信される - ワコール (Security NEXT, 2022/02/17)

https://www.security-next.com/134212

⇒ https://malware-log.hatenablog.com/entry/2022/02/17/000000_4

◆壊滅したはずのEMOTETが完全復活、2022年2月に入って爆発的に流行の兆し (is702(Trendmicro), 2022/02/17)

https://is702.jp/news/3929/

⇒ https://malware-log.hatenablog.com/entry/2022/02/17/000000_3

◆マルウェア「Emotet」の感染の新しい手口を観測 (マイナビニュース, 2022/02/18 09:57)

https://news.mynavi.jp/techplus/article/20220218-2274451/

⇒ https://malware-log.hatenablog.com/entry/2022/02/18/000000_2

◆永平寺中学校のパソコンがウイルス感染 世界的被害の「Emotet」、福井県内の教員名で偽造メール (福井新聞, 2022/02/19 07:00)

https://www.fukuishimbun.co.jp/articles/-/1496540

⇒ https://malware-log.hatenablog.com/entry/2022/02/19/000000_4

◆沈静化していた最凶マルウェア「Emotet」が再拡大中、取引先や知人を装うメールに騙されるな (Internet Watch, 2022/02/25 13:04)

https://internet.watch.impress.co.jp/docs/column/dlis/1390066.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/25/000000_5

◆紀伊國屋がEmotetに感染 不審メールを送信 受け取っても開かずごみ箱へ (ITmedia, 2022/02/26 16:30)

https://www.itmedia.co.jp/news/articles/2202/26/news074.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/26/000000_3

◇2022年3月

◆「Emotet」感染で従業員装うメール - 東北海道いすゞ自動車 (Security NEXT, 2022/03/02)

https://www.security-next.com/134550

⇒ https://malware-log.hatenablog.com/entry/2022/03/02/000000_2

◆「Emotet」感染で従業員装うメール - 三井住友オートサービス (Security NEXT, 2022/03/03)

https://www.security-next.com/134573

⇒ https://malware-log.hatenablog.com/entry/2022/03/03/000000_4

◆Emotet感染爆発で謝罪企業相次ぐ 沖縄県、気象協会、マイナビ、いすゞなど (ITmedia, 2022/03/04 13:00)

https://www.itmedia.co.jp/news/articles/2203/04/news110.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/03/000000_3

◆Emotetに感染した.jpメールアドレス、2020年ピーク時の約5倍 - 要注意 (マイナビニュース, 2022/03/04 16:12)

https://news.mynavi.jp/techplus/article/20220304-2285478/

◆「Emotet」感染で職員装うメール - 日本気象協会 (Security NEXT, 2022/03/04)

https://www.security-next.com/134612

⇒ https://malware-log.hatenablog.com/entry/2022/03/04/000000_3

◆Emotetの進化を受けて「EmoCheck v2.1」を公開 - 念のため最新版でチェックを (Security NEXT, 2022/03/07)

https://www.security-next.com/134659

⇒ https://malware-log.hatenablog.com/entry/2022/03/07/000000

◆日本国内でマルウェア「Emotet」への感染急増中、攻撃プロセスに変化も (マイナビニュース, 2022/03/08 13:31)

https://news.mynavi.jp/techplus/article/20220308-2287917/

⇒ https://malware-log.hatenablog.com/entry/2022/03/08/000000_14

◆2月下旬より「Emotet」のC2通信急増 - 平日多く、週末に低下 (Security NEXT, 2022/03/10)

https://www.security-next.com/134756

⇒ https://malware-log.hatenablog.com/entry/2022/03/10/000000_4

◆Emotet、3月はすでに300件超えの被害相談 “先月比7倍”で大幅拡大中 IPAが注意喚起 (ITmedia, 2022/03/10 13:16)

https://www.itmedia.co.jp/news/articles/2203/10/news107.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/10/000000_6

◆Emotetの新たな攻撃メールをIPAが公開、自然な日本語で「請求書の修正」を促すメールに注意! (Internet Watch, 2022/03/11 17:56)

https://internet.watch.impress.co.jp/docs/news/1394698.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/11/000000_2

◆New Emotet botnet variant spreads to over 130,000 computers worldwide (Teiss, 2022/03/14)

[ボットネットの新種「Emotet」、全世界で13万台以上のコンピュータに拡大]

https://www.teiss.co.uk/news/new-emotet-botnet-variant-spreads-to-over-130000-computers-worldwide-9659

⇒ https://malware-log.hatenablog.com/entry/2022/03/14/000000_4

◆電気通信大学におけるマルウェア感染による、ウイルスメール送信に関するお詫び (電気通信大学, 2022/03/28)

https://www.uec.ac.jp/news/announcement/2022/20220328_4308.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/28/000000_1

◆止まらないEmotet感染報告、日本産業カウンセラー協会や不動産会社グループ等 (NetSecurity, 2022/03/30 08:05)

https://scan.netsecurity.ne.jp/article/2022/03/30/47375.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/30/000000_2

◇2022年4月

◆Trends in the Recent Emotet Maldoc Outbreak (Fortinet, 2022/04/18)

https://www.fortinet.com/blog/threat-research/Trends-in-the-recent-emotet-maldoc-outbreak

⇒ https://malware-log.hatenablog.com/entry/2022/04/18/000000

◆猛威振るう「Emotet」の感染確認ツールがアップデート 検知手法を追加 (ITmedia, 2022/04/22)

https://www.itmedia.co.jp/news/articles/2204/22/news176.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/22/000000

◆マルウェア「Emotet」の拡散に新手法--JPCERT/CCが注意喚起 (ZDNet. 2022/04/26 15:15)

https://japan.zdnet.com/article/35186831/

⇒ https://malware-log.hatenablog.com/entry/2022/04/26/000000

◆Emotet malware now installs via PowerShell in Windows shortcut files (BleepingComputer, 2022/04/26 17:17)

[Emotet マルウェアが Windows のショートカット・ファイルに PowerShell を介してインストールされるようになりました]

https://www.bleepingcomputer.com/news/security/emotet-malware-now-installs-via-powershell-in-windows-shortcut-files/

⇒ https://malware-log.hatenablog.com/entry/2022/04/26/000000_6

◆「Emotet」の新たな攻撃手法を観測、メールに添付されたショートカットファイルやパスワード付きZIPファイルに注意 (Internet Watch, 2022/04/26 19:49)

https://internet.watch.impress.co.jp/docs/news/1405843.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/26/000000_1

◆Emotetに新たな攻撃手段 添付されたショートカットファイルに注意 (ITmedia, 2022/04/26 20:00)

https://www.itmedia.co.jp/news/articles/2204/26/news169.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/26/000000_2

◆「Emotet」に「Microsoft Office」がなくても感染するショートカットファイルの亜種 (窓の杜, 2022/04/27 12:22)

https://forest.watch.impress.co.jp/docs/news/1406053.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/27/000000

◆マルウェア「Emotet」、メキシコやイタリア、日本などで新手法による攻撃始まる (ZDNet, 2022/04/27)

https://japan.zdnet.com/article/35186915/

⇒ https://malware-log.hatenablog.com/entry/2022/04/27/000000_1

◆開くだけで感染、「Emotet」新手口 - 「アイコン偽装」でさらに「拡張子表示なし」 (Security NEXT, 2022/04/27)

https://www.security-next.com/136167

⇒ https://malware-log.hatenablog.com/entry/2022/04/27/000000_2

◆Emotetが新しい感染手法をテスト中? MicrosoftのVBAブロック措置に対抗か (ITmedia, 2022/04/28 07:00)

https://www.itmedia.co.jp/enterprise/articles/2204/28/news045.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/28/000000

◇2022年5月

◆先週のサイバー事件簿 - Emotetの新たな感染手口が拡散中 (マイナビニュース, 2022/05/02 21:13)

https://news.mynavi.jp/article/20220502-security/

⇒ https://malware-log.hatenablog.com/entry/2022/05/02/000000

◇2022年6月

◆「“拡張子を表示”にしていても表示されない拡張子」を使った攻撃を確認 デジタルアーツがEmotetに関するレポートを公開 (@IT, 2022/06/06 08:00)

https://atmarkit.itmedia.co.jp/ait/articles/2206/06/news033.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/06/000000

◆Emotet被害は日本が突出 2022年第1四半期の調査結果を公開――トレンドマイクロ (ITmedia, 2022/06/10 08:00)

https://www.itmedia.co.jp/enterprise/articles/2206/10/news058.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/10/000000_8

◆Emotetに「Google Chrome」内のクレカ情報を盗む機能が追加される 警察庁が注意喚起 (ITmedia, 2022/06/13 12:20)

https://www.itmedia.co.jp/news/articles/2206/13/news107.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/13/000000

◆PayPay、PPAPの受信を停止 今後はクラウドストレージ経由でファイル共有 Emotet対策で (ITmedia, 2022/06/22 11:25)

https://www.itmedia.co.jp/news/articles/2206/22/news111.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/22/000000

◇2022年7月

◆5月に勢い増した「Emotet」 - 海外にくらべて高い国内検知率 (Security NEXT, 2022/07/08)

https://www.security-next.com/137580

⇒ https://malware-log.hatenablog.com/entry/2022/07/08/000000

◇2022年8月

◆Emotet is still the world's worst malware - but maybe not for long (Techradar, 2022/08/11)

[motetは依然として世界最悪のマルウェアである - しかし、長くは続かないかもしれない]

https://www.techradar.com/news/emotet-is-still-the-worlds-worst-malware-but-maybe-not-for-long

⇒ https://malware-log.hatenablog.com/entry/2022/08/11/000000_1

◇2022年9月

◆Emotet botnet now pushes Quantum and BlackCat ransomware (BleepingComputer, 2022/09/17)

[Emotet ボットネットが Quantum と BlackCat ランサムウェアをプッシュするようになりました]

https://www.bleepingcomputer.com/news/security/emotet-botnet-now-pushes-quantum-and-blackcat-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2022/09/17/000000_2

◇2022年11月

◆Emotet botnet starts blasting malware again after 5 month break (BleepingComputer, 2022/11/02 14:41)

[Emotetボットネット、5ヶ月の中断を経て再びマルウェアの爆破を開始]

https://www.bleepingcomputer.com/news/security/emotet-botnet-starts-blasting-malware-again-after-5-month-break/

⇒ https://malware-log.hatenablog.com/entry/2022/11/02/000000_1

◆約3カ月ぶりに「Emotet」が攻撃再開 - 「信頼できる場所」で警告回避 (Security NEXT, 2022/11/04)

https://www.security-next.com/141138

⇒ https://malware-log.hatenablog.com/entry/2022/11/04/000000_1

◆漁協直売店で「なりすましメール」 - 8月の「Emotet」感染が原因か (SEcurity NEXT, 2022/11/11)

https://www.security-next.com/141270

⇒ https://malware-log.hatenablog.com/entry/2022/11/11/000000_2

◆活動再開の「Emotet」、1日あたり約十万件の攻撃メールを配信 (Security NEXT, 2022/11/18)

https://www.security-next.com/141546

⇒ https://malware-log.hatenablog.com/entry/2022/11/18/000000

■2023年

◇2023年1月

◆Emotet の新バージョンは奇抜な IP アドレス形式により検知を回避する (IoT OT Security News, 2022/01/23)

https://iototsecnews.jp/2022/01/23/emotet-now-using-unconventional-ip-address-formats-to-evade-detection/

⇒ https://malware-log.hatenablog.com/entry/2023/01/23/000000_1

◆Emotet Malware Makes a Comeback with New Evasion Techniques (The Hacker News, 2023/01/24)

[マルウェア「Emotet」、新たな回避手法でカムバックを果たす]

https://thehackernews.com/2023/01/emotet-malware-makes-comeback-with-new.html

⇒ https://malware-log.hatenablog.com/entry/2023/01/24/000000_4

◆進化を続けるマルウェア「Emotet」、新たな回避技術を導入か (マイナビニュース, 2023/01/26 12:47)

https://news.mynavi.jp/techplus/article/20230126-2575157/

⇒ https://malware-log.hatenablog.com/entry/2023/01/26/000000_2

◆「Emotet」マルウエアがまたもや復活 (日経XTECH, 2023/01/27)

活動再開のたびに機能追加 今回は「コンテンツの有効化」なしでも感染

https://xtech.nikkei.com/atcl/nxt/mag/nnw/18/041800012/011800198/

⇒ https://malware-log.hatenablog.com/entry/2023/01/27/000000_9

◇2023年3月

◆Emotet malware attacks return after three-month break (BleepingComputer, 2023/03/07 16:10)

[Emotetマルウェア攻撃、3ヶ月ぶりに復活]

https://www.bleepingcomputer.com/news/security/emotet-malware-attacks-return-after-three-month-break/

⇒ https://malware-log.hatenablog.com/entry/2023/03/07/000000_2

◆Emotet拡散攻撃再開か--500MB超のファイルでAV回避の狙いも (ZDNet, 2023/03/08 10:29)

https://japan.zdnet.com/article/35200995/

⇒ https://malware-log.hatenablog.com/entry/2023/03/08/000000

◆要警戒、「Emotet」が活動再開 - 巨大ファイルで検知回避か (Security NEXT, 2023/03/08)

https://www.security-next.com/144322

⇒ https://malware-log.hatenablog.com/entry/2023/03/08/000000_5

◆Refreshed from its holiday, Emotet has gone phishing (The Register, 2023/03/09 18:27)

[休暇でリフレッシュしたEmotetがフィッシングに挑戦]

https://www.theregister.com/2023/03/09/emotet_returns_after_break/

⇒ https://malware-log.hatenablog.com/entry/2023/03/09/000000

◆「Emotet」に新手口、OneNote形式を悪用 - 拡張子「.one」に警戒を (Security NEXT, 2023/03/16)

https://www.security-next.com/144577

⇒ https://malware-log.hatenablog.com/entry/2023/03/16/000000_1

◆Emotet配布にMicrosoft OneNoteの添付ファイルを悪用する手法を確認 (マイナビニュース, 2023/03/22 07:31)

https://news.mynavi.jp/techplus/article/20230321-2630653/

⇒ https://malware-log.hatenablog.com/entry/2023/03/22/000000

◆EmotetがOneNoteを悪用して感染拡大中 人の脆弱性を狙ったその手口は? (ITmedia, 2023/3/22 08:00)

https://www.itmedia.co.jp/enterprise/articles/2303/22/news054.html

⇒ https://malware-log.hatenablog.com/entry/2023/03/22/000000_1

◆Emotet malware distributed as fake W-9 tax forms from the IRS (BleepingComputer, 2023/03/26 10:46)

[EmotetマルウェアがIRSからの偽のW-9タックスフォームとして配布されました]

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/

⇒ https://malware-log.hatenablog.com/entry/2023/03/26/000000

【ブログ】

■2021年

◇2021年11月

◆Guess who’s back (G DATA, 2021/11/15)

[誰が戻ってきたか?]

https://cyber.wtf/2021/11/15/guess-whos-back/

⇒ https://malware-log.hatenablog.com/entry/2021/11/15/000000_1

◆Emotet Returns (SANS, 2021/11/16)

https://isc.sans.edu/diary.html

⇒ https://malware-log.hatenablog.com/entry/2021/11/16/000000_1

◆【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に (Lac, 2021/11/19)

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

⇒ https://malware-log.hatenablog.com/entry/2021/11/19/000000_13

◆How the new Emotet differs from previous versions (Intel471, 2021/12/09)

[新エモテットと従来のエモテットとの違い]Intel 471 researchers have found distinct differences that will allow security teams can fine-tune their defenses against Emotet.

[Intel 471の研究者は、セキュリティチームがEmotetに対する防御を微調整できるような明確な違いを発見しました。]https://intel471.com/blog/emotet-returns-december-2021

⇒ https://malware-log.hatenablog.com/entry/2021/12/09/000000_5

◇2021年12月

◆Emotet 2.0: Everything you need to know about the new Variant of the Banking Trojan (CloudSEK, 2021/12/22)

[Emotet 2.0。バンキングトロイの木馬の新しいバリエーションについて知っておくべきことすべて]

https://cloudsek.com/emotet-2-0-everything-you-need-to-know-about-the-new-variant-of-thbanking-trojan/

◇2022年1月

◆Threat Thursday: Emotet Update (BlackBerry, 2022/01/06)

https://blogs.blackberry.com/en/2022/01/threat-thursday-emotet-update

⇒ https://malware-log.hatenablog.com/entry/2022/01/06/000000_7

◆16進表記 / 8進表記のIPアドレスを用いて検出回避を試みるEmotetの攻撃手口を解説 (Trendmicro, 2022/01/31)

https://blog.trendmicro.co.jp/archives/30083

⇒ https://malware-log.hatenablog.com/entry/2022/01/31/000000_4

◇2022年2月

◆Emotet’s Uncommon Approach of Masking IP Addresses (McAfee, 2022/02/04)

[EmotetのIPアドレスのマスキングという常識破りな取り組み]

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/emotets-uncommon-approach-of-masking-ip-addresses/

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_18

◆Emotet Is Not Dead (Yet) – Part 2 (VMware, 2022/02/08)

https://blogs.vmware.com/networkvirtualization/2022/02/emotet-is-not-dead-yet-part-2.html/

⇒ https://malware-log.hatenablog.com/entry/2022/02/08/000000_2

◆New Emotet Infection Method (UNIT42(Paloalto), 2022/02/15 06:00)

https://unit42.paloaltonetworks.com/new-emotet-infection-method/

⇒ https://malware-log.hatenablog.com/entry/2022/02/15/000000_7

◆自社の端末がEmotetに感染した場合に留意すべき法的論点 (Business Lowyers, 2022/02/18 11:10)

メール情報等を窃取される結果、改正個人情報保護法のもとでは個人情報保護委員会への報告義務が生じます。また、感染についてセキュリティ体制の不備など過失が認められる場合には、取引先から調査費用といった損害について賠償請求を受ける可能性があります。

https://www.businesslawyers.jp/practices/1430

⇒ https://malware-log.hatenablog.com/entry/2022/02/18/000000_8

◇2022年3月

◆NICTに届いたEmotetへの感染を狙ったメール(2021年12月~2022年2月) (NICT, 2022/03/04)

https://blog.nicter.jp/2022/03/topic_emotet_2022/

⇒ https://malware-log.hatenablog.com/entry/2022/03/04/000000_9

◇2022年11月

◆2022年秋のEmotetの復活を総合的に考える (Proofpoint, 2022/11/16)

https://www.proofpoint.com/jp/blog/threat-insight/comprehensive-look-emotets-fall-2022-return

⇒ https://malware-log.hatenablog.com/entry/2022/11/16/000000

■2023年

◇2023年3月

◆Emotet adopts Microsoft OneNote attachments (Malwarebytes, 2023/03/16)

[EmotetがMicrosoft OneNoteの添付ファイルを採用]

https://www.malwarebytes.com/blog/threat-intelligence/2023/03/emotet-onenote

⇒ https://malware-log.hatenablog.com/entry/2023/03/16/000000_5?_ga=2.188661032.1014033390.1679386764-434805785.1669872602

【公開情報】

■2022年

◇2022年1月

◆関係者様への不審メールに関するお詫びとお願い (ドリームパネル, 2022/01/24)

https://www.d-panel.jp/news/?id=9

⇒ https://malware-log.hatenablog.com/entry/2022/01/24/000000_2

◇2022年2月

◆弊社を装った不審メールに関するお詫びとお知らせ (ライオン, 2022/02/03)

https://www.lion.co.jp/ja/pdf/20220203.pdf

https://malware-log.hatenablog.com/entry/2022/02/03/000000_12

◆当事務所の弁護士・職員を装った不審メールに関するお詫びとお知らせ (三宅法律事務所, 2022/02/04)

https://www.miyake.gr.jp/topics/202202/%E5%BD%93%E4%BA%8B%E5%8B%99%E6%89%80%E3%81%AE%E5%BC%81%E8%AD%B7%E5%A3%AB%E3%83%BB%E8%81%B7%E5%93%A1%E3%82%92%E8%A3%85%E3%81%A3%E3%81%9F%E4%B8%8D%E5%AF%A9%E3%83%A1%E3%83%BC%E3%83%AB%E3%81%AB%E9%96%A2%E3%81%99%E3%82%8B%E3%81%8A%E8%A9%AB%E3%81%B3%E3%81%A8%E3%81%8A%E7%9F%A5%E3%82%89%E3%81%9B

◆弊社を装った不審メールに関するお詫びとお知らせ (リコーリース, 2022/02/04)

https://www.r-lease.co.jp/news/20220204.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_13

◆弊社を装った不審メールに関するお詫びとお知らせ (日新電機, 2022/02/04)

https://nissin.jp/wp_nissin/wp-content/uploads/2022/02/45ec4c3cd3c86e434385f34e76fb0329.pdf

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_14

◆弊社社員からと思われるウィルス付きメールへのご注意のお願い (コイト電工, 2022/02/04)

http://www.koito-ind.co.jp/news/pdf/20220204.pdf

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_15

◆当社タイ子会社におけるパソコンのウイルス感染について (双葉電子工業, 2022/02/04)

https://www.futaba.co.jp/info/202202_incident

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_16

◆当社を装った不審なメールに関するお詫びと注意喚起について (風流舎, 2022/02/04)

https://fuuryusya.com/news/20220204-emotet/

⇒ https://malware-log.hatenablog.com/entry/2022/02/04/000000_17

◆奄美市役所の課名や職員名を装う不審なメールについて (奄美市, 2022/02/10)

https://www.city.amami.lg.jp/dx/emotet_202202.html

⇒ https://malware-log.hatenablog.com/entry/2022/02/10/000000_22

◆弊社従業員を装った不審メールに関するお詫び (紀伊國屋書店, 2022/02/24)

https://corp.kinokuniya.co.jp/press-20220224/

⇒ https://malware-log.hatenablog.com/entry/2022/02/24/000000_15

◇2022年3月

◆弊団体職員を装った不審メールに関するお詫びとお知らせ (アスクネット, 2022/03/02)

https://asknet.org/%E5%BC%8A%E5%9B%A3%E4%BD%93%E8%81%B7%E5%93%A1%E3%82%92%E8%A3%85%E3%81%A3%E3%81%9F%E4%B8%8D%E5%AF%A9%E3%83%A1%E3%83%BC%E3%83%AB%E3%81%AB%E9%96%A2%E3%81%99%E3%82%8B%E3%81%8A%E8%A9%AB%E3%81%B3%E3%81%A8/

⇒ https://malware-log.hatenablog.com/entry/2022/03/02/000000_8

◆日本気象協会職員を装った不審なメールにご注意ください (日本気象協会, 2022/03/02)

https://www.jwa.or.jp/news/2022/03/16006/

⇒ https://malware-log.hatenablog.com/entry/2022/03/02/000000_9

◆弊社を装った不審メールに関するお詫びとお知らせ (フマシマガリレイ, 2022/03/03)

https://www.galilei.co.jp/info/2404/

⇒ https://malware-log.hatenablog.com/entry/2022/03/03/000000_2

◆電気通信大学におけるマルウェア感染による、ウイルスメール送信に関するお詫び (電気通信大学, 2022/03/28)

https://www.uec.ac.jp/news/announcement/2022/20220328_4308.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/28/000000_1

◆当社内パソコンのマルウェア感染に関するお詫びとお知らせ (サカタのタネ, 2022/03/28)

https://corporate.sakataseed.co.jp/news/2022/20220328.html

⇒ https://malware-log.hatenablog.com/entry/2022/03/28/000000_3

◆踏み台にされEmotetのメールを送付した企業・組織は国内でも400以上 (Digital Arts, 2022/03/31)

https://www.daj.jp/security_reports/220331_1/

⇒ https://malware-log.hatenablog.com/entry/2022/03/31/000000_9

◇2022年4月

◆Emotetの解析結果について (@Police, 2022/04/28)

https://www.npa.go.jp/cyberpolice/important/2020/202012111.html

⇒ https://malware-log.hatenablog.com/entry/2022/04/28/000000_5

◇2022年6月

◆Emotetの解析結果について (警察庁, 2022/06/09)

https://www.npa.go.jp/cyberpolice/important/2020/202012111.html

⇒ https://malware-log.hatenablog.com/entry/2022/06/09/000000_5

■2023年

◇2023年3月

◆2023年3月に活動を再開した「Emotet」マルウェアの検知について (マクニカ, 2023/03/14)

https://www.macnica.co.jp/public-relations/news/2023/143204/

⇒ https://malware-log.hatenablog.com/entry/2023/03/14/000000_1

【セミナー】

◆Emotetだけじゃない!日本語ばらまき型メールの解析から見えてきた危険な手口と対応策【セキュリティブログウェビナー】 (NEC, 2023/01/24)

https://jpn.nec.com/event/230210sec/index.html

⇒ https://malware-log.hatenablog.com/entry/2023/01/24/000000_3

【図表】

■2021年11月に復活した Emotet

Emotet phishing email (Source: @malware_traffic)

Phishing landing page prompting you to preview the PDF

An Emotet appinstaller XML file

App Installer prompting to install the Fake Adobe PDF Component

Installing the Emotet infection

Emotet saved under a random file name

Registry autorun to start Emotet when Windows starts

出典: https://www.bleepingcomputer.com/news/security/emotet-now-spreads-via-fake-adobe-windows-app-installer-packages/

■悪用される可能性のある.jpメールアドレス数の観測数の推移

出典: https://www.itmedia.co.jp/news/articles/2202/10/news159.html

■Emotet の感染状況など (McAfee)

Image of Infection map for EMOTET Maldoc as observed by McAfee [マカフィーが観測したEMOTET Maldocの感染マップのイメージ。]

Image of the initial worksheet opened in excel [エクセルで開いた最初のワークシートの画像]

Named Manager and Auto_Open triggers [Named ManagerとAuto_Openのトリガー]

出典: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/emotets-uncommon-approach-of-masking-ip-addresses/

■エモテットが確認されたメール数

出典: https://nordot.app/866122294233776128

■Emotet動作概要

■エモテットが確認されたメール数

出典: https://nordot.app/866122294233776128

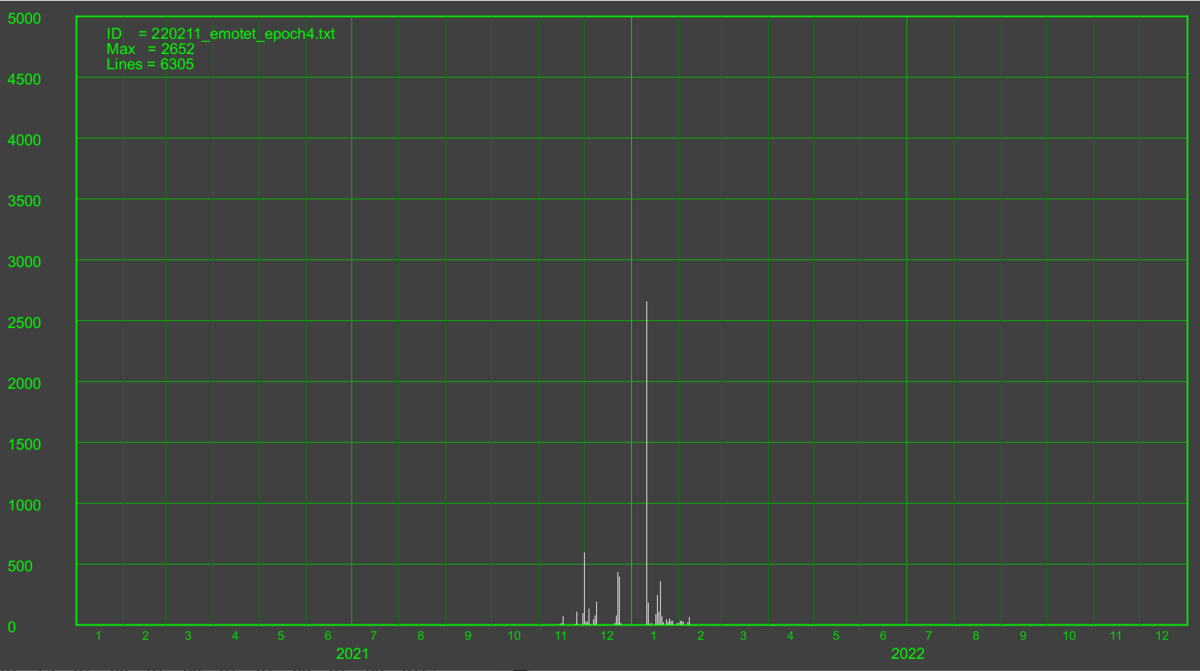

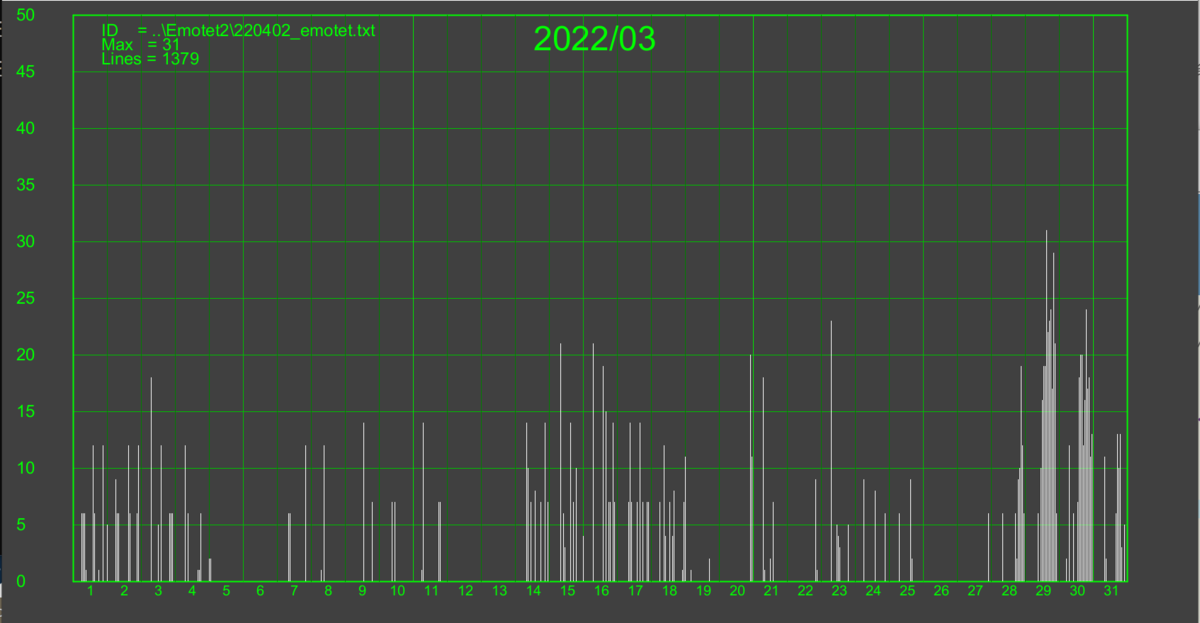

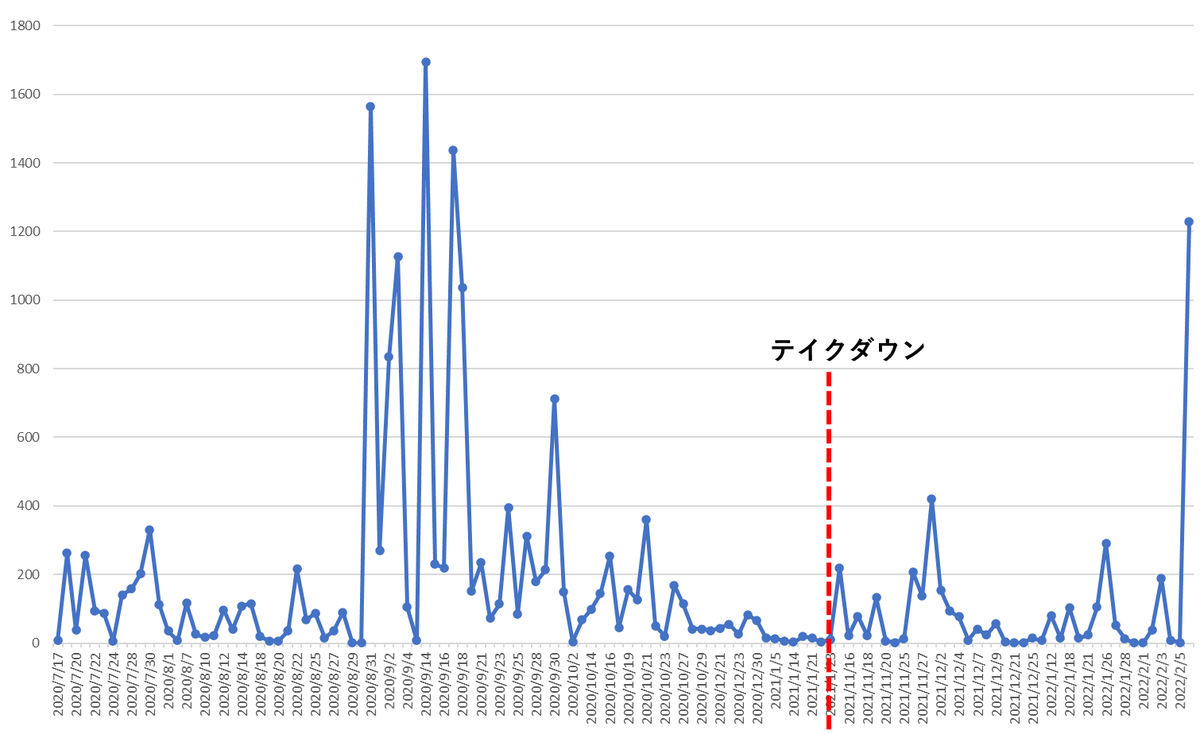

■攻撃発生状況(日単位)

◇全攻撃

urlHous のデータを元に独自にプロット

◇Epoch4

urlHous のデータを元に独自にプロット

◇Epoch5

urlHous のデータを元に独自にプロット

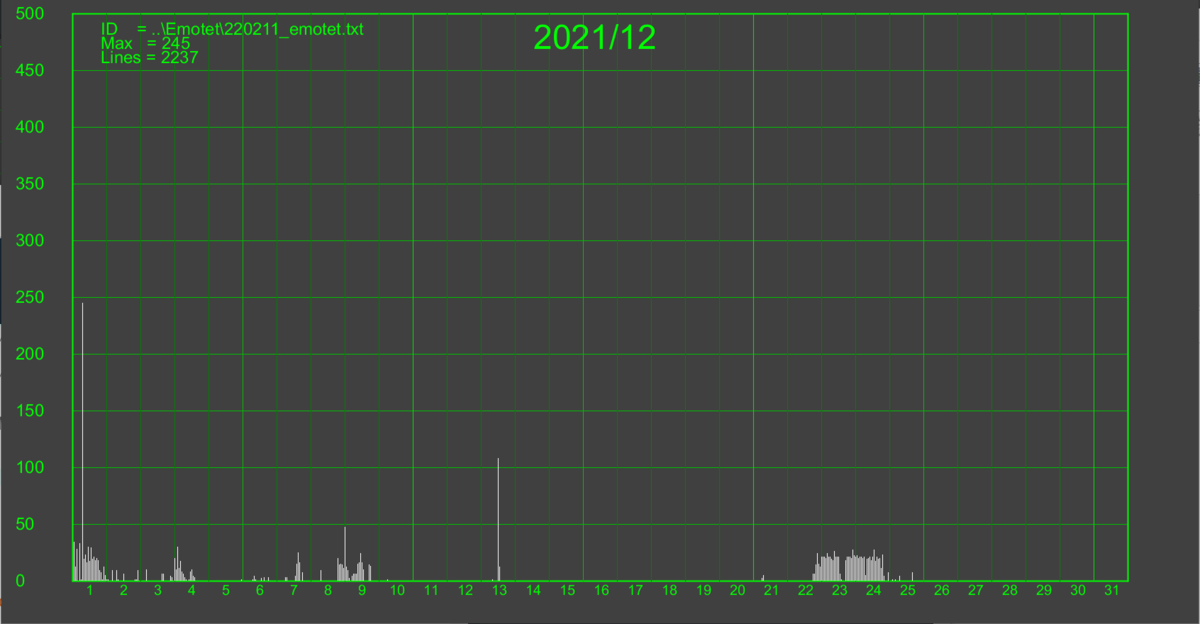

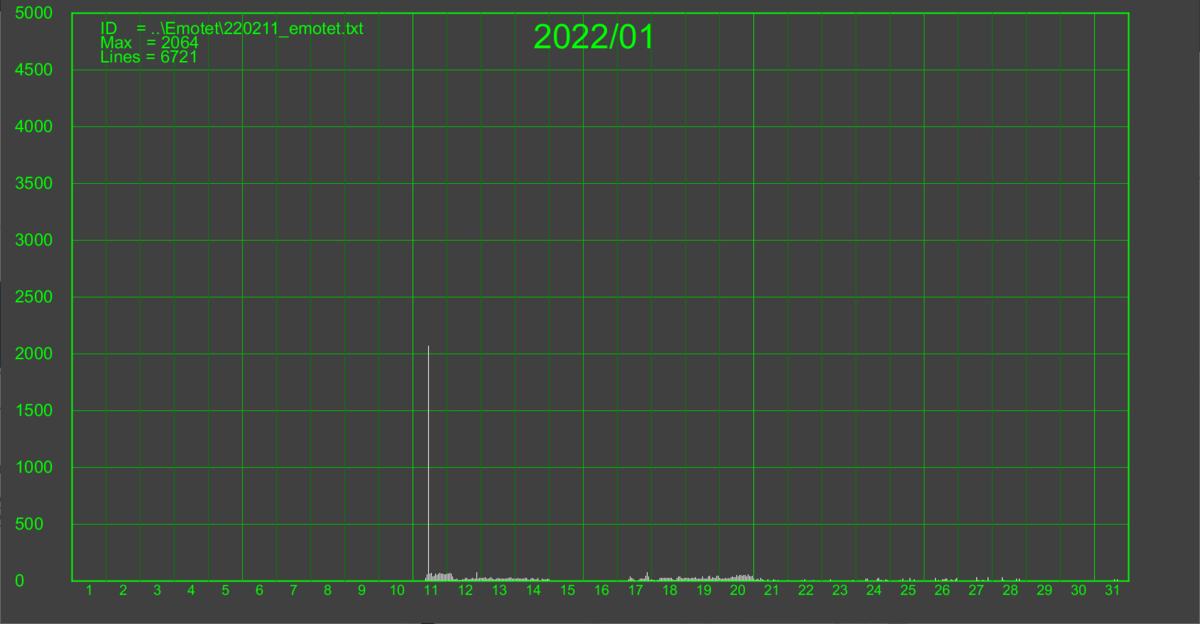

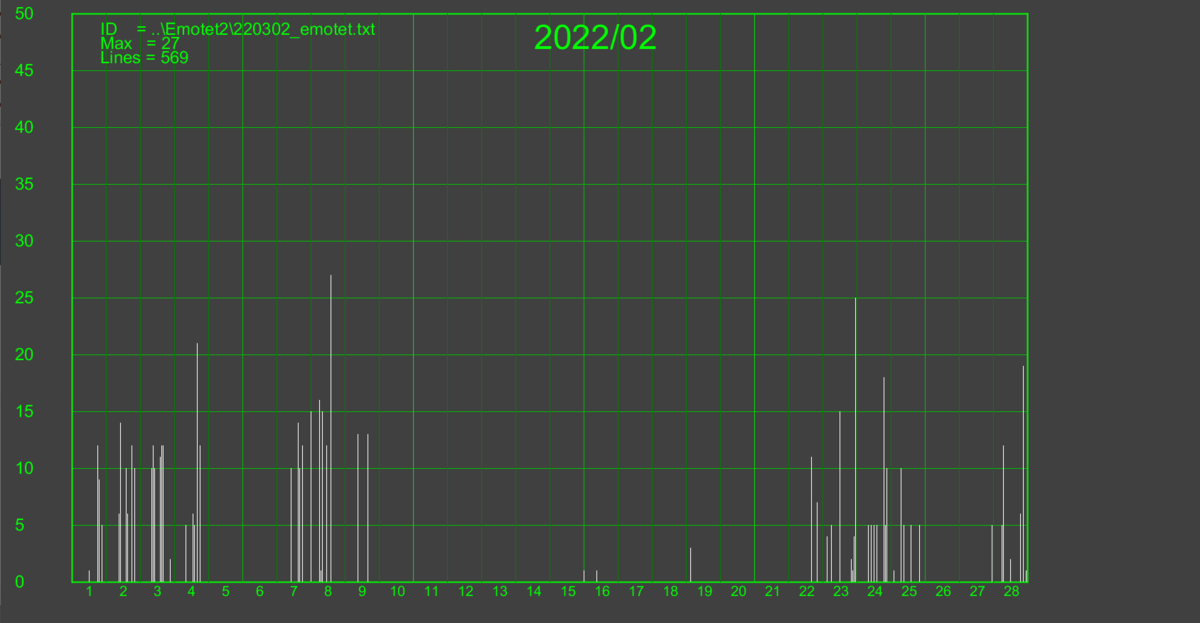

■攻撃発生状況(時間単位)

◇2021年11月

urlHous のデータを元に独自にプロット

◇2021年12月

urlHous のデータを元に独自にプロット

◇2022年1月

urlHous のデータを元に独自にプロット

◇2022年2月

urlHous のデータを元に独自にプロット

◇2022年3月

urlHous のデータを元に独自にプロット

■悪用される可能性のある.jpメールアドレス数の観測数の推移

出典: https://www.jpcert.or.jp/at/2022/at220006.html

■攻撃状況

Image of Infection map for EMOTET Maldoc as observed by McAfee [マカフィーが観測したEMOTET Maldocの感染マップのイメージ。]

出典: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/emotets-uncommon-approach-of-masking-ip-addresses/

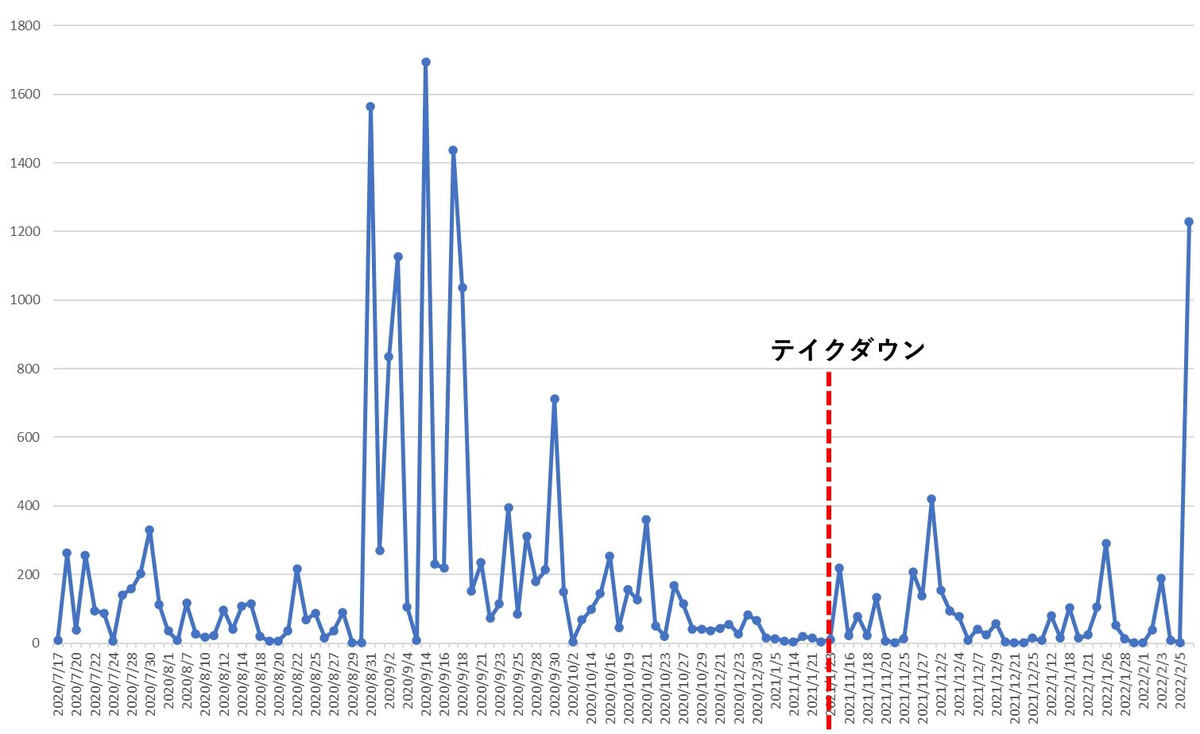

■C2通信状況(IIJ)

関連情報

【関連まとめ記事】

◆バンキングマルウェア (まとめ)

https://malware-log.hatenablog.com/entry/Banking_Malware