【要点】

◎世界で最も著名なサイバー犯罪組織(ランサムウェア攻撃組織)の1つ

【目次】

概要

【図表】

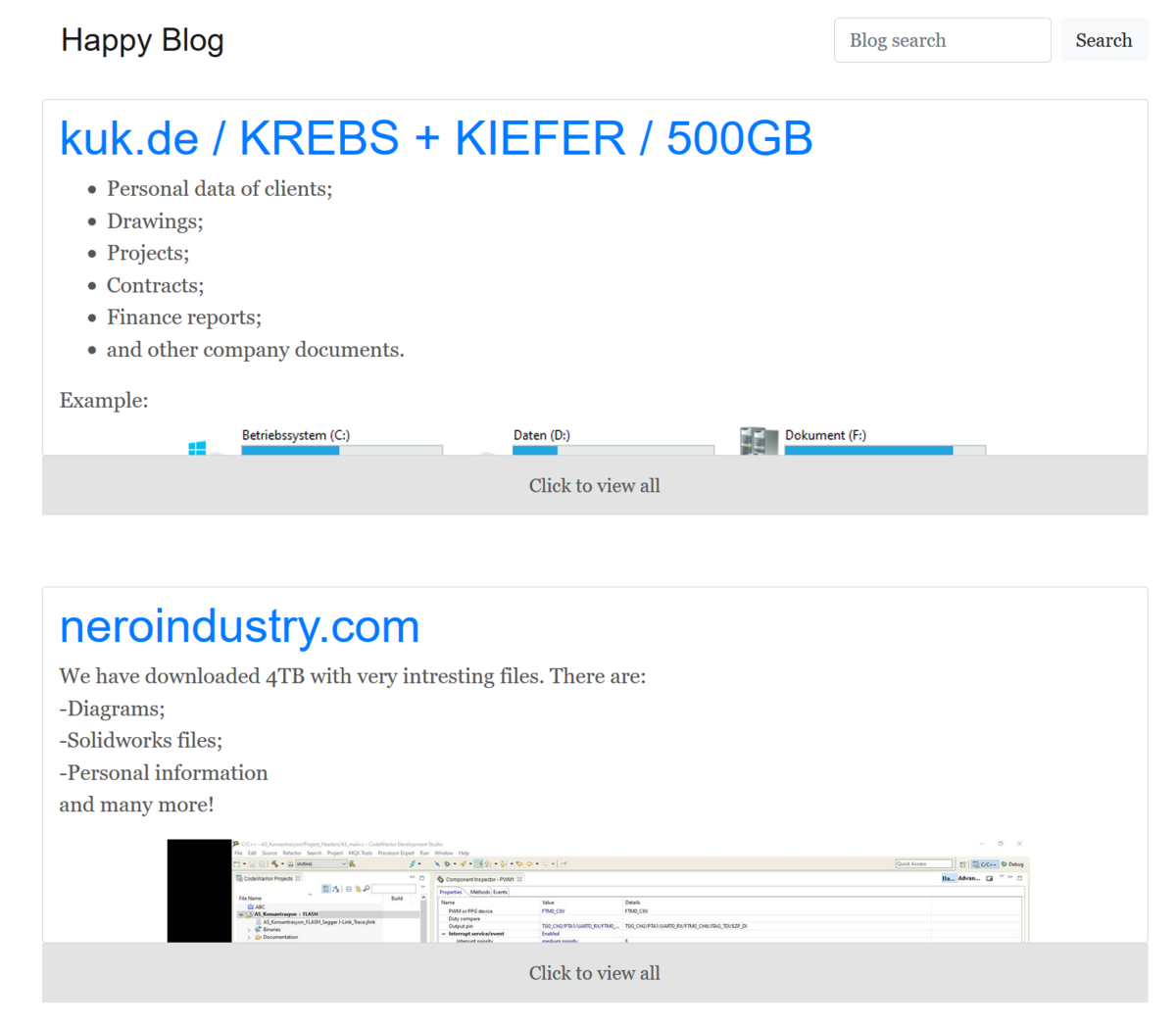

出典: hxxp://dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd[.]onion/

【別名】

| マルウェア名 | 備考 |

|---|---|

| Sodinokibi | McAfee |

| REvil | Microsoft |

| Sodin | Kaspersky |

| REVIX |

【辞書】

◆Sodinokibi (Malpedia)

https://malpedia.caad.fkie.fraunhofer.de/details/win.sodinokibi

◆REvil (Wikipedia)

https://en.wikipedia.org/wiki/REvil

■逮捕者

| 項目 | 内容 |

|---|---|

| 逮捕者 | Yaroslav Vasinskyi |

| 逮捕者 | Roman Muromsky |

| 逮捕者 | Andrey Bessonov |

| 逮捕者 | Golovachuk M.A. |

| 逮捕者 | Zayets A.N. |

| 逮捕者 | Khansvyarov R.A. |

| 逮捕者 | Korotayev D.V. |

| 逮捕者 | Puzyrevsky D.D. |

| 逮捕者 | Malozemov A.V. |

■ロシア政府による組織壊滅

| 項目 | 内容 |

|---|---|

| 逮捕者 | 14名 |

| 起訴 | 8名 |

| 押収金額 | 426百万ルーブル(約5,5百万ドル)以上 600千米ドル(約1億円) 500千ユーロ(約57万ドル) |

【最新情報】

◆Babuk Source Code Sparks 9 Different Ransomware Strains Targeting VMware ESXi Systems (The Hacker News, 2023/05/11)

[Babukのソースコードが、VMware ESXiシステムを標的とした9種類のランサムウェア・ストレインに飛び火]

https://thehackernews.com/2023/05/babuk-source-code-sparks-9-new.html

⇒ https://malware-log.hatenablog.com/entry/2023/05/11/000000_2

記事

【ニュース】

■2019年

◇2019年07月

◆Sodin ransomware exploits Windows vulnerability and processor architecture (Kaspersky, 2019/07/03)

https://securelist.com/sodin-ransomware/91473/

⇒ https://malware-log.hatenablog.com/entry/2019/07/03/000000_4

◆ランサムウェア「Sodin」が日独韓台に感染集中--カスペルスキー (ZDNet, 2019/07/04 13:23)

https://japan.zdnet.com/article/35139470/

⇒ https://malware-log.hatenablog.com/entry/2019/07/04/000000_2

◆Sodin:MSPを通じて侵入するランサムウェア (kaspersky, 2019/07/12)

https://blog.kaspersky.co.jp/sodin-msp-ransomware/23581/

⇒ https://malware-log.hatenablog.com/entry/2019/07/12/000000_14

◆複数の高度な機能を持つランサムウェア「Sodin」、アジアを中心に拡大(カスペルスキー) (NetSecurity, 2019/07/16 08:00)

カスペルスキーは、Windowsの既知の脆弱性を悪用するランサムウェア「Sodin」を発見したと発表した

https://scan.netsecurity.ne.jp/article/2019/07/16/42623.html

⇒ https://malware-log.hatenablog.com/entry/2019/07/16/000000_15

◆カスペルスキー、Windowsの既知の脆弱性を悪用するランサムウェア「Sodin」を発見 (Security Insight, 2019/07/17 10:30)

https://securityinsight.jp/news/13-inbrief/3845-190717-2

⇒ https://malware-log.hatenablog.com/entry/2019/07/17/000000_3

◇2019年08月

◆テキサス州で大規模なランサムウェア被害、単一組織の犯行か (MIT Technology Review, 2019/08/23 06:12)

https://www.technologyreview.jp/nl/ransomware-hackers-hit-nearly-two-dozen-texas-cities/

⇒ https://malware-log.hatenablog.com/entry/2019/08/23/000000_12

◆米国テキサスの22政府部門がランサムウェアで混乱 (マイナビニュース, 2019/08/23 22:15)

https://news.mynavi.jp/article/20190823-881438/

⇒ https://malware-log.hatenablog.com/entry/2019/08/23/000000_4

◆Ransomware hits hundreds of dentist offices in the US (ZDNet, 2019/08/29 16:20)

Ransomware group gains access to dental software backend, deploys ransomware on customers' systems.

https://www.zdnet.com/article/ransomware-hits-hundreds-of-dentist-offices-in-the-us/

⇒ https://malware-log.hatenablog.com/entry/2019/08/29/000000_8

◆400カ所以上の医療機関が一斉にランサムウェア被害に遭う事件が発生 (Gigazine, 2019/08/30 11:53)

https://gigazine.net/news/20190830-ransomware-sodinokibi-revil-dentist/

⇒ https://malware-log.hatenablog.com/entry/2019/08/30/000000_6

◇2019年10月

◆マカフィーATR、Sodinokibiの別名REvilを分析 (McAfee, 2019/10/09 17:30)

https://ascii.jp/elem/000/001/953/1953688/

⇒ https://malware-log.hatenablog.com/entry/2019/10/09/000000

◆McAfee Advanced Threat ResearchがRaaS Sodinokibiを分析 (ASCII.jp, 2019/10/11 17:00)

https://ascii.jp/elem/000/001/955/1955504/

⇒ https://malware-log.hatenablog.com/entry/2019/10/11/000000_8

◆ランサムウェアSodinokibiの猛威、3日で29万ドル相当のビットコインを収集 (Coin Tokyo, 2019/10/15)

https://cointyo.jp/article/10008373

⇒ https://malware-log.hatenablog.com/entry/2019/10/15/000000_9

◆マカフィーATR、Sodinokibi分析「金の流れを追え」 (ASCII.jp, 2019/10/17 15:30)

https://ascii.jp/elem/000/001/958/1958639/

⇒ https://malware-log.hatenablog.com/entry/2019/10/17/000000_2

◆ATRチームがRaaS Sodinokibiを分析(最終回) (ASCII.jp, 2019/10/24 17:30)

https://ascii.jp/elem/000/001/962/1962743/

⇒ https://malware-log.hatenablog.com/entry/2019/10/24/000000_4

◇2019年12月

◆米データセンター大手にランサムウェア攻撃、仮想通貨で身代金を要求される【ニュース】 (Investing.com, 2019/12/06 14:02)

https://jp.investing.com/news/cryptocurrency-news/article-280411

⇒ https://malware-log.hatenablog.com/entry/2019/12/06/000000_4

■2020年

◇2020年01月

◆Sodinokibi Ransomware Hits Travelex, Demands $3 Million (BleepingComputer, 2020/01/06)

[SodinokibiランサムウェアがTravelexを襲い、300万ドルを要求]

https://www.bleepingcomputer.com/news/security/sodinokibi-ransomware-hits-travelex-demands-3-million/

⇒ https://malware-log.hatenablog.com/entry/2020/01/06/000000_9

◆VPN warning: REvil ransomware targets unpatched Pulse Secure VPN servers (ZDNet, 2020/01/06 19:50)

[VPNに関する警告。REvilランサムウェアは、パッチが適用されていないPulse Secure VPNサーバーを標的にしています]Researcher warns organizations to patch Pulse Secure VPN flaws now or risk 'big game' REvil ransomware attacks.

[研究者、Pulse Secure VPNの欠陥に今すぐパッチを当てるよう企業に警告、さもなくば「大勝負」のREvilランサムウェア攻撃を受ける危険性あり]https://www.zdnet.com/article/vpn-warning-revil-ransomware-targets-unpatched-pulse-secure-vpn-servers/

⇒ https://malware-log.hatenablog.com/entry/2020/01/06/000000_1

◆Sodinokibi Ransomware Behind Travelex Fiasco: Report (Threat Post, 2020/01/07 12:04)

[Travelex社の大失敗の背後にある「Sodinokibi」ランサムウェア。レポート]

https://threatpost.com/sodinokibi-ransomware-travelex-fiasco/151600/

⇒ https://malware-log.hatenablog.com/entry/2020/01/07/000000

◆Pulse Secureの既知VPN脆弱性、ランサムウェアの標的に (Security NEXT, 2020/01/08)

http://www.security-next.com/111273

⇒ https://malware-log.hatenablog.com/entry/2020/01/08/000000_1

◆Travelex: Banks halt currency service after cyber-attack (BBC, 2020/01/08)

https://www.bbc.com/news/business-51034731

⇒ https://malware-log.hatenablog.com/entry/2020/01/08/000000_4

◆[FT]英両替大手にハッカー攻撃、顧客データ人質に (日経新聞, 2020/01/09 13:17)

https://www.nikkei.com/article/DGXMZO54199850Z00C20A1000000/

⇒ https://malware-log.hatenablog.com/entry/2020/01/09/000000_2

◆Sodinokibi Ransomware Threatens to Publish Data of Automotive Group (BleepingComputer, 2020/01/23 02:00)

[ランサムウェア「Sodinokibi」が自動車グループのデータ公開を脅かす]

https://www.bleepingcomputer.com/news/security/sodinokibi-ransomware-threatens-to-publish-data-of-automotive-group/

⇒ https://malware-log.hatenablog.com/entry/2020/01/23/000000_10

◆Cyber gangsters publish staff passwords following ‘Sodinokibi’ attack on car parts group Gedia (ComputerWeekly.com, 2020/01/24)

サイバーギャングが自動車部品グループGediaに対する「Sodinokibi」攻撃に続いてスタッフのパスワードを公開

Sodinokibi hacking group steps up pressure on German automotive manufacturer by publishing information, including the CEO’s computer password and sensitive details of its IT systems, on the internet

Sodinokibiハッキンググループは、CEOのコンピューターパスワードやITシステムの機密情報などの情報をインターネット上に公開することで、ドイツの自動車メーカーへの圧力を高めていますhttps://www.computerweekly.com/news/252477341/Cyber-gangsters-publish-staff-passwords-following-Sodinokibi-attack-on-car-parts-group-Gedia

⇒ https://malware-log.hatenablog.com/entry/2020/01/24/000000_6

◇2020年06月

◆REvil ransomware creates eBay-like auction site for stolen data (BleepingComputer, 2020/06/02 13:59)

https://www.bleepingcomputer.com/news/security/revil-ransomware-creates-ebay-like-auction-site-for-stolen-data/

⇒ https://malware-log.hatenablog.com/entry/2020/06/02/000000_7

◆身代金払えない被害者続出、それでも荒稼ぎするランサムウエア攻撃の卑劣さ (日経XTECH, 2020/06/17)

https://xtech.nikkei.com/atcl/nxt/column/18/00676/061000051/

⇒ https://malware-log.hatenablog.com/entry/2020/06/17/000000

◇2020年08月

◆船舶用品の検査機関、標的型のランサムウエアに感染か (日経XTECH, 2020/08/04)

https://xtech.nikkei.com/atcl/nxt/news/18/08494/

⇒ https://malware-log.hatenablog.com/entry/2020/08/04/000000_7

◆船舶用品の検査機関、標的型ランサムウエアに感染か (日経新聞, 2020/08/05 17:45)

https://www.nikkei.com/article/DGXMZO62314460V00C20A8000000/

⇒ https://malware-log.hatenablog.com/entry/2020/08/05/000000_6

◆業務用サーバがランサムウェアに感染、全システム使用不能に(日本舶用品検定協会) (NetSecurity, 2020/08/17 08:05)

https://scan.netsecurity.ne.jp/article/2020/08/17/44442.html

⇒ https://malware-log.hatenablog.com/entry/2020/08/17/000000_4

◇2020年09月

◆REvil ransomware deposits $1 million in hacker recruitment drive (BleepingComputer, 2020/09/28)

[ランサムウェア「REvil」、ハッカーの勧誘活動で100万ドルを預かる]

https://www.bleepingcomputer.com/news/security/revil-ransomware-deposits-1-million-in-hacker-recruitment-drive/

⇒ https://malware-log.hatenablog.com/entry/2020/09/28/000000_4

◇2020年10月

◆塩野義製薬にサイバー攻撃 台湾現地法人、金銭要求も (日経新聞, 2020/10/22 17:12)

https://www.nikkei.com/article/DGXMZO65325770S0A021C2CR8000/

⇒ https://incidents.hatenablog.com/entry/2020/10/22/000000 [TT Incident Log]

◆塩野義にサイバー攻撃 台湾法人で情報流出 (時事通信, 2020/10/22 19:59)

https://www.jiji.com/jc/article?k=2020102201208&g=eco

⇒ https://incidents.hatenablog.com/entry/2020/10/22/000000_1 [TT Incident Log]

◇2020年11月

◆REvil Ransomware member win the auction for KPot stealer source code (Cyber Defense Magazine, 2020/11/06)

[REvilランサムウェアのメンバーはKPot盗用のソースコードのオークションに勝つ]

https://www.cyberdefensemagazine.com/revil-ransomware-member-win-the-auction-for-kpot-stealer-source-code/

⇒ https://malware-log.hatenablog.com/entry/2020/11/06/000000_9

◆Top 11 Ransomware Attacks in 2020-2021 (Keepnet, 2020/11/14)

https://www.keepnetlabs.com/top-11-ransomware-attacks-in-2020-2021/

⇒ https://malware-log.hatenablog.com/entry/2020/11/14/000000_1

◆Gootkit malware returns to life alongside REvil ransomware (BleepingComputer, 2020/11/30)

[GootkitマルウェアはREvilランサムウェアと一緒に復活する]

https://www.bleepingcomputer.com/news/security/gootkit-malware-returns-to-life-alongside-revil-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2020/11/30/000000_3

■2021年

◇2021年03月

◆Ransomware gang plans to call victim's business partners about attacks (BleepingComputer, 2021/03/06 12:47)

[ランサムウェア・ギャングが被害者のビジネス・パートナーに攻撃について電話することを計画]

https://www.bleepingcomputer.com/news/security/ransomware-gang-plans-to-call-victims-business-partners-about-attacks/

⇒ https://malware-log.hatenablog.com/entry/2021/03/06/000000_6

◆REvil ransomware has a new ‘Windows Safe Mode’ encryption mode (BleepingComputer, 2021/03/19 07:15)

[ランサムウェア「REvil」の暗号化モードに「Windows Safe Mode」が追加されました]

https://www.bleepingcomputer.com/news/security/revil-ransomware-has-a-new-windows-safe-mode-encryption-mode/

⇒ https://malware-log.hatenablog.com/entry/2021/03/19/000000_1

◆Computer giant Acer hit by $50 million ransomware attack (BleepingComputer, 2021/03/19 11:11)

[コンピューター大手のAcer、5,000万ドル規模のランサムウェア攻撃を受ける]

https://www.bleepingcomputer.com/news/security/computer-giant-acer-hit-by-50-million-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/03/19/000000_9

◆Cyberattaque : une rançon de 50 millions de dollars demandée à Acer (LEMAGIT, 2021/03/19)

[サイバー攻撃:Acer社に5,000万ドルの身代金を要求]

https://www.lemagit.fr/actualites/252498175/Cyberattaque-une-rancon-de-50-millions-de-dollars-demandee-a-Acer

⇒ https://malware-log.hatenablog.com/entry/2021/03/19/000000_10

◆Acerがランサムウェア被害に、身代金は史上最高額の50億円以上 (Gigazine, 2021/03/22 10:58)

https://gigazine.net/news/20210322-acer-revil-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2021/03/22/000000

◇2021年04月

◆Asteelflash electronics maker hit by REvil ransomware attack (BleepingComputer, 2021/04/02 14:17)

[電子機器メーカーAsteelflash社がランサムウェア「REvil」の攻撃を受ける]

https://www.bleepingcomputer.com/news/security/asteelflash-electronics-maker-hit-by-revil-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/04/02/000000_1

◆Leading cosmetics group Pierre Fabre hit with $25 million ransomware attack (BleepingComputer, 2021/04/09 14:52)

[大手化粧品メーカーPierre Fabre社が2500万ドルのランサムウェア攻撃を受ける]

https://www.bleepingcomputer.com/news/security/leading-cosmetics-group-pierre-fabre-hit-with-25-million-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/04/09/000000_9

◆REvil gang tries to extort Apple, threatens to sell stolen blueprints (BleepingComputer, 2021/04/20 16:39)

[REvilグループがAppleを脅迫し、盗んだ設計図を売ると脅す]

https://www.bleepingcomputer.com/news/security/revil-gang-tries-to-extort-apple-threatens-to-sell-stolen-blueprints/

⇒ https://malware-log.hatenablog.com/entry/2021/04/20/000000_9

◆Appleの大手サプライヤーがランサムウェア被害。MacBookの設計図が流出か (PC Watch, 2021/04/22 14:32)

https://pc.watch.impress.co.jp/docs/news/1320429.html

⇒ https://malware-log.hatenablog.com/entry/2021/04/22/000000_8

◆Ransomware gang now warns they will leak new Apple logos, iPad plans (BleepingComputer, 2021/04/26 15:48)

https://www.bleepingcomputer.com/news/security/ransomware-gang-now-warns-they-will-leak-new-apple-logos-ipad-plans/

⇒ https://malware-log.hatenablog.com/entry/2021/04/26/000000_4

◆鹿島の海外グループ会社にサイバー攻撃、ランサムウエアに感染の恐れ (日経XTECH, 2021/04/28)

https://xtech.nikkei.com/atcl/nxt/news/18/10240/

⇒ https://malware-log.hatenablog.com/entry/2021/04/28/000000_3

◇2021年05月

◆REvil ransomware to blame for UnitingCare Queensland's April attack (ZDNet, 2021/05/05 22:54)

[クイーンズランド州のUnitingCareが4月に受けた攻撃の原因はREvilランサムウェアだった]The healthcare organisation has confirmed the cyber incident it experienced last month was the result of a hit from REvil ransomware.

[医療機関は、先月発生したサイバー事件がランサムウェア「REvil」の攻撃によるものであることを確認した]https://www.zdnet.com/article/revil-ransomware-to-blame-for-unitingcare-queenslands-april-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/05/05/000000_1

◆Apex America hit by Sodinokibi ransomware (DataBreaches.net, 2021/05/14)

https://www.databreaches.net/apex-america-hit-by-sodinokibi-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2021/05/14/000000_15

◇2021年06月

◆FBI: JBS ransomware attack was carried out by REvil (The Record, 2021/06/02)

[FBI: JBSのランサムウェア攻撃はREvilによって実行された]

https://therecord.media/fbi-jbs-ransomware-attack-was-carried-out-by-revil/

⇒ https://malware-log.hatenablog.com/entry/2021/06/02/000000_4

◆ランサムウエアでJBS攻撃か、ロシア関係ハッカー集団関与と関係者 (Bloomberg, 2021/06/02 12:34)

https://www.bloomberg.co.jp/news/articles/2021-06-02/QU1UOUT1UM1G01

⇒ https://malware-log.hatenablog.com/entry/2021/06/02/000000

◆FBI: REvil cybergang behind the JBS ransomware attack (BleepingComputer, 2021/06/02 20:42)

https://www.bleepingcomputer.com/news/security/fbi-revil-cybergang-behind-the-jbs-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/06/02/000000_8

◆米食肉JBS、サイバー攻撃で身代金12億円支払った=CEO (WSJ, 2021/06/10 10:19)

https://jp.wsj.com/articles/jbs-paid-11-million-to-resolve-ransomware-attack-11623287903

⇒ https://malware-log.hatenablog.com/entry/2021/06/10/000000

◆REvil ransomware hits US nuclear weapons contractor (BleepingComputer, 2021/06/14 17:32)

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-us-nuclear-weapons-contractor/

⇒ https://malware-log.hatenablog.com/entry/2021/06/14/000000_7

◆Healthcare giant Grupo Fleury hit by REvil ransomware attack (BleepingComputer, 2021/06/23 16:00)

https://www.bleepingcomputer.com/news/security/healthcare-giant-grupo-fleury-hit-by-revil-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/06/23/000000_4

◇2021年07月

□2021年07月2日(金)

◆REvil ransomware hits 200 companies in MSP supply-chain attack (BleepingComputer, 2021/07/02 15:56)

[ランサムウェア「REvil」、MSPのサプライチェーン攻撃で200社が被害に]

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-200-companies-in-msp-supply-chain-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/07/02/000000_3

◆REvil ransomware hits 1,000+ companies in MSP supply-chain attack (BleepingComputer, 2021/07/02 15:56)

[ランサムウェア「REvil」、MSPのサプライチェーン攻撃で1,000社以上を攻撃]

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-1-000-plus-companies-in-msp-supply-chain-attack/

□2021年07月3日(土)

◆Coop supermarket closes 500 stores after Kaseya ransomware attack (BleepingComputer, 2021/07/03 11:15)

[Coopスーパーマーケット、Kaseyaランサムウェア攻撃を受けて500店舗を閉鎖]

https://www.bleepingcomputer.com/news/security/coop-supermarket-closes-500-stores-after-kaseya-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/07/03/000000_3

□2021年07月4日(日)

◆クライアント管理サービスのKaseyaに大規模ランサムウェア攻撃 またREvilの可能性 (ITmedia, 2021/07/04 08:07)

https://www.itmedia.co.jp/news/articles/2107/04/news014.html

⇒ https://malware-log.hatenablog.com/entry/2021/07/04/000000_2

◆REvil is increasing ransoms for Kaseya ransomware attack victims (BleepingComputer, 2021/07/04 13:35)

[REvilはKaseyaランサムウェア攻撃の犠牲者の身代金を増やしている]

https://www.bleepingcomputer.com/news/security/revil-is-increasing-ransoms-for-kaseya-ransomware-attack-victims/

⇒ https://malware-log.hatenablog.com/entry/2021/07/04/000000_3

◆ランサムウエアでマネージドサービス攻撃-ロシア関係ハッカー関与か (Bloomberg, 2021/07/04 09:34)

https://www.bloomberg.co.jp/news/articles/2021-07-04/QVOVBGDWX2PS01

⇒ https://malware-log.hatenablog.com/entry/2021/07/04/000000_1

◆Kaseya was fixing zero-day just as REvil ransomware sprung their attack (BleepingComputer, 2021/07/04 11:31)

[Kaseyaは、REvilランサムウェアが攻撃を開始したときにゼロデイを修正していました]

https://www.bleepingcomputer.com/news/security/kaseya-was-fixing-zero-day-just-as-revil-ransomware-sprung-their-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/07/04/000000_5

□2021年07月5日(月)

◆米IT企業にサイバー攻撃、世界中で最大4万台のPC感染も (WSJ, 2021/07/05 08:28)

「REvil」と呼ばれるグループはソフトウエア「カセヤVSA」を攻撃対象に

https://jp.wsj.com/articles/ransomware-attack-affecting-likely-thousands-of-targets-drags-on-11625441235

⇒ https://malware-log.hatenablog.com/entry/2021/07/05/000000_4

◆米でまたサイバー攻撃、1000社影響も ITサービス狙う (日経新聞, 2021/07/05 02:43)

https://www.nikkei.com/article/DGXZQOGN044JN0U1A700C2000000/

⇒ https://malware-log.hatenablog.com/entry/2021/07/05/000000

◆露系ハッカー集団が78億円要求 米ITのソフト攻撃 (産経新聞, 2021/07/05 17:36)

https://www.sankei.com/article/20210705-XHUNSLHIHFIVZBIWVAXKTA4VBE/

⇒ https://malware-log.hatenablog.com/entry/2021/07/05/000000_2

◆MSPも利用するIT管理ツールがゼロデイ攻撃の標的に - 日本でも検知 (Security NEXT, 2021/07/05)

https://www.security-next.com/127816

⇒ https://malware-log.hatenablog.com/entry/2021/07/05/000000_1

□2021年07月6日(火)

◆Kaseya攻撃のREvil、Moneroとは別にビットコインでも78億円請求か (ITmedia, 2021/07/06 08:18)

https://www.itmedia.co.jp/news/articles/2107/06/news055.html

⇒ https://malware-log.hatenablog.com/entry/2021/07/06/000000_2

◆Kaseya Patches Imminent After Zero-Day Exploits, 1,500 Impacted (Threatpost, 2021/07/06 11:42)

[Zero-Day Exploitsの後、Kaseyaのパッチが差し迫って適用され、1,500組織が影響を受ける]

https://threatpost.com/kaseya-patches-zero-day-exploits/167548/

⇒ https://malware-log.hatenablog.com/entry/2021/07/06/000000_4

□2021年07月7日(水)

◆世界1500社に被害 スーパー、幼稚園にも―米IT企業へのサイバー攻撃 (時事通信, 2021/07/07 07:06)

https://www.jiji.com/jc/article?k=2021070600716

⇒ https://malware-log.hatenablog.com/entry/2021/07/07/000000_1

◆ITシステム管理サービスKaseyaへのサイバー攻撃、1500社に影響の可能性 (ZDNet, 2021/07/07 12:44)

https://japan.zdnet.com/article/35173494/

⇒ https://malware-log.hatenablog.com/entry/2021/07/10/000000_3

□2021年07月8日(木)

◆REvil victims are refusing to pay after flawed Kaseya ransomware attack (BleepingComputer, 2021/07/08 16:33)

https://www.bleepingcomputer.com/news/security/revil-victims-are-refusing-to-pay-after-flawed-kaseya-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/07/08/000000_9

□2021年07月11日(日)

◆Kaseya patches VSA vulnerabilities used in REvil ransomware attack (BleepingComputer, 2021/07/11 16:50)

https://www.bleepingcomputer.com/news/security/kaseya-patches-vsa-vulnerabilities-used-in-revil-ransomware-attack/

⇒ https://malware-log.hatenablog.com/entry/2021/07/11/000000_1

□2021年07月19日(月)

◆姿を消したランサムウェア集団 被害企業が苦境、裏社会で裁判沙汰も (ITmedia, 2021/07/19 11:14)

https://www.itmedia.co.jp/news/articles/2107/19/news075.html

⇒ https://malware-log.hatenablog.com/entry/2021/07/19/000000_7

□2021年07月20日(火)

◆Q2 Ransomware Roll Up (Digital Shadows, 2021/07/20)

https://www.digitalshadows.com/blog-and-research/q2-2021-ransomware-roll-up/

⇒ https://malware-log.hatenablog.com/entry/2021/07/20/000000_13

□2021年07月22日(木)

◆740 ransomware victims named on data leak sites in Q2 2021: report (ZDNet, 2021/07/22 13:30)

[2021年第2四半期、データ漏洩サイトで740人のランサムウェア被害者の名前が挙がる:レポート]

https://www.zdnet.com/article/740-ransomware-victims-named-on-data-leak-sites-in-q2-2021-report/

⇒ https://malware-log.hatenablog.com/entry/2021/07/22/000000_6

◆Kaseya obtains universal decryptor for REvil ransomware victims (BleepingComputer, 2021/07/22 13:46)

[Kaseya、ランサムウェア「REvil」の被害者のためにユニバーサルデクリプタを入手]

https://www.bleepingcomputer.com/news/security/kaseya-obtains-universal-decryptor-for-revil-ransomware-victims/

⇒ https://malware-log.hatenablog.com/entry/2021/07/22/000000_4

◆世界最大級の露ランサムウェア集団、ネット上から姿を消す (MIT Technology Review, 2021/07/22)

米国とロシアの高官がランサムウェアの危機について協議する予定だった前日、ランサムウェア攻撃を仕掛けるロシアの最大級のグループが活動を停止した

https://www.technologyreview.jp/s/250716/the-worlds-biggest-ransomware-gang-just-disappeared-from-the-internet/

⇒ https://malware-log.hatenablog.com/entry/2021/07/22/000000_2

□2021年07月27日(火)

◆Kaseya、「REvil」への身代金支払いを否定 (ZDnet, 2021/07/27 14:05)

https://japan.zdnet.com/article/35174385/

⇒ https://malware-log.hatenablog.com/entry/2021/07/27/000000_3

◇2021年08月

◆It's alive! The story behind the BlackMatter ransomware strain (Group iB, 2021/08/06)

Summer 2021 brought hot weather, but also hot news from the world of ransomware. In late May, DoppelPaymer used a marketing trick and renamed its new ransomware Grief (Pay OR Grief). Moreover, in June-July the hacker groups DarkSide and REvil disappeared from the radars after the notorious attacks against Colonial Pipeline and Kaseya, respectively. By the end of July, a new player called BlackMatter had entered the ransomware market. Is BlackMatter really new on the scene, however?

[2021年の夏は暑い日が続きましたが、ランサムウェアの世界からも熱いニュースが飛び込んできました。5月下旬、DoppelPaymerはマーケティング上のトリックを使って、新しいランサムウェアの名前を「Grief(Pay OR Grief)」に変更しました。さらに、6月から7月にかけて、ハッカーグループのDarkSideとREvilが、それぞれColonial PipelineとKaseyaに対する悪名高い攻撃を行った後、レーダーから姿を消しました。7月末には、BlackMatterと呼ばれる新しいプレイヤーがランサムウェア市場に参入しました。しかし、BlackMatterは本当に新しい存在なのでしょうか?]

◆台湾子会社へのサイバー攻撃、従業員情報が流出 - 塩野義製薬 (Security NEXT, 2021/08/06)

https://www.security-next.com/128121

⇒ https://incidents.hatenablog.com/entry/2021/08/06/000000 [TT Incident Log]

◆Kaseya's universal REvil decryption key leaked on a hacking forum (BleepingComputer, 2021/08/11 02:01)

[KaseyaのユニバーサルREvilの復号キーがハッキングフォーラムで流出]

https://www.bleepingcomputer.com/news/security/kaseyas-universal-revil-decryption-key-leaked-on-a-hacking-forum/

⇒ https://malware-log.hatenablog.com/entry/2021/08/11/000000_6

◆Kaseya製品を踏み台にしたランサムウェア「REvil」攻撃 その影響範囲の実態は (Tecg\htarget, 2021/08/12 05:00)

https://techtarget.itmedia.co.jp/tt/news/2108/12/news09.html

⇒ https://malware-log.hatenablog.com/entry/2021/08/12/000000_2

◇2021年09月

◆ランサムウェアグループ「REvil」、活動再開か--Kaseya攻撃後に一時停止との報道 (ZDNet, 2021/09/08 14:40)

https://japan.zdnet.com/article/35176356/

⇒ https://malware-log.hatenablog.com/entry/2021/09/08/000000_7

◆REvil ransomware is back in full attack mode and leaking data (BleepingComputer, 2021/09/11 13:15)

[ランサムウェア「REvil」が完全な攻撃モードで復活し、データを流出させる]

https://www.bleepingcomputer.com/news/security/revil-ransomware-is-back-in-full-attack-mode-and-leaking-data/

⇒ https://malware-log.hatenablog.com/entry/2021/09/11/000000

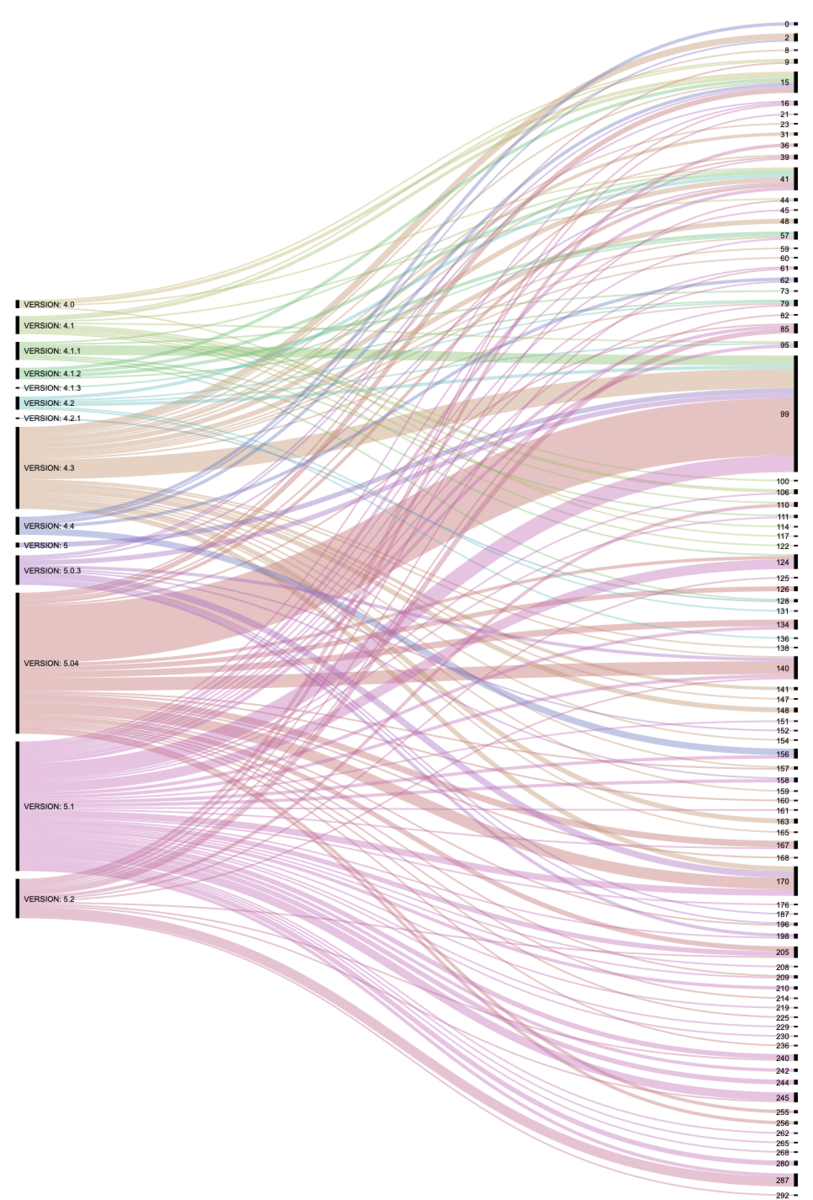

◆REvil ransomware devs added a backdoor to cheat affiliates (BleepingComputer, 2021/09/23 02:26)

[ランサムウェア「REvil」の開発者、アフィリエイトを騙すためのバックドアを追加]

https://www.bleepingcomputer.com/news/security/revil-ransomware-devs-added-a-backdoor-to-cheat-affiliates/

⇒ https://malware-log.hatenablog.com/entry/2021/09/23/000000_2

◇2021年10月

◆166億円以上の被害を出した大物ハッカー逮捕現場のムービーが公開中、世界中で暴れ回った「REvil」の可能性も (Gigazine, 2021/10/05 11:30)

https://gigazine.net/news/20211005-ukraine-arrests-ransomware-revil/

⇒ https://malware-log.hatenablog.com/entry/2021/10/05/000000_10

◆REvil ransomware shuts down again after Tor sites were hijacked (BleepingComputer, 2021/10/17 19:19)

[ランサムウェア「REvil」、Torサイトが乗っ取られた後に再びシャットダウン]

https://www.bleepingcomputer.com/news/security/revil-ransomware-shuts-down-again-after-tor-sites-were-hijacked/

⇒ https://malware-log.hatenablog.com/entry/2021/10/17/000000

◆REvilとDarkSideは影を潜め、新たなRaaSファミリーが出現--マカフィーの脅威レポート (ZDNet, 2021/10/22 10:26)

https://japan.zdnet.com/article/35178421/

⇒ https://malware-log.hatenablog.com/entry/2021/10/22/000000_1

◆ランサムウェア集団「REvil」のサイト、米政府機関らがオフラインに? (ZDNet, 2021/10/25 11:21)

https://japan.zdnet.com/article/35178492/

⇒ https://malware-log.hatenablog.com/entry/2021/10/25/000000_3

◇2021年11月

◆欧州警察ら、ランサムウェア「REvil」関係者を逮捕 (CNet, 2021/11/09 08:02)

https://japan.cnet.com/article/35179147/

⇒ https://malware-log.hatenablog.com/entry/2021/11/09/000000_4

◆米司法省、「REvil」ランサムウェア攻撃関与の2名を起訴 (ZDNet, 2021/11/09 12:17)

https://japan.zdnet.com/article/35179164/

⇒ https://malware-log.hatenablog.com/entry/2021/11/09/000000_3

◆REvil ransomware affiliates arrested in Romania and Kuwait (BleepingComputer, 2021/11/08 09:51)

[ルーマニアとクウェートでランサムウェア「REvil」の関連会社を逮捕]

https://www.bleepingcomputer.com/news/security/revil-ransomware-affiliates-arrested-in-romania-and-kuwait/

⇒ https://malware-log.hatenablog.com/entry/2021/11/08/000000_2

◆新型MacBook Proの設計図を盗み出したランサムウェア集団「REvil」メンバーが逮捕 (Engadget, 2021/11/10 13:00)

この人物が新MBPの件に関わったかどうかは不明です

https://japanese.engadget.com/revil-ransom-groupe-member-charged-mbp-040021703.html

⇒ https://malware-log.hatenablog.com/entry/2021/11/10/000000_4

◇2021年12月

◆FBI、2.6億円相当の暗号資産を押収 ランサムウェア攻撃に関連 (CNN, 2021/12/01 16:45)

https://www.cnn.co.jp/tech/35180219.html

⇒ https://malware-log.hatenablog.com/entry/2021/12/01/000000_9

■2022年

◇2022年1月

◆Russia arrests REvil ransomware gang members, seize $6.6 million (BleepingComputer, 2022/01/14 08:51)

[ロシア、ランサムウェア「REvil」のギャングメンバーを逮捕、660万ドルを押収]

https://www.bleepingcomputer.com/news/security/russia-arrests-revil-ransomware-gang-members-seize-66-million/

⇒ https://malware-log.hatenablog.com/entry/2022/01/14/000000_7

◆露治安機関、サイバー攻撃集団を拘束 米の要請に「異例の協力」 (毎日新聞, 2022/01/15 20:44)

https://mainichi.jp/articles/20220115/k00/00m/030/220000c

⇒ https://malware-log.hatenablog.com/entry/2022/01/15/000000_3

◆At least 8 REvil ransomware hackers pressed with criminal charges - Moscow court (TASS, 2022/01/15 22:35)

[ランサムウェア「REvil」ハッカー、少なくとも8人が刑事告発される-モスクワ裁判所]

https://tass.com/society/1388613

⇒ https://malware-log.hatenablog.com/entry/2022/01/15/000000_6

◆ロシア当局、REvilランサムウェア攻撃集団を逮捕したと発表 (ITmedia, 2022/01/17 10:16)

https://www.itmedia.co.jp/news/articles/2201/17/news075.html

⇒ https://malware-log.hatenablog.com/entry/2022/01/17/000000

◆ランサムウェア犯罪集団「REvil」の容疑者、ロシアで逮捕・起訴 (ZDNet, 2022/01/17 11:23)

https://japan.zdnet.com/article/35182154/

⇒ https://malware-log.hatenablog.com/entry/2022/01/17/000000_5

◇2022年4月

◆REvil's TOR sites come alive to redirect to new ransomware operation (BleepingComputer, 2022/04/20 17:29)

[REvilのTORサイトが生き返り、新たなランサムウェア作戦にリダイレクトされる]

https://www.bleepingcomputer.com/news/security/revils-tor-sites-come-alive-to-redirect-to-new-ransomware-operation/

⇒ https://malware-log.hatenablog.com/entry/2022/04/20/000000_5

◇2022年5月

◆REvil ransomware returns: New malware sample confirms gang is back (BleepingComputer, 2022/05/01 14:06)

[REvil ランサムウェアが帰ってきた。新たなマルウェア・サンプルにより、ウイルスが復活したことが確認される]

https://www.bleepingcomputer.com/news/security/revil-ransomware-returns-new-malware-sample-confirms-gang-is-back/

⇒ https://malware-log.hatenablog.com/entry/2022/05/01/000000

◆危険なランサムウェア「REvil」復活、新顔3つも登場の4月ランサムウェア動向 (マイナビニュース, 2022/05/09 19:32)

https://news.mynavi.jp/techplus/article/20220509-2340728/

⇒ https://malware-log.hatenablog.com/entry/2022/05/09/000000_6

◇2022年7月

◆As New Clues Emerges, Experts Wonder: Is REvil Back? (The Hacker News, 2022/07/05)

https://thehackernews.com/2022/07/as-new-clues-emerges-experts-wonder-is.html

⇒ https://malware-log.hatenablog.com/entry/2022/07/05/000000_4

◆悪名高いランサムウェア「REvil」が復活か (マイナビニュース, 2022/07/07 08:33)

https://news.mynavi.jp/techplus/article/20220707-2390682/

⇒ https://malware-log.hatenablog.com/entry/2022/07/07/000000_2

◇2022年10月

◆Ransom Cartel linked to notorious REvil ransomware operation (BleepingComputer, 2022/10/18 17:49)

[ランサムカルテルは、悪名高いランサムウェア「REvil」の運用に関連しています]

https://www.bleepingcomputer.com/news/security/ransom-cartel-linked-to-notorious-revil-ransomware-operation/

⇒ https://malware-log.hatenablog.com/entry/2022/10/18/000000

■ 2023年

◇2023年5月

◆Babuk Source Code Sparks 9 Different Ransomware Strains Targeting VMware ESXi Systems (The Hacker News, 2023/05/11)

[Babukのソースコードが、VMware ESXiシステムを標的とした9種類のランサムウェア・ストレインに飛び火]

https://thehackernews.com/2023/05/babuk-source-code-sparks-9-new.html

⇒ https://malware-log.hatenablog.com/entry/2023/05/11/000000_2

【ブログ】

■ 2019年

◇2019年09月

◆検知することが非常に難しいランサムウェア「SODINOKIBI」 (Cyberreason, 2019/09/04)

https://www.cybereason.co.jp/blog/cyberattack/3883/

⇒ https://malware-log.hatenablog.com/entry/2019/09/04/000000_7

◇2019年10月

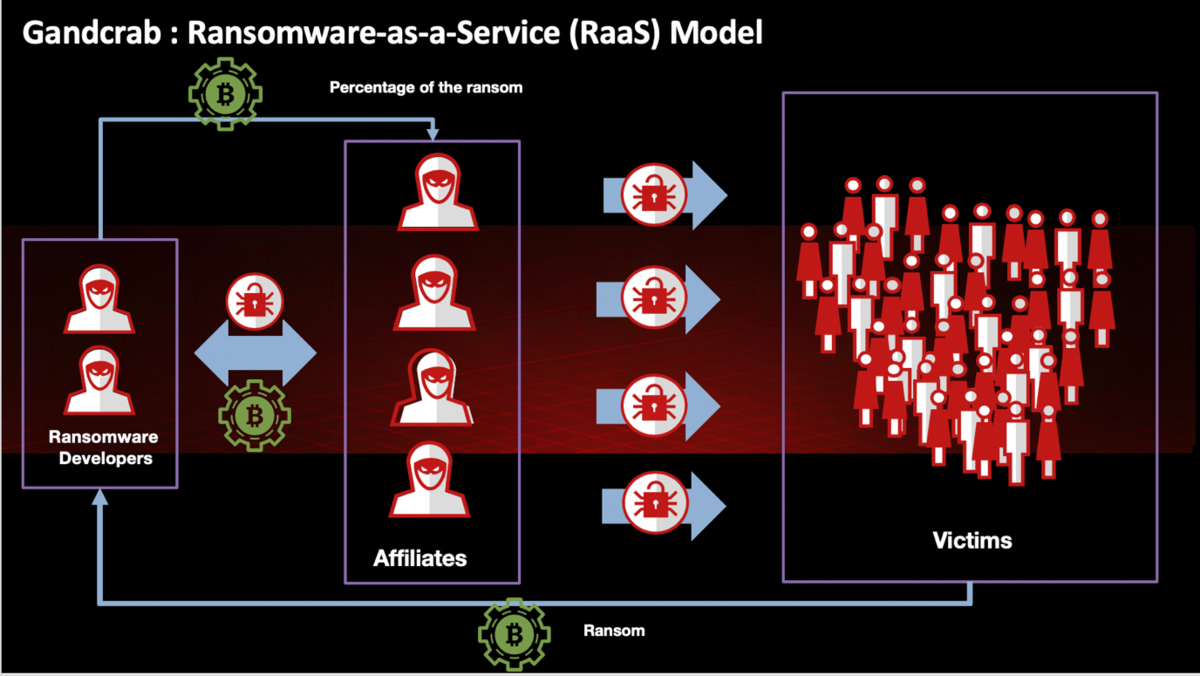

◆McAfee ATR Analyzes Sodinokibi aka REvil Ransomware-as-a-Service – The All-Stars (McAfee, 2019/10/02)

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/mcafee-atr-analyzes-sodinokibi-aka-revil-ransomware-as-a-service-the-all-stars/

⇒ https://malware-log.hatenablog.com/entry/2019/10/02/000000_13

■ 2020年

◇2020年07月

◆二重脅迫ランサムウェア攻撃の増加について (NEC, 2020/07/31)

https://jpn.nec.com/cybersecurity/blog/200731/index.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/31/000000_11

■ 2021年

◇2021年07月

◆Kaseya supply chain attack targeting MSPs to deliver REvil ransomware (Truesec, 2021/07/04)

https://blog.truesec.com/2021/07/04/kaseya-supply-chain-attack-targeting-msps-to-deliver-revil-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2021/07/04/000000_4

■ 2022年

◇2022年10月

◆Ransom Cartel Ransomware: A Possible Connection With REvil (UNIT42(Paloalto), 2022/10/14)

[ランサムカルテル・ランサムウェア。REvilとの関連の可能性]

https://unit42.paloaltonetworks.com/ransom-cartel-ransomware/

⇒ https://malware-log.hatenablog.com/entry/2022/10/14/000000_3

◆EP 126: REVIL (DarkNetDiary, 2022/10/18)

https://darknetdiaries.com/episode/126/

⇒ https://malware-log.hatenablog.com/entry/2022/10/18/000000_2

【公開情報】

■ 2021年

◇2021年11月

◆FIVE AFFILIATES TO SODINOKIBI/REVIL UNPLUGGED (Europol, 2021/11/08)

https://www.europol.europa.eu/newsroom/news/five-affiliates-to-sodinokibi/revil-unplugged

【アナウンス】

■ 2020年

◆【重要なお知らせ】 システム障害について (Travelex, 2020/01/09)

https://www.travelex.co.jp/

⇒ https://malware-log.hatenablog.com/entry/2020/01/09/000000_8

【メンバー逮捕】

◆Russia arrests REvil ransomware gang members, seize $6.6 million (BleepingComputer, 2022/01/14 08:51)

[ロシア、ランサムウェア「REvil」のギャングメンバーを逮捕、660万ドルを押収]

https://www.bleepingcomputer.com/news/security/russia-arrests-revil-ransomware-gang-members-seize-66-million/

⇒ https://malware-log.hatenablog.com/entry/2022/01/14/000000_7

◆露治安機関、サイバー攻撃集団を拘束 米の要請に「異例の協力」 (毎日新聞, 2022/01/15 20:44)

https://mainichi.jp/articles/20220115/k00/00m/030/220000c

⇒ https://malware-log.hatenablog.com/entry/2022/01/15/000000_3

◆At least 8 REvil ransomware hackers pressed with criminal charges - Moscow court (TASS, 2022/01/15 22:35)

[ランサムウェア「REvil」ハッカー、少なくとも8人が刑事告発される-モスクワ裁判所]

https://tass.com/society/1388613

⇒ https://malware-log.hatenablog.com/entry/2022/01/15/000000_6

◆ロシア当局、REvilランサムウェア攻撃集団を逮捕したと発表 (ITmedia, 2022/01/17 10:16)

https://www.itmedia.co.jp/news/articles/2201/17/news075.html

⇒ https://malware-log.hatenablog.com/entry/2022/01/17/000000

◆ランサムウェア犯罪集団「REvil」の容疑者、ロシアで逮捕・起訴 (ZDNet, 2022/01/17 11:23)

https://japan.zdnet.com/article/35182154/

⇒ https://malware-log.hatenablog.com/entry/2022/01/17/000000_5

【図表】

【脅迫サイ

ト】

◆Happy Blog

dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd.onion

【検索】

google: REvil

google: Sodinokibi

google:news: REvil

google:news: Sodinokibi

google: site:virustotal.com REvil

google: site:virustotal.com Sodinokibi

google: site:github.com REvil

google: site:github.com Sodinokibi]

■Bing

https://www.bing.com/search?q=REvil

https://www.bing.com/search?q=Sodinokibi

https://www.bing.com/news/search?q=REvil

https://www.bing.com/news/search?q=Sodinokibi

https://twitter.com/search?q=%23REvil

https://twitter.com/search?q=%23Sodinokibi

https://twitter.com/hashtag/REvil

https://twitter.com/hashtag/Sodinokibi

関連情報

【関連まとめ記事】

◆ランサムウェア (まとめ)

https://malware-log.hatenablog.com/entry/Ransomware