【目次】

概要

【概要】

■特徴

| 項目 | 内容 | 参照 |

|---|---|---|

| 被害組織 | 米国: 3万組織、米国以外: 数十万組織 (以上推定値) | *1 *2 |

| 攻撃対象 | オンプレミス版Exchange Server | |

| 攻撃組織 | 当初は Hafnium, パッチ公開後は、複数の集団が攻撃開始 | |

| 侵入されている場合 | 脆弱性パッチ適用・緩和策の効果はない |

■攻撃方法

- 脆弱性を悪用してExchange Serverに接続

- 遠隔操作するために「WebShell」を導入

- 被害組織の電子メールアカウントに侵入し、データを盗み出す

■脆弱性 (ProxyLogon)

■攻撃組織

| 組織名 | 備考 |

|---|---|

| Hafnium | 中国 |

| APT27 | 中国 |

| Tick | 中国 |

| Calypso | |

| Websiic | |

| Winnti | 中国 |

| Tonto Team | 中国 |

| Mikroceen | 中国 |

| その他 |

■侵入調査ツール

◆CSS-Exchange (Microsoft, 2021/03/09)

https://github.com/microsoft/CSS-Exchange/tree/main/Security

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_6

■日本の状況

- 攻撃が確認されていない(2021/03/09現在)

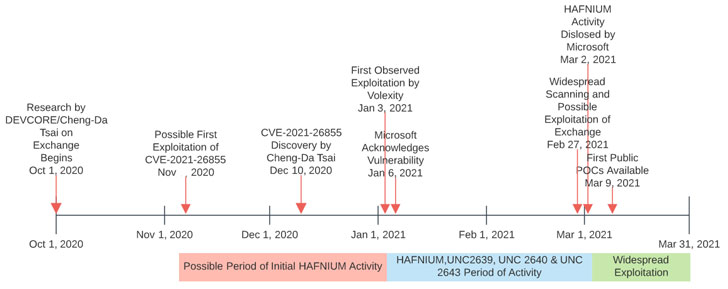

■タイムライン

| 日時 | 内容 |

|---|---|

| 2021/01/05 | DEVCOREがMicrosoftに調査結果を警告 |

| 2021/01/06 | Volexityが、Exchangeの未知の脆弱性を使用する攻撃を発見 |

| 2021/01/08 | DEVCOREが指摘した問題をMicrosoftが再現・検証 |

| 2021/01/27 | Dubexが新しいExchangeの脆弱性に対する攻撃についてMicrosoftに警告 |

| 2021/01/29 | トレンドマイクロが、「Chopper」と呼ばれるWebシェルがExchangeの脆弱性経由で植え付けられたことをブログで投稿 |

| 2021/02/02 | Volexityが、これまでに知られていないExchangeの未知の脆弱性を使用する新たな攻撃についてMicrosoftに警告 |

| 2021/02/08 | Microsoftがレポートを社内でエスカレーションしたことをDubexに通知 |

| 2021/02/18 | MicrosoftがDEVCOREに対しExchangeの脆弱性に対するセキュリティアップデートの目標を3月9日とすること通知 |

| 2021/02/26~27日 | 脆弱性を利用した攻撃が徐々に世界規模になっていることが確認される この期間に攻撃者がバックドアを仕込む速度があがる |

| 2021/03/02 | DEVCOREのセキュリティ研究者であるOrange Tsai氏が、1月5日の「これまでで最も深刻なRCE脆弱性を報告した」というツイートを引用し、そのパッチがリリースされるとツイート |

| 2021/03/02 | Microsoftが1週間前倒ししたスケジュールで4つの脆弱性に対するセキュリティアップデートをリリース |

| 2021/03/03 | 世界中で数万台のExchangeサーバーがハッキングされ、1時間ごとにさらに数千台のサーバーが新たにハッキングされ続ける事態に |

| 2021/03/04 | ホワイトハウスのJake Sullivan氏がパッチの重要性ともに、システムがすでにハッキングされているかどうかを検知する方法をTwitterで発信 |

| 2021/03/05 13:26 | ホワイトハウス報道官のJen Paski氏がライブ・ブリーフィングで攻撃への懸念を表明 |

| 2021/03/05 16:07 | Krebs氏がアメリカの最低3万組織、そして世界中の数十万の組織にバックドアがインストールされているという報告を公開 |

| 2021/03/06 | 国土安全保障省サイバーセキュリティ・インフラストラクチャー・セキュリティ庁(CISA)が「Microsoft Exchange Serverの脆弱性の国内および国際的な悪用が広まっていることを認識している」と述べる |

■攻撃ツールの流出経路

- Microsoft は MAPP を疑っている *4

- MAPPで配布したコードと類似

【最新情報】

◆FBIによる「Exchange」のWebシェル削除に賛否--サイバーセキュリティの今後にどう影響するか (ZDNet, 2021/04/26 06:30)

https://japan.zdnet.com/article/35169862/

⇒ https://malware-log.hatenablog.com/entry/2021/04/26/000000_2

記事

【ニュース】

■2021年

◇2021年3月

□2021年03月07日

◆ハッカー集団「ハフニウム」暗躍 中国政府が支援か (テレ朝, 2021/03/07 09:34)

https://news.tv-asahi.co.jp/news_international/articles/000209114.html

□2021年03月09日

◆MicrosoftのExchange Server脆弱性が発覚してからの攻撃&対処のタイムラインはこんな感じ (Gigazine, 2021/03/09 12:35)

https://gigazine.net/news/20210309-attacks-on-exchange-servers/

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_7

◆マイクロソフト、「Exchange Server」の脆弱性に関連する侵入の痕跡を確認するスクリプト公開 (ZDNet, 2021/03/09 12:37)

https://japan.zdnet.com/article/35167526/

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_6

◆「Exchange Server」攻撃が世界中で拡大、対応支援の要請殺到 中国の集団が関与か (ITmedia, 2021/03/09 15:06)

https://www.itmedia.co.jp/news/articles/2103/09/news103.html

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_13

□2021年03月10日

◆More hacking groups join Microsoft Exchange attack frenzy (BleepingComputer, 2021/03/10 09:42)

https://www.bleepingcomputer.com/news/security/more-hacking-groups-join-microsoft-exchange-attack-frenzy/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_5

◆PoC released for Microsoft Exchange ProxyLogon vulnerabilities (The Record, 2021/03/10)

https://therecord.media/poc-released-for-microsoft-exchange-proxylogon-vulnerabilities/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_7

□2021年03月11日

◆マイクロソフトメール攻撃、少なくとも10のハッカー集団が実行か (ロイター, 2021/03/11 13:06)

https://jp.reuters.com/article/idJPKBN2B30AO

⇒ https://malware-log.hatenablog.com/entry/2021/03/11/000000_5

◆ノルウェー議会にハッカー攻撃、データ盗まれる 昨年に続き (ロイター, 2021/03/11 11:45)

https://jp.reuters.com/article/norway-cyber-idJPL4N2L90KA

⇒ https://malware-log.hatenablog.com/entry/2021/03/11/000000_14

□2021年03月12日

◆Ransomware Operators Start Targeting Microsoft Exchange Vulnerabilities (SecurityWeek, 2021/03/12)

[ランサムウェア事業者がMicrosoft Exchangeの脆弱性を狙い始める]

https://www.securityweek.com/ransomware-operators-start-targeting-microsoft-exchange-vulnerabilities

⇒ https://malware-log.hatenablog.com/entry/2021/03/12/000000_1

□2021年03月13日

◆Microsoft、ハッキング巡り「情報共有プログラム」調査 (日経新聞, 2021/03/13 07:33)

https://www.nikkei.com/article/DGXZQOGN1303G0T10C21A3000000/

⇒ https://malware-log.hatenablog.com/entry/2021/03/13/000000

□2021年03月14日

◆New PoC for Microsoft Exchange bugs puts attacks in reach of anyone (Bleeping Computer, 2021/03/14 15:42)

https://www.bleepingcomputer.com/news/security/new-poc-for-microsoft-exchange-bugs-puts-attacks-in-reach-of-anyone/

⇒ https://malware-log.hatenablog.com/entry/2021/03/14/000000_1

□2021年03月16日

◆「Exchange Server」脆弱性、ランサムウェア「DearCry」の標的に (Security NEXT, 2021/03/16)

https://www.security-next.com/124200

⇒ https://malware-log.hatenablog.com/entry/2021/03/16/000000

□2021年03月29日

◆「Exchange Server」攻撃対策、92%以上が適用 まだ3万以上のインスタンスが不適用 (ITmedia, 2021/03/29 10:00)

https://www.itmedia.co.jp/news/articles/2103/29/news064.html

⇒ https://malware-log.hatenablog.com/entry/2021/03/29/000000_8

◇2021年4月

□2021年04月14日

◆FBI、「Exchange Server」攻撃を受けた未対策サーバのWebシェル削除を“代行” (ITmedia, 2021/04/14 11:06)

https://www.itmedia.co.jp/news/articles/2104/14/news069.html

⇒ https://malware-log.hatenablog.com/entry/2021/04/14/000000_6

□2021年04月23日

◆「Exchange Server」の脆弱性を突く「Prometei」ボットネットがまん延 (ZDNet, 2021/04/23 10:55)

https://japan.zdnet.com/article/35169824/

□2021年04月26日

◆FBIによる「Exchange」のWebシェル削除に賛否--サイバーセキュリティの今後にどう影響するか (ZDNet, 2021/04/26 06:30)

https://japan.zdnet.com/article/35169862/

⇒ https://malware-log.hatenablog.com/entry/2021/04/26/000000_2

【ブログ】

□2021年03月02日

◆HAFNIUM targeting Exchange Servers with 0-day exploits (Microsoft, 2021/03/02)

[HAFNIUM、0-dayエクスプロイトでExchangeサーバを狙う]

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

⇒ https://malware-log.hatenablog.com/entry/2021/03/02/000000_2

□2021年03月08日

◆ProxyLogonのまとめとExchange Serverの利用状況について (マクニカネットワークス, 2021/03/08 11:48)

https://blog.macnica.net/blog/2021/03/proxylogonexchange-server.html

⇒ https://malware-log.hatenablog.com/entry/2021/03/08/000000_11

◆Microsoft Exchangeのゼロデイ脆弱性の悪用への検知と対応 (FireEye, 2021/03/08)

https://www.fireeye.jp/blog/jp-threat-research/2021/03/detection-response-to-exploitation-of-microsoft-exchange-zero-day-vulnerabilities.html

⇒ https://malware-log.hatenablog.com/entry/2021/03/08/000000_12

□2021年03月09日

◆BitSight Observations Into the HAFNIUM Attacks: Part One (BitSight, 2021/03/09)

[BitSightが見た「HAFNIUM」への攻撃。パート1]

https://www.bitsight.com/blog/hafnium-observations

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_15

◆Reproducing the Microsoft Exchange Proxylogon Exploit Chain (Praetorian, 2021/03/09)

https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_16

□2021年03月10日

◆Exchange servers under siege from at least 10 APT groups (WeLiveSecurity, 2021/03/10 14:00)

[少なくとも10のAPTグループから四面楚歌のExchangeサーバー]ESET Research has found LuckyMouse, Tick, Winnti Group, and Calypso, among others, are likely using the recent Microsoft Exchange vulnerabilities to compromise email servers all around the world

[ESETリサーチによると、LuckyMouse、Tick、Winnti Group、Calypsoなどが、最近のMicrosoft Exchangeの脆弱性を利用して世界中のメールサーバーを危険にさらしている可能性が高いことがわかりました]https://www.welivesecurity.com/2021/03/10/exchange-servers-under-siege-10-apt-groups/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_3

□2021年03月12日

◆A hacking group is hijacking Microsoft Exchange web shells (The Record, 2021/03/12)

https://therecord.media/a-hacking-group-is-hijacking-microsoft-exchange-web-shells/

⇒ https://malware-log.hatenablog.com/entry/2021/03/12/000000_4

◆BitSight Observations Into HAFNIUM Attacks, Part Two: Unpatched Exchange Servers Remain Vulnerable (BitSight, 2021/03/12)

[BitSightによるHAFNIUM攻撃への考察、その2:パッチが適用されていないExchangeサーバーには依然として脆弱性が残る]

https://www.bitsight.com/blog/hafnium-observations-part2

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_15

□2021年03月15日

◆Exploits on Organizations Worldwide Grow Tenfold after Microsoft’s Revelation of Four Zero-days (Checkpoint, 2021/03/15 05:30)

https://blog.checkpoint.com/2021/03/11/exploits-on-organizations-worldwide/

⇒ https://malware-log.hatenablog.com/entry/2021/03/15/000000

【GitHub】

◆CSS-Exchange (Microsoft, 2021/03/09)

https://github.com/microsoft/CSS-Exchange/tree/main/Security

【Exploit Code】

◆Microsoft Exchange 2019 - SSRF to Arbitrary File Write (Proxylogon) (TESTANULL(Exploit DB), 2021/03/11)

https://www.exploit-db.com/exploits/49637

⇒ https://malware-log.hatenablog.com/entry/2021/03/11/000000_13

【関連情報】

テーマ別分類

【侵入調査ツール】

◆CSS-Exchange (Microsoft, 2021/03/09)

https://github.com/microsoft/CSS-Exchange/tree/main/Security

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_6

◆マイクロソフト、「Exchange Server」の脆弱性に関連する侵入の痕跡を確認するスクリプト公開 (ZDNet, 2021/03/09 12:37)

https://japan.zdnet.com/article/35167526/

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_6

【攻撃組織】

◆HAFNIUM targeting Exchange Servers with 0-day exploits (Microsoft, 2021/03/02)

[HAFNIUM、0-dayエクスプロイトでExchangeサーバを狙う]

https://malware-log.hatenablog.com/entry/2021/03/02/000000_2

⇒ https://malware-log.hatenablog.com/entry/2021/03/02/000000_2

◆Exchange servers under siege from at least 10 APT groups (WeLiveSecurity, 2021/03/10 14:00)

[少なくとも10のAPTグループから四面楚歌のExchangeサーバー]ESET Research has found LuckyMouse, Tick, Winnti Group, and Calypso, among others, are likely using the recent Microsoft Exchange vulnerabilities to compromise email servers all around the world

[ESETリサーチによると、LuckyMouse、Tick、Winnti Group、Calypsoなどが、最近のMicrosoft Exchangeの脆弱性を利用して世界中のメールサーバーを危険にさらしている可能性が高いことがわかりました]https://www.welivesecurity.com/2021/03/10/exchange-servers-under-siege-10-apt-groups/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_3

◆More hacking groups join Microsoft Exchange attack frenzy (BleepingComputer, 2021/03/10 09:42)

[Microsoft Exchangeへの攻撃に、さらに多くのハッキンググループが参加]

https://www.bleepingcomputer.com/news/security/more-hacking-groups-join-microsoft-exchange-attack-frenzy/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_5

◆マイクロソフトメール攻撃、少なくとも10のハッカー集団が実行か (ロイター, 2021/03/11 13:06)

https://jp.reuters.com/article/idJPKBN2B30AO

⇒ https://malware-log.hatenablog.com/entry/2021/03/11/000000_5

【攻撃ツール】

■情報

◆Reproducing the Microsoft Exchange Proxylogon Exploit Chain (Praetorian, 2021/03/09)

https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_16

◆PoC released for Microsoft Exchange ProxyLogon vulnerabilities (The Record, 2021/03/10)

https://therecord.media/poc-released-for-microsoft-exchange-proxylogon-vulnerabilities/

⇒ https://malware-log.hatenablog.com/entry/2021/03/10/000000_7

◆Microsoft Exchange 2019 - SSRF to Arbitrary File Write (Proxylogon) (TESTANULL(Exploit DB), 2021/03/11)

https://www.exploit-db.com/exploits/49637

⇒ https://malware-log.hatenablog.com/entry/2021/03/11/000000_13

◆New PoC for Microsoft Exchange bugs puts attacks in reach of anyone (Bleeping Computer, 2021/03/14 15:42)

https://www.bleepingcomputer.com/news/security/new-poc-for-microsoft-exchange-bugs-puts-attacks-in-reach-of-anyone/

⇒ https://malware-log.hatenablog.com/entry/2021/03/14/000000_1

■コード(未実証)

◆PoC_proxyLogon.py (vavkamil, 2021/03/11)

https://gist.github.com/vavkamil/0f2cff6723975ea6f606c1fb9b11306e

◆Microsoft_Exchange_Server_SSRF_CVE-2021-26855 (conjojo, 2021/03/06)

https://github.com/conjojo/Microsoft_Exchange_Server_SSRF_CVE-2021-26855/blob/master/Microsoft_Exchange_Server_SSRF_CVE-2021-26855.py

◆proxylogonPoc.php (Pastbin)

https://pastebin.com/N7d3Qstd

【ランサムウェア】

◆Ransomware Operators Start Targeting Microsoft Exchange Vulnerabilities (SecurityWeek, 2021/03/12)

[ランサムウェア事業者がMicrosoft Exchangeの脆弱性を狙い始める]

https://www.securityweek.com/ransomware-operators-start-targeting-microsoft-exchange-vulnerabilities

⇒ https://malware-log.hatenablog.com/entry/2021/03/12/000000_1

◆「Exchange Server」脆弱性、ランサムウェア「DearCry」の標的に (Security NEXT, 2021/03/16)

https://www.security-next.com/124200

⇒ https://malware-log.hatenablog.com/entry/2021/03/16/000000

【日本への攻撃】

◆サイバー攻撃、国内被害なし 加藤官房長官 (時事通信, 2021/03/08 15:00)

https://www.jiji.com/jc/article?k=2021030800666

⇒ https://malware-log.hatenablog.com/entry/2021/03/08/000000_4

◆SOCで「Exchange Server」への攻撃は未観測、PoCも未確認 - ラック (Security NEXT, 2021/03/09)

https://www.security-next.com/123996

⇒ https://malware-log.hatenablog.com/entry/2021/03/09/000000_10

【図表】

■攻撃対象の脆弱サーバマップ

出典: https://www.bitsight.com/blog/hafnium-observations

■Hafnium のt活動

出典: https://thehackernews.com/2021/03/proxylogon-exchange-poc-exploit.html

関連情報

【関連まとめ記事】

◆標的型攻撃のインシデント (まとめ)

https://malware-log.hatenablog.com/entry/APT_Incident

◆マルウェア / Malware (まとめ)

◆ランサムウェア (まとめ)

◆DearCry (まとめ)

https://malware-log.hatenablog.com/entry/DearCry