2021年11月中旬に突如復活した Emotet に関する情報は以下に分離しました。

◆復活版 Emotet (まとめ)

https://malware-log.hatenablog.com/entry/Emotet_2

【要点】

◎2014年に発見されたトロイの木馬。当初は銀行口座の認証情報を窃取するマルウェアだった。のちに、ボットネット化、ワーム機能の搭載、マルウェア配信機能などが、モジュールとして追加された。TA542 / Mummy Spider が攻撃を行っていると考えられている。

◎Emotetが 7/14から活動を再開, 7/17からメール送信再開

◎2020/10/14 から活動再開(小休止明け)

◎2021/01/27 に Europol により Takedown された

◎2021/04/26 に 強制アンインストール

【図表】

2018/01/01~2021/02/02の状況

停止

2021年02月の状況 (02/01 ~02/27)

01/25のテイクダウン以降活動が停止

2021年01月の状況 (01/01 ~01/31)

[独自情報] URLhouse.abuse.ch のURL情報(約30万件)から 約10万件のEmotet 関係の情報を抽出し、独自に時系列(日別)に新規URL数をプロット(2020/10/15に更新)

※: 2019/06から2019/09半ばまで、一時休止状態

※: 2019/12末から活動が一時休止状態になるが、2020/01/13から復活

※: 2020/02/10から再び休止状態となるが、2020/07/14から復活、2020/07/17から活動活発化

【目次】

概要

【辞書】

◆Emotet (Wikipedia)

https://en.wikipedia.org/wiki/Emotet

◆Emotet (MalwareBytes)

https://www.malwarebytes.com/emotet/

◆Emotet (ATT&CK)

https://attack.mitre.org/software/S0367/

【概要】

| 項目 | 内容 |

|---|---|

| 分類 | バンキングマルウェア、現在は別のマルウェアの初期感染に利用されることが多い |

| 特徴 | ライブラリファイルを用いて機能を追加・カスタマイズが可能(モジュラー型のトロイの木馬) |

| 活動時期 | 2014~ |

| 使用組織 | TA542(Mummy Spider) |

| 侵入方法 | メールで侵入 |

| 感染方法 | 添付ファイル・外部リンク |

| 感染拡大 | 外部ドライブの認証情報よりパスワードを取得し、SMB経由で共有ドライブへアクセス |

| ↓ | パスワードリストを用いてネットワーク内の端末に対して総当たり攻撃 |

| 連携マルウェア | Trickbot, Ryuk, Qbot(Qakbot), Zloader |

【攻撃手法】

■2020年7月期の攻撃

◇2020/07/17~

- マクロを利用

◇2020/09/01~

- 暗号化ZIP

- ウイルス対策ベンダーを詐称

◇2020/10/14~

- WindowsやOfficeのアップデート通知を装う手口

【注意喚起】

◆マルウエア Emotet の感染に関する注意喚起 (JPCERT/CC, 2019/11/27)

https://www.jpcert.or.jp/at/2019/at190044.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000_4

◆【重要】マルウェアEmotetの感染に関する注意喚起 (中央大学, 2020/09/29)

https://www.chuo-u.ac.jp/aboutus/informational/itcenter/news/2020/09/47047/

⇒ https://malware-log.hatenablog.com/entry/2020/09/29/000000_3

【最新情報】

◆復活版 Emotet (まとめ)

https://malware-log.hatenablog.com/entry/Emotet_2

【インシデント一覧】

| 感染日 | 報道日 | 被害組織 | 被害規模 | 備考 |

|---|

記事

【ニュース】

■2017年

◆【分析レポート】 金融取引情報を狙うマルウェア 「Emotet」 (Ahnlab, 2017/10/17)

https://mjp.ahnlab.com/site/securitycenter/securitycenterboard/analysisReportView.do?seq=2363&curPage=

⇒ http://malware-log.hatenablog.com/entry/2017/10/17/000000_12

■2018年

◆マカフィー脅威レポート、ランサムウェアに続きモバイルマルウェアも急増 (ASCII.jp, 2018/01/17 17:00)

http://ascii.jp/elem/000/001/618/1618763/

⇒ http://malware-log.hatenablog.com/entry/2018/01/17/000000_9

◆「Lukitus」「Trickbot」「Emotet」「DragonFly」新たな脅威を生むランサムウエア (@DIME, 2018/01/22)

https://dime.jp/genre/501813/

⇒ http://malware-log.hatenablog.com/entry/2018/01/22/000000_1

◆自己拡散するマルウェア「Emotet」、企業や政府機関で感染拡大 (ITmedia, 2018/07/27 15:30)

http://www.itmedia.co.jp/enterprise/articles/1807/27/news104.html

⇒ http://malware-log.hatenablog.com/entry/2018/07/27/000000_4

◆マルウェア配信担う自己拡大型トロイの木馬に警戒 - 復旧に1億円超えも (Security NEXT, 2018/07/31)

http://www.security-next.com/096218

⇒ http://malware-log.hatenablog.com/entry/2018/07/31/000000_3

◆マルウェア「Emotet」に大きな変化、電子メールメッセージを大量収集 (ZDNet, 2018/11/07 06:30)

https://japan.zdnet.com/article/35128040/

⇒ http://malware-log.hatenablog.com/entry/2018/11/07/000000

◆バンキングマルウェア「Emotet」が国内で流行の兆し (ASCII.jp, 2018/12/26 12:00)

http://ascii.jp/elem/000/001/789/1789760/

⇒ http://malware-log.hatenablog.com/entry/2018/12/26/000000_6

◆自己拡散するバンキングマルウェアEmotetを国内で確認――キヤノンITSが11月のマルウェアレポートを公開 (EnterpriseZine, 2018/12/26 14:00)

https://enterprisezine.jp/article/detail/11570

⇒ http://malware-log.hatenablog.com/entry/2018/12/26/000000_8

■2019年

◇2019年1月

◆「Ryuk」ランサムウェア、北朝鮮ではなくロシアのハッカー集団が関与か (ZDNet, 2019/01/15 15:05)

https://japan.zdnet.com/article/35131251/

⇒ https://malware-log.hatenablog.com/entry/2019/01/15/000000

◇2019年4月

◆Emotet hijacks email conversation threads to insert links to malware (ZDNet, 2019/04/11 17:16)

https://www.zdnet.com/article/emotet-hijacks-email-conversation-threads-to-insert-links-to-malware/

⇒ http://malware-log.hatenablog.com/entry/2019/04/11/000000_6

◇2019年6月

◆マルウェアとボットネットの現状--現在はEmotetが圧倒的なシェア (ZDNet, 2019/06/06 06:30)

https://japan.zdnet.com/article/35137825/

⇒ https://malware-log.hatenablog.com/entry/2019/06/06/000000_3

◇2019年7月

◆ランサムウェアに屈した地方自治体がIT担当職員を解雇--フロリダ州レイク・シティ (ZDNet, 2019/07/02 11:20)

https://japan.zdnet.com/article/35139315/

⇒ https://malware-log.hatenablog.com/entry/2019/07/02/000000_1

◆大規模ボットネットが息を潜めてアップグレード、6月マルウェアランキング (マイナビニュース, 2019/07/11 10:55)

https://news.mynavi.jp/article/20190711-857435/

⇒ https://malware-log.hatenablog.com/entry/2019/07/11/000000_1

◇2019年9月

◆「EternalBlue」悪用した攻撃、2017年のWannaCry大規模感染時を上回る数で検出される (Internet Watch, 2019/09/20 14:12)

「Emotet」感染狙うばらまき型メールが拡散、一度活動休止するも進化し続けるマルウェア

https://internet.watch.impress.co.jp/docs/news/1208359.html

⇒ https://malware-log.hatenablog.com/entry/2019/09/20/000000

◇2019年10月

◆世界中で猛威を振るったEmotetウイルスが復活、再流行に注意 (日経XTECH, 2019/10/01 05:00)

https://tech.nikkeibp.co.jp/atcl/nxt/column/18/00598/073100031/

⇒ https://malware-log.hatenablog.com/entry/2019/10/01/000000_7

◆「Emotet」に感染させるばらまき型メールに注意、9月から拡散活動が再び活発化 (Internet Watch, 2019/10/17 19:17)

https://internet.watch.impress.co.jp/docs/news/1213360.html

⇒ https://malware-log.hatenablog.com/entry/2019/10/17/000000_1

◆マルウェア「Emotet」に注意、複数の公的機関がアドバイザリ公開 (マイナビニュース, 2019/10/29 09:04)

https://news.mynavi.jp/article/20191029-915623/

⇒ https://malware-log.hatenablog.com/entry/2019/10/29/000000_14

◇2019年11月

◆トロイの木馬「Emotet」が第1位 - 10月マルウェアランキング (マイナビニュース, 2019/11/14 07:17)

https://news.mynavi.jp/article/20191114-923038/

⇒ https://malware-log.hatenablog.com/entry/2019/11/14/000000

◆メール情報を盗むマルウエア「Emotet」の被害広がる - JPCERT/CC (マイナビニュース, 2019/11/27 18:02)

https://news.mynavi.jp/article/20191127-929497/

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000

◆最恐ウイルス、感染拡大 メアド盗んでなりすましメール (朝日新聞, 2019/11/27 17:59)

https://digital.asahi.com/articles/ASMCW54YWMCWULZU00F.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000_1

◆マルウェア「Emotet」の感染攻撃に注意喚起--基本的な防御策の徹底を (ZDNet, 2019/11/27 17:25)

https://japan.zdnet.com/article/35146030/

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000_2

◆10月は「Emotet」が急増 - 3カ月間の休止経て (Security NEXT, 2019/11/27)

http://www.security-next.com/110007

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000_3

◆いま急激に感染拡大している「Emotet」に注意! 国内被害が急増中 ―2019年10月 サイバーセキュリティニュース (マイナビニュース, 2019/11/29 13:00)

https://news.mynavi.jp/kikaku/20191129-security_frontline_v32/

⇒ https://malware-log.hatenablog.com/entry/2019/11/29/000000_2

◇2019年12月

◆マルウェア「Emotet」の感染被害が10月以降に急増、JPCERT/CCがFAQページを公開 (Internet Watch, 2019/12/03 15:41)

https://internet.watch.impress.co.jp/docs/news/1222143.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/03/000000_1

◆猛威を振るうEmotet……これは単なる「種まき」だ? 辻伸弘氏の危惧する近未来 (ITmedia, 2019/12/03 07:00)

https://www.itmedia.co.jp/enterprise/articles/1912/03/news029.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/03/000000_3

◆「賞与支払い届」装うスパムメールに注意 中身はマルウェア「Emotet」 パスワードなど流出の恐れ (ITmedia, 2019/12/12)

https://www.itmedia.co.jp/news/articles/1912/12/news109.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/12/000000_1

◆ランサムウェアの被害を拡大させるマルウェアの“運び屋”「Emotet」の脅威 (クラウドWatch, 2019/12/19 11:53)

https://cloud.watch.impress.co.jp/docs/news/1225418.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/19/000000_2

◆独都市などで「Emotet」感染との報道、ITネットワークのシャットダウン措置も (ZDNet, 2019/12/20 11:03)

https://japan.zdnet.com/article/35147142/

⇒ https://malware-log.hatenablog.com/entry/2019/12/20/000000_3

◆商習慣を悪用するマルウェア感染メール--年末年始も要注意 (ZDNet, 2019/12/20 15:19)

https://japan.zdnet.com/article/35147168/

⇒ https://malware-log.hatenablog.com/entry/2019/12/20/000000_4

◆マルウェア「Emotet」、添付ファイルからURLへ手口変更 (マイナビニュース, 2019/12/20 16:26)

https://news.mynavi.jp/article/20191220-942697/

⇒ https://malware-log.hatenablog.com/entry/2019/12/20/000000_5

◆ホリデーシーズンはクリスマスパーティー招待を装ったメールに注意 (ASCII.jp, 2019/12/24 18:15)

https://ascii.jp/elem/000/001/998/1998630/

⇒ https://malware-log.hatenablog.com/entry/2019/12/24/000000

◆Emotetマルウェアからランサムウェアの被害に--IBMが日本企業に警鐘 (ZDNet, 2019/12/24 15:35)

https://japan.zdnet.com/article/35147328/

⇒ https://malware-log.hatenablog.com/entry/2019/12/24/000000_1

◆ランサムウェアを連れて侵入─猛威を振るうマルウェア「Emotet」は邪悪な"運び屋"稼業 (IT Leaders, 2019/12/23)

https://it.impressbm.co.jp/articles/-/19047

⇒ https://malware-log.hatenablog.com/

◆「グレタ支援」を呼びかける詐欺メール、学生らを標的に拡散 (Fobes, 2019/12/27 11:30)

https://forbesjapan.com/articles/detail/31487

⇒ https://malware-log.hatenablog.com/entry/2019/12/27/000000_4

◆Emotetウイルスが5年ぶり猛威 (xTECH, 2019/12/27 07:00)

https://tech.nikkeibp.co.jp/atcl/nxt/mag/nnw/18/041800012/121900089/

⇒ https://malware-log.hatenablog.com/entry/2019/12/27/000000_7

■2020年

◇2020年1月

◆なりすましメールで感染拡大、Emotetウイルスの脅威 (日経xTECH, 2020/01/06 05:00)

https://tech.nikkeibp.co.jp/atcl/nxt/cpbook/18/00038/00001/

⇒ https://malware-log.hatenablog.com/entry/2020/01/06/000000_3

◆Wordファイルは危ないと心せよ 「便利な機能」がEmotetを呼ぶ (日経xTECH, 2020/01/09 07:00)

https://tech.nikkeibp.co.jp/atcl/nxt/mag/nc/18/052100113/122500020/

⇒ https://malware-log.hatenablog.com/entry/2020/01/09/000000_7

◆拡大する脅威「Emotet」への対策と2020年の脅威予測 (Enterprise Zine, 2020/01/10 08:00)

https://enterprisezine.jp/article/detail/12677

⇒ https://malware-log.hatenablog.com/entry/2020/01/10/000000_1

◆「Emotet」用いた標的型攻撃が増加 - 米政府が警鐘 (Security NEXT, 2020/01/24)

http://www.security-next.com/111741

⇒ https://malware-log.hatenablog.com/entry/2020/01/24/000000

◆国内で感染を広げる「Emotet」、昨年末には件名「賞与支払」などのメールで拡散 (Internet Watch, 2020/01/28 18:41)

https://internet.watch.impress.co.jp/docs/news/1231872.html

⇒ https://malware-log.hatenablog.com/entry/2020/01/28/000000_3

◆Emotet感染メールに「新型コロナウイルス」、流行便乗攻撃に警戒を (ZDNet, 2020/01/29 16:57)

https://japan.zdnet.com/article/35148659/

⇒ https://malware-log.hatenablog.com/entry/2020/01/29/000000

◇2020年2月

◆マルウェア「Emotet」の国内感染、少なくとも3200組織に (ZDNet, 2020/02/07 18:04)

https://japan.zdnet.com/article/35149139/

⇒ https://malware-log.hatenablog.com/entry/2020/02/07/000000_1

◆「Emotet」攻撃者の日本語レベルが向上--NRIセキュアが最新動向を解説 (ZDNet, 2020/02/07 14:22)

https://japan.zdnet.com/article/35149126/

⇒ https://malware-log.hatenablog.com/entry/2020/02/07/000000_2

◆話題に乗じ、知人を装う「Emotet」急増中 今後は人事異動、東京五輪・パラリンピックに便乗か (ITmedia, 2020/02/17 07:00)

https://www.itmedia.co.jp/news/articles/2002/17/news040.html

⇒ https://malware-log.hatenablog.com/entry/2020/02/17/000000

◇2020年7月

◆Emotet spam trojan surges back to life after 5 months of silence (BleepingComputer, 2020/07/17 15:23)

[Emotetスパムトロイの木馬は5ヶ月の沈黙の後に復活しました。]

https://www.bleepingcompu[]ter.com/news/security/emotet-spam-trojan-surges-back-to-life-after-5-months-of-silence/

⇒ https://malware-log.hatenablog.com/entry/2020/07/17/000000_4

◆Emotetが5カ月ぶりに攻撃再開 (Proofpoint, 2020/07/17 15:18)

https://www.proofpoint.com/jp/blog/security-briefs/emotet-returns-after-five-month-hiatus

⇒ https://malware-log.hatenablog.com/entry/2020/07/17/000000_13

◆Emotetが5ヶ月ぶりに活動を再開。日本でも感染端末からのメール送信が確認される。 (Yahoo!, 2020/07/20)

https://news.yahoo.co.jp/byline/ohmototakashi/20200720-00188943/

⇒ https://malware-log.hatenablog.com/entry/2020/07/20/000000

◆マルウエア Emotet の感染に繋がるメールの配布活動の再開について (JPCERT/CC, 2020/07/20)

https://www.jpcert.or.jp/newsflash/2020072001.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/20/000000_1

◆マルウェア「Emotet」が活動再開、感染に繋がる不審なメールが出回る (Internet Watch, 2020/07/20 16:39)

情報窃取機能やスパム拡散機能などあり

https://internet.watch.impress.co.jp/docs/news/1266529.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/20/000000_2

◆5カ月ぶりに「Emotet」が活動再開 - 感染拡大に警戒を (Security NEXT, 2020/07/20)

http://www.security-next.com/116796

⇒ https://malware-log.hatenablog.com/entry/2020/07/20/000000_3

◆Emotet is back and installing TrickBot trojan, researcher warns (Computing, 2020/07/21)

[Emotetが戻ってきてTrickBotのトロイの木馬をインストール、研究者が警告]The latest Emotet spam campaign is targeting people in the UK and the US

https://www.computing.co.uk/news/4018024/emotet-installing-trickbot-trojan-researcher-warns

⇒ https://malware-log.hatenablog.com/entry/2020/07/21/000000_2

◆ウェブサイトに仕込まれたマルウェアを何者かが無害なGIFアニメに置き換えていることが判明 (Gigazine, 2020/07/27 12:17)

https://gigazine.net/news/20200727-emotet-botnet-gif/

⇒ https://malware-log.hatenablog.com/entry/2020/07/27/000000_1

◆マルウェア「Emotet」の感染攻撃が再拡大--警戒呼び掛け (ZDNet, 2020/07/29 16:52)

https://japan.zdnet.com/article/35157406/

⇒ https://malware-log.hatenablog.com/entry/2020/07/29/000000

◆自分は大丈夫と思っている人ほど引っ掛かる、“最凶”マルウェア「Emotet」 (Internet Watch, 2020/07/31 06:00)

https://internet.watch.impress.co.jp/docs/column/dlis/1267504.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/31/000000_3

◆活動再開のEmotet、2月以前に窃取したメール情報を悪用するケースも (Security NEXT, 2020/07/31)

http://www.security-next.com/117118

⇒ https://malware-log.hatenablog.com/entry/2020/07/31/000000_4

◇2020年8月

◆「Emotet」が返り咲き - 7月マルウェアランキング (マイナビニュース, 2020/08/11 16:34)

https://news.mynavi.jp/article/20200811-1212387/

⇒ https://malware-log.hatenablog.com/entry/2020/08/11/000000_2

◆新たなランサムウェアProLockと活動を再開したEmotet (サイバーセキュリティ総研, 2020/08/23)

https://cybersecurity-info.com/column/%E6%96%B0%E3%81%9F%E3%81%AA%E3%83%A9%E3%83%B3%E3%82%B5%E3%83%A0%E3%82%A6%E3%82%A7%E3%82%A2prolock%E3%81%A8%E6%B4%BB%E5%8B%95%E3%82%92%E5%86%8D%E9%96%8B%E3%81%97%E3%81%9Femotet/

⇒ https://malware-log.hatenablog.com/entry/2020/08/23/000000_2

◆TA542 Returns With Emotet: What's Different Now (DarkReading, 2020/08/28 13:05)

[TA542はEmotetで復活。今回、何が違うのか]Researchers report the TA542 threat group has made code changes to its malware and started targeting new locations with Emotet.

[研究者の報告によると、TA542脅威グループはマルウェアのコードを変更し、Emotetを使って新しい場所をターゲットにし始めました]https://www.darkreading.com/threat-intelligence/ta542-returns-with-emotet-whats-different-now/d/d-id/1338785

⇒ https://malware-log.hatenablog.com/entry/2020/08/28/000000_5

◆TA542 Returns With Emotet: What's Different Now (DarkReading, 2020/08/28 13:05)

[TA542はEmotetで復活。今回、何が違うのか]Researchers report the TA542 threat group has made code changes to its malware and started targeting new locations with Emotet.

[研究者の報告によると、TA542脅威グループはマルウェアのコードを変更し、Emotetを使って新しい場所をターゲットにし始めました]https://www.darkreading.com/threat-intelligence/ta542-returns-with-emotet-whats-different-now/d/d-id/1338785

⇒ https://malware-log.hatenablog.com/entry/2020/08/28/000000_5

◆Emotet malware's new 'Red Dawn' attachment is just as dangerous (BleepingComputer, 2020/08/29 13:34)

[Emotetetマルウェアの新しい「Red Dawn」の添付ファイルは、危険なのと同じように]

https://www.bleepingcomputer.com/news/security/emotet-malwares-new-red-dawn-attachment-is-just-as-dangerous/

⇒ https://malware-log.hatenablog.com/entry/2020/08/29/000000_1

◇2020年9月

◆Epic Fail: Emotet malware uses fake ‘Windows 10 Mobile’ attachments (BleepingComputer, 2020/09/02 12:48)

[Epic Fail:Emotetマルウェアが偽の「Windows 10 Mobile」添付ファイルを使用]

https://www.bleepingcomputer.com/news/security/epic-fail-emotet-malware-uses-fake-windows-10-mobile-attachments/

⇒ https://malware-log.hatenablog.com/entry/2020/09/02/000000_2

◆Emotetが「感染爆発」の兆し、トレンドマイクロかたる悪質な引っかけの手口 (日経XTECH, 2020/09/03)

https://xtech.nikkei.com/atcl/nxt/column/18/00001/04541/

⇒ https://malware-log.hatenablog.com/entry/2020/09/03/000000_1

◆マルウェア「Emotet」の攻撃拡大--新手法も確認 (ZDNet, 2020/09/04 15:22)

https://japan.zdnet.com/article/35159169/

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000

◆マルウェア「Emotet」9月に入って急拡大 手口はさらに巧妙に (ITmedia, 2020/09/04 17:04)

https://www.itmedia.co.jp/news/articles/2009/04/news126.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_2

◆JPCERT/CCが注意喚起 マルウェア「Emotet」の新たな手口とは (ITmedia, 2020/09/07 07:00)

https://www.itmedia.co.jp/enterprise/articles/2009/07/news043.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/07/000000_1

◆マルウェア「Emotet」の新たな攻撃手法を確認、パスワード付きZIPファイルで検出回避 (Internet Watch, 2020/09/08 19:14)

https://internet.watch.impress.co.jp/docs/news/1275519.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/08/000000_1

◆「Emotet」日本への攻撃メール配信量が急増、ラックが注意喚起 (ITmedia, 2020/09/09 07:00)

https://www.itmedia.co.jp/enterprise/articles/2009/09/news039.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/09/000000_4

◆Emotetの猛威再び、攻撃メールを見破るポイントは差出人や署名にあり (日経XTECH, 2020/09/11)

https://xtech.nikkei.com/atcl/nxt/column/18/00001/04576/

⇒ https://malware-log.hatenablog.com/entry/2020/09/11/000000_6

◆日本やニュージーランドなどのセキュリティ機関がマルウェア「Emotet」の急増を警告! (Techable, 2020/09/11)

https://techable.jp/archives/137120

⇒ https://malware-log.hatenablog.com/entry/2020/09/11/000000_13

◆再度活性化した「Emotet」の解析情報を公開 (Excite News, 2020/09/17)

https://www.excite.co.jp/news/article/Dprp_41397/

⇒ https://malware-log.hatenablog.com/entry/2020/09/17/000000_3

◆知り合いや取引先を装った巧妙な偽メール「Emotet」の被害急増 (NHK, 2020/09/18 05:23)

https://www3.nhk.or.jp/news/html/20200918/k10012624041000.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/18/000000_2

◆イエラエ、Emotetなどのマルウエアを動的に検知するサービスを提供開始 (日経XTECH, 2020/09/30)

https://active.nikkeibp.co.jp/atcl/act/19/00012/093000332/

⇒ https://malware-log.hatenablog.com/entry/2020/09/30/000000_7

◇2020年10月

◆Emotet malware takes part in the 2020 U.S. elections (BleepingComputer, 2020/10/02 10:46)

[Emotet マルウェアが2020年の米選挙に参加]

https://www.bleepingcomputer.com/news/security/emotet-malware-takes-part-in-the-2020-us-elections/

⇒ https://malware-log.hatenablog.com/entry/2020/10/02/000000_2

◆CISA: Emotet increasing attacks on US state, local governments (BleepingComputer, 2020/10/06 14:27)

https://www.bleepingcomputer.com/news/security/cisa-emotet-increasing-attacks-on-us-state-local-governments/

⇒ https://malware-log.hatenablog.com/entry/2020/10/06/000000

◆マルウェア「Emotet」の攻撃急増、米CISAも警告 (ZDNet, 2020/10/08 14:20)

https://japan.zdnet.com/article/35160661/

⇒ https://malware-log.hatenablog.com/entry/2020/10/08/000000_1

◆「Emotet」対策でパスワード付きzip添付ファイルのブロックを推奨 - 米政府 (Security NEXT, 2020/10/08)

https://www.security-next.com/119360

⇒ https://malware-log.hatenablog.com/entry/2020/10/08/000000_2

◆TrickBot botnet targeted in takedown operations, little impact seen (BleepingComputer, 2020/10/12 07:00)

https://www.bleepingcomputer.com/news/security/trickbot-botnet-targeted-in-takedown-operations-little-impact-seen/

⇒ https://malware-log.hatenablog.com/entry/2020/10/12/000000_2

◆進化を続けるマルウェア「Emotet」 怪しく見えないメールも警戒を (ITmedia, 2020/10/15 08:10)

https://www.itmedia.co.jp/news/articles/2010/15/news058.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/15/000000

◆マルウェア「Emotet」が「Office」アップデートを装う新たな手口 (ZDNet, 2020/10/16 12:06)

https://japan.zdnet.com/article/35161046/

⇒ https://malware-log.hatenablog.com/entry/2020/10/16/000000

◆マルウェア「Emotet」Officeファイルアップデートと偽る新たな手口 各国セキュリティベンダー注意喚起 (サイバーセキュリティ総研, 2020/10/19)

https://cybersecurity-info.com/news/emotet-office-update-new-method/

⇒ https://malware-log.hatenablog.com/entry/2020/10/19/000000_7

◆Emotet、Windows Update装いマルウェアをインストールさせる新手口 (マイナビニュース, 2020/10/20 21:36)

https://news.mynavi.jp/article/20201020-1427489/

⇒ https://malware-log.hatenablog.com/entry/2020/10/20/000000_3

◆その返信メールはウイルスかも、3200社が被害に遭った恐怖の「Emotet」とは (日経XTECH, 2020/10/20)

https://active.nikkeibp.co.jp/atcl/wp/b/20/10/13/00925/

⇒ https://malware-log.hatenablog.com/entry/2020/10/20/000000_4

◆日本でもマルウェア「Emotet」のバラマキ攻撃拡大 (ZDNet, 2020/10/21 12:30)

https://japan.zdnet.com/article/35161256/

⇒ https://malware-log.hatenablog.com/entry/2020/10/21/000000

◆Emotet malware now wants you to upgrade Microsoft Word (BleepingComputer, 2020/10/24)

[Emotetマルウェアは今、Microsoft Wordをアップグレードすることを望んでいる]

https://www.bleepingcomputer.com/news/security/emotet-malware-now-wants-you-to-upgrade-microsoft-word/

⇒ https://malware-log.hatenablog.com/entry/2020/10/24/000000_1

◆大量スパム配信から「Emotet」に攻撃トレンドがシフト - OS非標準のzip暗号化で検知回避か (Security NEXT, 2020/10/26)

https://www.security-next.com/119979

⇒ https://malware-log.hatenablog.com/entry/2020/10/26/000000

◆「Emotet」感染、「ひらまつオンライン」お食事券申込者メール情報流出 (NetSecurity, 202010:28 08:00)

https://scan.netsecurity.ne.jp/article/2020/10/28/44740.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/28/000000_1

◇2020年12月

◆Emotet感染狙ったメールが再び活発に 感染時の影響範囲と対策は (ITmedia, 2020/12/24)

https://www.itmedia.co.jp/enterprise/articles/2012/24/news052.html

⇒ https://malware-log.hatenablog.com/entry/2020/12/24/000000

◆IPA、Emotetの年末時期に合わせた攻撃の再開について注意喚起 (Security Insight, 2020/12/24 11:00)

https://securityinsight.jp/news/13-inbrief/4499-201224-3

⇒ https://malware-log.hatenablog.com/entry/2020/12/24/000000_1

◆活動再開「Emotet」、1000社以上で観測 - 発見遅らせる機能強化も (SecurityNEXT, 2020/12/25)

https://www.security-next.com/122054

⇒ https://malware-log.hatenablog.com/entry/2020/12/25/000000_2

◆Emotet malware hits Lithuania's National Public Health Center (BleepingComputer, 2020/12/30 11:02)

https://www.bleepingcomputer.com/news/security/emotet-malware-hits-lithuanias-national-public-health-center/

⇒ https://malware-log.hatenablog.com/entry/2020/12/30/000000_2

■2021年

◇2021年01月

◆「Emotet」相談、引き続き高い水準 - 偽脅迫メールは増加 (ニュース, 2021/01/20)

https://www.security-next.com/122623

⇒ https://malware-log.hatenablog.com/entry/2021/01/20/000000_4

◆Emotet botnet disrupted after global takedown operation (BleepingComputer, 2021/01/27 07:57)

https://www.bleepingcomputer.com/news/security/emotet-botnet-disrupted-after-global-takedown-operation/

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000_4

◆Emotet: The world's most dangerous malware botnet was just disrupted by a major police operation (ZDNet, 2021/01/27 12:07)

[エモテット 世界で最も危険なマルウェアボットネットは、大規模な警察の操作によって中断されたばかりだった]Europol and FBI among agencies that have taken control of the botnet infrastructure used by cyber criminals behind some of the most prolific malware and ransomware attacks.

[ユーロポールとFBIは、最も多作なマルウェアやランサムウェア攻撃の背後にあるサイバー犯罪者が使用するボットネットのインフラストラクチャを制御している機関の一つです]https://www.zdnet.com/article/emotet-worlds-most-dangerous-malware-botnet-disrupted-by-international-police-operation/

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000_1

◆Europol: Emotet malware will uninstall itself on March 25th (BleepingComputer, 2021/01/27 14:56)

[Europol:Emotetマルウェアは3月25日に自分自身をアンインストールします]法執行機関は、2021年3月25日にマルウェアをアンインストールする

「Emotet」モジュールを感染したデバイスに配布を開始しましたhttps://www.bleepingcomputer.com/news/security/europol-emotet-malware-will-uninstall-itself-on-march-25th/

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000_3

◆Emotet botnet taken down by international police swoop (BBC, 2021/01/28)

[Emotetボットネットは、国際的な警察の大規模な捜索によって破壊されました]

https://www.bbc.com/news/technology-55826258

⇒ https://malware-log.hatenablog.com/entry/2021/01/28/000000_2

◆サイバー攻撃「エモテット」のネットワークを制圧 (日経新聞, 2021/01/30)

国際捜査

https://www.nikkei.com/article/DGKKZO68679930Z20C21A1FF8000/

⇒ https://malware-log.hatenablog.com/entry/2021/01/30/000000

◆ユーロポールが制御下に置いた世界一危険なマルウェア「Emotet」とは (朝日新聞, 2021/01/31)

https://smbiz.asahi.com/article/14150054

⇒ https://malware-log.hatenablog.com/entry/2021/01/31/000000

◇2021年2月

◆Emotet ボットネットのテイクダウン、無害化の仕組みをトレンドマイクロが解説 (Excite ニュース, 2021/02/04 08:05)

https://www.excite.co.jp/news/article/Scannetsecurity_45150/

⇒ https://malware-log.hatenablog.com/entry/2021/02/04/000000

◆2020年の緊急対応支援、3割強が「Emotet」 - ラック (Security NEXT, 2021/02/08)

https://www.security-next.com/123134

⇒ https://malware-log.hatenablog.com/entry/2021/02/08/000000_3

◆コンピューターウイルス「Emotet」被害拡大防止へ注意喚起 (NHK, 2021/02/19 12:01)

海外の捜査当局から提供された情報をもとにウイルスに感染したとされる国内のおよそ2万6000件のIPアドレスなどをインターネットの接続業者に提供し、接続業者が利用者を特定して注意を呼びかけることにしている

https://www3.nhk.or.jp/news/html/20210219/k10012875871000.html

⇒ https://malware-log.hatenablog.com/entry/2021/02/19/000000_1

◆政府、ISP経由で国内Emotet感染者に注意喚起 (Security NEXT, 2021/02/19)

https://www.security-next.com/123488

⇒ https://malware-log.hatenablog.com/entry/2021/02/19/000000_2

◆マルウェア「Emotet」の国内感染は推定約500台--駆除活動が本格化 (ZDNet, 2021/02/22 14:50)

https://japan.zdnet.com/article/35166831/

⇒ https://malware-log.hatenablog.com/entry/2021/02/22/000000

◇2021年4月

◆Have I Been PwnedでEmotetの被害者か調査可能に、FBIデータ提供 (マイナビニュース, 2021/04/29 14:07)

https://news.mynavi.jp/article/20210429-1881404/

⇒ https://malware-log.hatenablog.com/entry/2021/04/29/000000

◆2021年1Qの標的型攻撃メール報告は13件 - 「Emotet」関連報告は収束へ (Security NEXT, 2021/04/30)

https://www.security-next.com/125746

⇒ https://malware-log.hatenablog.com/entry/2021/04/30/000000_3

【ブログ】

■2014年

◆New Banking Malware Uses Network Sniffing for Data Theft (Trendmicro, 2014/06/27 08:47)

https://blog.trendmicro.com/trendlabs-security-intelligence/new-banking-malware-uses-network-sniffing-for-data-theft/

⇒ https://malware-log.hatenablog.com/entry/2014/06/27/000000_4

◆オンライン銀行詐欺ツールを新しく確認 ネットワークを傍受して情報を窃取 (Trendmicro, 2014/06/30)

https://blog.trendmicro.co.jp/archives/9369

⇒ https://malware-log.hatenablog.com/entry/2014/06/30/000000_1

■2015年

◆The Banking Trojan Emotet: Detailed Analysis (Kaspersky, 2015/04/09 14:00)

https://securelist.com/the-banking-trojan-emotet-detailed-analysis/69560/

⇒ https://malware-log.hatenablog.com/entry/2015/04/09/000000

■2017年

◆「EMOTET」を再び確認、今回は北米を中心に拡散し標的産業も拡大 (Trendmicro, 2017/09/15)

https://blog.trendmicro.co.jp/archives/15901

⇒ http://malware-log.hatenablog.com/entry/2017/09/15/000000_5

◆Emotet beutet Outlook aus (GData, 2017/10/12)

https://www.gdata.de/blog/2017/10/30110-emotet-beutet-outlook-aus

⇒ https://malware-log.hatenablog.com/entry/2017/10/12/000000_16

◆「EMOTET」の新亜種を確認。Windows APIを悪用してサンドボックス検出と解析を回避 (Trendmicro, 2017/11/27)

https://blog.trendmicro.co.jp/archives/16492

⇒ http://malware-log.hatenablog.com/entry/2017/11/27/000000_1

■2018年

◆Meet CrowdStrike’s Adversary of the Month for February: MUMMY SPIDER (CrowdStrike, 2018/02/08)

https://www.crowdstrike.com/blog/meet-crowdstrikes-adversary-of-the-month-for-february-mummy-spider/

⇒ https://malware-log.hatenablog.com/entry/2018/02/08/000000_3

◆Malware analysis: decoding Emotet, part 1 (MalwareBytes, 2018/05/25)

https://blog.malwarebytes.com/threat-analysis/2018/05/malware-analysis-decoding-emotet-part-1/

⇒ https://malware-log.hatenablog.com/entry/2018/05/25/000000_9

◆Malware analysis: decoding Emotet, part 2 (MalwareBytes, 2018/06/08)

https://blog.malwarebytes.com/threat-analysis/2018/06/malware-analysis-decoding-emotet-part-2/

⇒ https://malware-log.hatenablog.com/entry/2018/06/08/000000_12

◆検体解析:2018-07-02-Emotet-malware-binary-1-of-2.exe (satodaNote, 2018/07/02)

https://soji256.hatenablog.jp/entry/2018/07/08/121048

⇒ https://malware-log.hatenablog.com/entry/2018/07/02/000000_7

◆検体解析:2018-07-02-Emotet-malware-binary-2-of-2.exe (setodaNote, 2018/07/17)

https://soji256.hatenablog.jp/entry/2018/07/17/002221

⇒ https://malware-log.hatenablog.com/entry/2018/07/17/000000_9

◆Malware Team Up: Malspam Pushing Emotet + Trickbot (Paloalto, 2018/07/18 05:00)

https://researchcenter.paloaltonetworks.com/2018/07/unit42-malware-team-malspam-pushing-emotet-trickbot/

⇒ http://malware-log.hatenablog.com/entry/2018/07/18/000000

◆マルウェアの共闘: EmotetとTrickbotをプッシュするマルスパム (Paloalto, 2018/07/18 05:00)

https://www.paloaltonetworks.jp/company/in-the-news/2018/unit42-malware-team-malspam-pushing-emotet-trickbot

⇒ http://malware-log.hatenablog.com/entry/2018/07/18/000000_4

◆Emotet が進化: オンラインバンキングを狙うトロイの木馬から、マルウェアの流通へ (Symantec, 2018/07/23)

https://www.symantec.com/connect/blogs/emotet

⇒ http://malware-log.hatenablog.com/entry/2018/07/23/000000_5

◆Analysis of the latest Emotet propagation campaign (Welivesecurity, 2018/12/28 13:01)

https://www.welivesecurity.com/2018/12/28/analysis-latest-emotet-propagation-campaign/

⇒ http://malware-log.hatenablog.com/entry/2018/12/28/000000_9

■2019年

◇2019年1月

◆Emotet Malware Gets More Aggressive (Darkreading, 2019/01/03 18:05)

https://www.darkreading.com/attacks-breaches/emotet-malware-gets-more-aggressive-/d/d-id/1333584

⇒ http://malware-log.hatenablog.com/entry/2019/01/03/000000_1

◆Emotet infections and follow-up malware (SANS ISC InfoSec Forums, 2019/01/16)

https://isc.sans.edu/forums/diary/Emotet+infections+and+followup+malware/24532/

⇒ http://malware-log.hatenablog.com/entry/2019/01/16/000000

◇2019年5月

◆「Emotet」が新しい検出回避手法を追加 (Trendmicro, 2019/05/14)

https://blog.trendmicro.co.jp/archives/21189

⇒ https://malware-log.hatenablog.com/entry/2019/05/14/000000_4

◆Threat Actor Profile: TA542, From Banker to Malware Distribution Service (HackerNews, 2019/05/15)

https://hackernews.blog/2019/05/15/threat-actor-profile-ta542-from-banker-to-malware-distribution-service/

⇒ https://malware-log.hatenablog.com/entry/2019/05/15/000000_19

◆Proofpoint Q1 2019 Threat Report: Emotet carries the quarter with consistent high-volume campaigns (Proofpoint, 2019/05/28)

https://www.proofpoint.com/us/threat-insight/post/proofpoint-q1-2019-threat-report-emotet-carries-quarter-consistent-high-volume

⇒ https://malware-log.hatenablog.com/entry/2019/05/28/000000_8

◇2019年6月

◆3つの脅威:EmotetによるTrickBotの展開とTrickBotによるデータの窃取およびRyukの拡散 (CyberReason, 2019/06/25)

https://www.cybereason.co.jp/blog/cyberattack/3613/

⇒ https://malware-log.hatenablog.com/entry/2019/06/25/000000_7

◆June 2019’s Most Wanted Malware: Emotet Takes a Break, but Possibly Not for Long (Check Point, 2019/07/09)

https://blog.checkpoint.com/2019/07/09/june-2019s-most-wanted-malware-emotet-crypto-malware-mining-xmrig/

⇒ https://malware-log.hatenablog.com/entry/2019/07/09/000000_6

◇2019年9月

◆Emotet is back after a summer break (Talos(CISCO), 2019/09/17)

https://blog.talosintelligence.com/2019/09/emotet-is-back-after-summer-break.html

⇒ https://malware-log.hatenablog.com/entry/2019/09/17/000000_5

◇2019年11月

◆New Emotet Report Details Threats From One of the World’s Most Successful Malware Operations (Fortinet, 2019/11/13)

https://www.fortinet.com/blog/threat-research/emotet-playbook-banking-trojan.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/13/000000_1

◆Emotetの注意喚起に活用できそうなリンク集をまとめてみた (piyolog, 2019/11/28)

https://piyolog.hatenadiary.jp/entry/2019/11/28/084852

⇒ https://malware-log.hatenablog.com/entry/2015/04/09/000000_1

◇2019年12月

◆マルウエアEmotetへの対応FAQ (JPCERT/CC, 2019/12/02)

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/02/000000_1

■2020年

◇2020年2月

◆Emotet Evolves With New Wi-Fi Spreader (Binary Defense, 2020/02/07)

https://www.binarydefense.com/emotet-evolves-with-new-wi-fi-spreader/

⇒ https://malware-log.hatenablog.com/entry/2020/02/07/000000_3

◇2020年7月

◆It’s baaaack: Public cyber enemy Emotet has returned (MalwareBytes, 2020/07/17)

https://blog.malwarebytes.com/trojans/2020/07/long-dreaded-emotet-has-returned/

⇒ https://malware-log.hatenablog.com/entry/2020/07/17/000000_5

◇2020年8月

◆A Comprehensive Look at Emotet’s Summer 2020 Return (Proofpoint, 2020/08/28)

[エモテットの2020年夏の復帰を総合的に見てみる]

https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-summer-2020-return

⇒ https://malware-log.hatenablog.com/entry/2020/08/28/000000_6

◆A Comprehensive Look at Emotet’s Summer 2020 Return (Proofpoint, 2020/08/28)

[エモテットの2020年夏の復帰を総合的に見てみる]

https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-summer-2020-return

⇒ https://malware-log.hatenablog.com/entry/2020/08/28/000000_6

◆Emotet Switches to ‘Red Dawn’ Template in Weaponized Word Documents (Tripwire, 2020/08/31)

https://www.tripwire.com/state-of-security/security-data-protection/emotet-switches-to-red-dawn-template-in-weaponized-word-documents/

⇒ https://malware-log.hatenablog.com/entry/2020/08/31/000000_3

◇2020年9月

◆次なる攻撃キャンペーンに向け着々と準備が進められる「Emotet」 (CyberReason, 2020/09/01)

https://www.cybereason.co.jp/blog/cyberattack/5182/

⇒ https://malware-log.hatenablog.com/entry/2020/09/01/000000

◆「EMOTET」がトレンドマイクロのアンケートメールを偽装 (Trendmicro, 2020/09/04)

https://blog.trendmicro.co.jp/archives/26049

https://blog.trendmicro.co.jp/wp-content/uploads/2020/09/IoC1.pdf

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_6

◆Emotetのメール攻撃手法「スレッドハイジャック」のケーススタディ (UNIT 42(Palpalto), 2020/09/23)

https://unit42.paloaltonetworks.jp/emotet-thread-hijacking/

⇒ https://malware-log.hatenablog.com/entry/2020/09/23/000000_4

【公開情報】

■2017年

◆Analysis of Emotet v4 (CERT.PL, 2017/05/24)

https://www.cert.pl/en/news/single/analysis-of-emotet-v4/

⇒ https://malware-log.hatenablog.com/entry/2017/05/24/000000_9

■2018年

◆Alert (TA18-201A) Emotet Malware (US-CERT, 2018/07/20)

https://www.us-cert.gov/ncas/alerts/TA18-201A

⇒ http://malware-log.hatenablog.com/entry/2018/07/20/000000_7

◆流行マルウェア「EMOTET」の内部構造を紐解く (MBSD, 2018/12/25)

https://www.mbsd.jp/blog/20181225_2.html

⇒ http://malware-log.hatenablog.com/entry/2018/12/25/000000_1

■2019年

◇2019年10月

◆Advisory 2019-131: Emotet malware campaign (ACSC, 2019/10/24)

https://www.cyber.gov.au/threats/advisory-2019-131-emotet-malware-campaign

⇒ https://malware-log.hatenablog.com/entry/2019/10/24/000000_5

◆ACSC Releases Advisory on Emotet Malware Campaign (CISA, 2019/10/29)

https://www.us-cert.gov/ncas/current-activity/2019/10/25/acsc-releases-advisory-emotet-malware-campaign

⇒ https://malware-log.hatenablog.com/entry/2019/10/29/000000_15

◇2019年11月

◆マルウエア Emotet の感染に関する注意喚起 (JPCERT/CC, 2019/11/27)

https://www.jpcert.or.jp/at/2019/at190044.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/27/000000_4

◇2019年12月

◆「Emotet」と呼ばれるウイルスへの感染を狙うメールについて (IPA, 2019/12/02)

https://www.ipa.go.jp/security/announce/20191202.html

⇒ https://malware-log.hatenablog.com/entry/2019/08/02/000000_10

■2020年

◇2020年07月

◆マルウエア Emotet の感染に繋がるメールの配布活動の再開について (追加情報) (JPCERT/CC, 2020/07/29)

https://www.jpcert.or.jp/newsflash/2020072001.html

⇒ https://malware-log.hatenablog.com/entry/2020/07/29/000000_1

◇2020年09月

◆不正URLへのアクセス、不正メールの受信 (DigetalArts, 2020/09/02)

https://www.daj.jp/bs/d-alert/bref/?bid=93&year=2020&month=9

⇒ https://malware-log.hatenablog.com/entry/2020/09/02/000000_6

◆最恐のマルウェア“Emotet”を徹底解剖。特徴と今必要な対策を解説します。 (LanScope, 2020/09/03)

https://www.lanscope.jp/trend/16983/

⇒ https://malware-log.hatenablog.com/entry/2020/09/03/000000_3

◆マルウェア Emotet の感染拡大および新たな攻撃手法について (JPCERT/CC, 2020/09/04)

https://www.jpcert.or.jp/newsflash/2020090401.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_10

◇2020年10月

◆弊社を装った不審メールと個人情報等の流出の可能性に関するお詫びとお知らせ (京セラ, 2020/10/16)

https://www.kyocera.co.jp/information/2020/1001_alpf.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/16/000000_7

■2021年

◇2021年01月

◆WORLD’S MOST DANGEROUS MALWARE EMOTET DISRUPTED THROUGH GLOBAL ACTION (Europol, 2021/01/27)

https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

⇒ https://malware-log.hatenablog.com/entry/2021/01/27/000000

【インシデント情報】

■2019年

◇2019年5月

◆患者情報など3700人流出疑い 多摩北部医療センター 医師に不正アクセス (産経新聞, 2019/05/20 19:25)

https://www.sankei.com/affairs/news/190520/afr1905200034-n1.html

⇒ https://malware-log.hatenablog.com/entry/2019/05/20/000000_3

◇2019年6月

◆感染は「Emotet」亜種、メール経由で - 多摩北部医療センター (Security NEXT, 2019/06/28)

http://www.security-next.com/105572

⇒ https://malware-log.hatenablog.com/entry/2019/06/28/000000_12

◇2019年10月

◆5月発生の不正アクセスで流出したメールアドレスへの攻撃を再び確認(多摩北部医療センター) (NetSecurity, 2019/10/15 09:15)

https://scan.netsecurity.ne.jp/article/2019/10/15/43077.html

⇒ https://malware-log.hatenablog.com/entry/2019/10/15/000000_7

◇2019年11月

◆フィリピン子会社のPCがEMOTETに感染、アドレス帳が窃取被害(双葉電子工業) (NetSecurity, 2019/11/18 06:00)

https://scan.netsecurity.ne.jp/article/2019/11/18/43244.html

⇒ https://malware-log.hatenablog.com/entry/2019/11/18/000000

◇2019年12月

◆業務用PCが「Emotet」に感染、不正メールの送信を確認(サンウェル) (NetSecurity, 2019/12/09 08:00)

https://scan.netsecurity.ne.jp/article/2019/12/09/43349.html

⇒ https://malware-log.hatenablog.com/entry/2019/12/09/000000_7

◆NTT ⻄日本グループ会社社員を装った不審なメール(なりすましメール)に関するお詫びと注意喚起について (NTT西, 2019/12/12)

https://www.ntt-west.co.jp/newscms/attention/9119/20191212_2245.pdf

⇒ https://malware-log.hatenablog.com/entry/2019/12/12/000000_6

◆NTT西で「Emotet」感染、なりすましメールが送信 (Security NEXT, 2019/12/16)

http://www.security-next.com/110726

⇒ https://malware-log.hatenablog.com/entry/2019/12/16/000000

◆「Emotet」感染、なりすましメールに注意喚起 - 群馬中央病院 (Security NEXT, 2019/12/17)

http://www.security-next.com/110707

⇒ https://malware-log.hatenablog.com/entry/2019/12/17/000000

◆独都市などで「Emotet」感染との報道、ITネットワークのシャットダウン措置も (ZDNet, 2019/12/20 11:03)

https://japan.zdnet.com/article/35147142/

⇒ https://malware-log.hatenablog.com/entry/2019/12/20/000000_3

◆不正メールに関するお詫びとお知らせ (軽金属製品協会, 2019/12/24)

http://www.apajapan.org/APA2/pfd-files/info/top191224.pdf

⇒ https://malware-log.hatenablog.com/entry/2019/12/24/000000_18

◇2020年1月

◆Emotet感染、なりすましメールが送信 - 軽金属製品協会 (Security NEXT, 2020/01/06)

http://www.security-next.com/111205

⇒ https://malware-log.hatenablog.com/entry/2020/01/06/000000_7

◆「Emotet」感染でなりすましメール送信 - 岐阜新聞社 (Security NEXT, 2020/01/22)

http://www.security-next.com/111681

⇒ https://malware-log.hatenablog.com/entry/2020/01/22/000000_8

◆山城南保健所かたる新型コロナウイルスめぐる迷惑メールの確認相次ぐ (産経新聞, 2020/01/30)

https://www.sankei.com/life/news/200130/lif2001300041-n1.html

⇒ https://malware-log.hatenablog.com/entry/2020/01/30/000000_4

◆新型コロナウイルスめぐり偽メール出回る ウイルス拡散目的か、京都府保健所発信のメール悪用 (京都新聞, 2020/01/30 11:25)

https://www.kyoto-np.co.jp/articles/-/148269

⇒ https://malware-log.hatenablog.com/entry/2020/01/30/000000_5

◆Emotetがコロナウイルスを使って日本を狙う (Proofpoint, 2020/01/31)

https://www.proofpoint.com/jp/corporate-blog/post/emotet-leverages-coronavirus-and-greta-thunberg-again-while-coronavirus-threats

⇒ https://malware-log.hatenablog.com/entry/2020/01/31/000000_6

◇2020年2月

◆当社パソコンからの個人情報のデータ流失に関するお詫びとお知らせ (川本製作所, 2020/02/03)

https://www.kawamoto.co.jp/news/index.php?id=62

⇒ https://malware-log.hatenablog.com/entry/2020/02/03/000000_4

◆社員のパソコンがEmotet感染、なりすましメールへの注意を呼びかけ(川本製作所)(NetSecurity, 2020/02/05 09:45)

https://scan.netsecurity.ne.jp/article/2020/02/05/43642.html

⇒ https://malware-log.hatenablog.com/entry/2020/02/05/000000_4

◆「Emotet」に感染、メール情報が流出 - 川本製作所 (Security NEXT, 2020/02/06)

http://www.security-next.com/112110

⇒ https://malware-log.hatenablog.com/entry/2020/02/06/000000

◆新型肺炎に便乗 保健所かたるウイルスメール多発 (産経新聞, 2020/02/13 20:25)

https://www.sankei.com/affairs/news/200213/afr2002130042-n1.html

https://malware-log.hatenablog.com/entry/2018/02/13/000000_9

◇2020年3月

◆当社パソコンからの個人情報の流出の可能性について (関電アメニックス, 2020/03/06)

https://www.k-amenix.co.jp/datas/news/pdf/020200306173217_JdXaU.pdf

⇒ https://malware-log.hatenablog.com/entry/2020/03/06/000000_9

◆「Emotet」に感染、メアド流出の可能性 - 関電グループ会社 (Security NEXT, 2020/03/09)

http://www.security-next.com/112956

⇒ https://malware-log.hatenablog.com/entry/2020/03/09/000000_6

◇2020年8月

◆11拠点のパソコンがEmotet感染、なりすましメールを送信(ネッツトヨタ静岡) (NetSecurity, 2020/09/11 08:00)

https://scan.netsecurity.ne.jp/article/2020/08/11/44417.html

⇒ https://malware-log.hatenablog.com/entry/2020/08/11/000000_11

◇2020年9月

◆不正メールの発生によるお詫びとお知らせ (亀屋良長, 2020/09/02)

http://blog.kameya-yoshinaga.com/2020/09/02/%e4%b8%8d%e6%ad%a3%e3%81%aa%e3%83%a1%e3%83%bc%e3%83%ab%e3%81%ab%e3%81%94%e6%b3%a8%e6%84%8f%e3%81%8f%e3%81%a0%e3%81%95%e3%81%842020-09-02%e6%9b%b4%e6%96%b0/

⇒ https://malware-log.hatenablog.com/entry/2020/09/02/000000_7

◆不正アクセス発生によるお詫びと現状報告のお知らせ(2020.09.04)(亀屋良長, 2020/09/03)

http://blog.kameya-yoshinaga.com/2020/09/03/oshirase/

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_11

◆トレンドマイクロをかたる偽メールに注意 - Emotetを添付 (Security NEXT, 2020/09/04)

https://www.security-next.com/118127

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_1

◆「EMOTET」がトレンドマイクロのアンケートメールを偽装 (Trendmicro, 2020/09/04)

https://blog.trendmicro.co.jp/archives/26049

https://blog.trendmicro.co.jp/wp-content/uploads/2020/09/IoC1.pdf

⇒ https://malware-log.hatenablog.com/entry/2020/09/04/000000_6

◆日本医師会で「Emotet」感染 - 「なりすましメール」出回る (Security NEXT, 2020/09/09)

https://www.security-next.com/118266

⇒ https://malware-log.hatenablog.com/entry/2020/09/09/000000_3

◆不正メール発生によるお詫びと調査結果のご報告 (亀屋良長, 2020/09/11)

http://blog.kameya-yoshinaga.com/2020/09/11/hokoku0911/

⇒ https://malware-log.hatenablog.com/entry/2020/09/11/000000_14

◆事務局のパソコンが「Emotet」感染、パスワード付きZipファイル添付に注意呼びかけ(日本医師会) (NetSecurity, 2020/09/15 08:00)

https://scan.netsecurity.ne.jp/article/2020/09/15/44556.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/15/000000_17

◆「Emotet」に感染、個人情報流出の可能性 - 群馬県社会福祉協議会 (Security NEXT, 2020/09/18)

https://www.security-next.com/118665

⇒ https://malware-log.hatenablog.com/entry/2020/09/18/000000_3

◆弊社社内パソコンのコンピュータウイルス感染とそれを発端にした関係者への不審メール発生に関するお詫びとご報告 (ニッセイコム, 2020/09/18)

https://www.nisseicom.co.jp/topics-news/topics/topics-20200918.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/18/000000_13

◆複数端末が「Emotet」感染、なりすましメール送信 - ニッセイコム (Security NEXT, 2020/09/25)

https://www.security-next.com/118830

⇒ https://malware-log.hatenablog.com/entry/2020/09/25/000000_2

◆弊社グループ従業員を装った不審メールに関するお詫びとお知らせ (積水ハウス, 2020/09/28)

https://www.sekisuihouse.co.jp/company/topics/topics_2020/20200925/

⇒ https://malware-log.hatenablog.com/entry/2020/09/28/000000_3

◆「Emotet」感染PCがメール送信、ドメインをチェックするよう呼びかけ(マルハニチロ) (NetSecurity, 2020/09/28)

https://scan.netsecurity.ne.jp/article/2020/09/28/44598.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/28/000000_2

◆添付ファイルのクリックが原因でEmotetに感染した可能性(龍谷大学生活協同組合)(NetSecurity, 2020/09/29 08:00)

https://scan.netsecurity.ne.jp/article/2020/09/29/44607.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/29/000000_9

◆社員パソコンが「Emotet」に感染、顧客先で不審メールを確認(エン・ジャパン)(NetSecurity, 2020/09/30 08:00)

https://scan.netsecurity.ne.jp/article/2020/09/30/44612.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/30/000000_1

◇2020年10月

◆当社従業員を装った不審メールに関するお詫びとお知らせ (タカノ, 2020/10/01)

https://www.takano-net.co.jp/portal/info/news/detail/?dbid=940

⇒ https://malware-log.hatenablog.com/entry/2020/10/01/000000_4

◆【重要なお知らせ】弊社アカウントを装った迷惑メールにご注意下さい (友菱, 2020/10/02)

https://www.tomobishi.co.jp/news/244.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/02/000000_4

◆社員PCがEmotetに感染、感染経緯の詳細を公表(亀屋良長) (NetSecurity, 2020/10/06 09:00)

https://scan.netsecurity.ne.jp/article/2020/10/06/44647.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/06/000000_3

◆建設業技術者センターでマルウェア「Emotet」感染 セキュリティソフト検知せず (サイバーセキュリティ総研, 2020/10/09)

https://cybersecurity-info.com/news/construction-industry-engineer-center-emotet/

⇒ https://malware-log.hatenablog.com/entry/2020/10/09/000000_7

◆数台のPCが「Emotet」感染、クラウドサービス提供に影響は無し(ニッセイコム) (NetSecurity, 2020/10/14 08:00)

https://scan.netsecurity.ne.jp/article/2020/10/14/44686.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/14/000000_2

◆弊社を装った不審メールと個人情報等の流出の可能性に関するお詫びとお知らせ (京セラ, 2020/10/16)

https://www.kyocera.co.jp/information/2020/1001_alpf.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/16/000000_7

◆京セラ従業員PCがウイルス感染、偽装メールを大量送信 個人情報流出の恐れ (京都新聞, 2020/10/16 22:10)

https://www.kyoto-np.co.jp/articles/-/383446

⇒ https://malware-log.hatenablog.com/entry/2020/10/16/000000_6

◆「Emotet」に感染、送受信メールが流出した可能性 - 京セラ (Security NEXT, 2020/10/19)

https://www.security-next.com/119699

⇒ https://malware-log.hatenablog.com/entry/2020/10/19/000000

◆従業員のパソコンが「Emotet」感染、zip形式のマルウェア添付メールを送信(京セラ) (NetSecurity, 2020/10/19 08:00)

https://scan.netsecurity.ne.jp/article/2020/10/19/44700.html

⇒ https://malware-log.hatenablog.com/entry/2020/10/19/000000_1

◆10/21弊社を装った不正メールにご注意ください (亀屋良長, 2020/10/21)

http://blog.kameya-yoshinaga.com/2020/10/21/1021%e5%bc%8a%e7%a4%be%e3%82%92%e8%a3%85%e3%81%a3%e3%81%9f%e4%b8%8d%e6%ad%a3%e3%83%a1%e3%83%bc%e3%83%ab%e3%81%ab%e3%81%94%e6%b3%a8%e6%84%8f%e3%81%8f%e3%81%a0%e3%81%95%e3%81%84/

⇒ https://malware-log.hatenablog.com/entry/2020/10/21/000000_2

◆国際自動車社にマルウェア「Emotet」の被害の可能性 従業員騙るなりすましメール (サイバーセキュリティ総研, 2020/10/22)

https://cybersecurity-info.com/news/kmleasing-emotet/

⇒ https://malware-log.hatenablog.com/entry/2020/10/22/000000_3

◆社員PCが「Emotet」感染、鳥羽洋行騙る暗号化ZIP付不審メール確認 (NetSecurity, 2020/10/23 08:00)

https://scan.netsecurity.ne.jp/article/2020/10/23/44724.html

⇒ https://malware-log.hatenablog.com/archive/2020/10/23

【注意喚起】

◆Alert (TA18-201A) Emotet Malware (CISA, 2020/01/23)

https://www.us-cert.gov/ncas/alerts/TA18-201A

⇒ https://malware-log.hatenablog.com/entry/2020/01/23/000000_3

◆【注意喚起】猛威をふるっているマルウェアEmotet検知数の急増と対策について (LAC, 2020/09/07)

https://www.lac.co.jp/lacwatch/alert/20200907_002276.html

⇒ https://malware-log.hatenablog.com/entry/2020/09/07/000000_5

◆【重要】マルウェアEmotetの感染に関する注意喚起 (中央大学, 2020/09/29)

https://www.chuo-u.ac.jp/aboutus/informational/itcenter/news/2020/09/47047/

⇒ https://malware-log.hatenablog.com/entry/2020/09/29/000000_3

【アナウンス】

◆不正メールに関するお詫びとお知らせ (軽金属製品協会, 2019/12/24)

http://www.apajapan.org/APA2/pfd-files/info/top191224.pdf

⇒ https://malware-log.hatenablog.com/entry/2019/12/24/000000_18

【図表】

■攻撃数の推移

◇Emotet の最近の活動推移

2018~2020の状況

2020年10月の状況

2020年09月の状況

出典: TT Malware Log の独自情報(使用データは、URLhaus)

◇Emotet の 7月~9月上旬の活動活発化

出典: https://www.lac.co.jp/lacwatch/alert/20200907_002276.html

◇Emotet の 2014年以降の活動推移

出典: https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-summer-2020-return

「Emotet」の送信に用いられた「.jp」ドメインを持つメールアドレスの推移(図:外部情報提供をもとにJPCERT/CCが作成)

出典: https://www.security-next.com/118138/2

◇Emotet の 2017年~2018年の活動推移

Trojan.Emotet の攻撃は米国の標的に集中

出典: https://www.symantec.com/connect/blogs/emotet

Indexed volume of email messages containing Emotet, TA542’s signature payload (from 5/1/17-5/1/19)

出典: https://hackernews.blog/2019/05/15/threat-actor-profile-ta542-from-banker-to-malware-distribution-service/

◇Emotet の 2019年の活動

出典: https://internet.watch.impress.co.jp/docs/news/1213360.html

◇TA542の活動経緯

Timeline of major milestones in TA542 activity

出典: https://hackernews.blog/2019/05/15/threat-actor-profile-ta542-from-banker-to-malware-distribution-service/

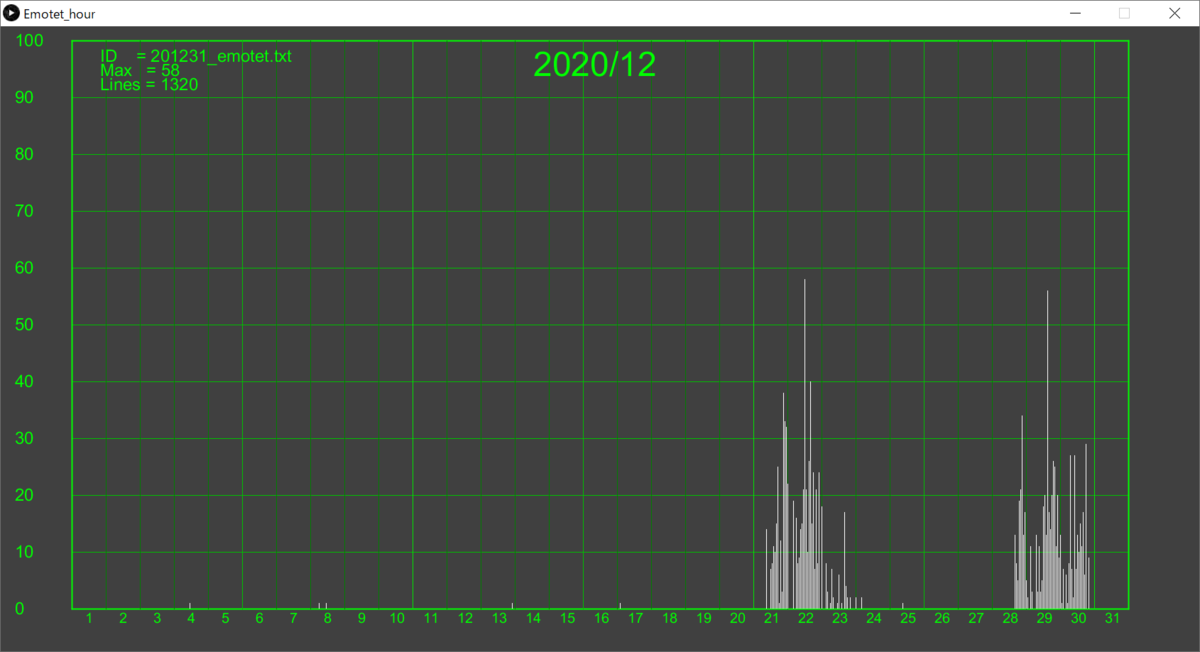

12月21日に活動再開

2020年12月の状況 (12/01 ~12/30)

11月はほぼ活動停止状態

2020年11月の状況 (11/01 ~11/30)

2020年10月の状況

2020年09月の状況

■感染フロー

不正なマクロと PowerShell を利用する「EMOTET」の感染フロー

出典: http://blog.trendmicro.co.jp/archives/16418

出典: https://isc.sans.edu/forums/diary/Emotet+infections+and+followup+malware/24532/

「Emotet」が感染する流れ(画像:US-CERT)

出典: http://www.security-next.com/096218/2

AD環境で成功したEmotet + Trickbot感染チェーン

https://researchcenter.paloaltonetworks.com/2018/07/unit42-malware-team-malspam-pushing-emotet-trickbot/

Emotet の配布および動作方式

出典: https://mjp.ahnlab.com/site/securitycenter/securitycenterboard/analysisReportView.do?seq=2363&curPage=

出典: https://internet.watch.impress.co.jp/docs/news/1213360.html

Trojan.Emotet の地域別の検出数

2018 年 1 月 1 日から 3 月 28 日までの W32.Qakbot の検出数

出典: https://www.symantec.com/connect/blogs/emotet

出典: https://it.impressbm.co.jp/articles/-/19047

■攻撃メール

正規のメールから窃取したファイルが添付されたEmotetのメール例

パスワード付き zip ファイルが添付されたEmotetのメール例

出典: https://www.itmedia.co.jp/news/articles/2009/04/news126.html

出典: https://www.jpcert.or.jp/newsflash/2020090401.html

出典: https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-summer-2020-return

出典: https://internet.watch.impress.co.jp/docs/news/1213360.html

出典: https://www.itmedia.co.jp/news/articles/2111/22/news107.html

■PowerShell

難読化されたPowershellのデコード

出典: https://news.mynavi.jp/kikaku/20191129-security_frontline_v32/

■2021年11月に復活した Emotet

Emotet phishing email (Source: @malware_traffic)

Phishing landing page prompting you to preview the PDF

An Emotet appinstaller XML file

App Installer prompting to install the Fake Adobe PDF Component

Installing the Emotet infection

Emotet saved under a random file name

Registry autorun to start Emotet when Windows starts

出典: https://www.bleepingcomputer.com/news/security/emotet-now-spreads-via-fake-adobe-windows-app-installer-packages/

解析情報

【IoC情報】

◆Emotet (IoC (TT Malware Log), 2019/09/17)

https://ioc.hatenablog.com/entry/2019/09/17/000000

◆Emotet ((IoC (TT Malware Log), 2020/06/05)

https://ioc.hatenablog.com/entry/2020/06/05/000000_3

◆Emotet ((IoC (TT Malware Log), 2020/06/12)

https://ioc.hatenablog.com/entry/2020/06/12/000000

◆Emotet ((IoC (TT Malware Log), 2020/06/26)

https://ioc.hatenablog.com/entry/2020/06/26/000000

◆Emotet ((IoC (TT Malware Log), 2020/07/10)

https://ioc.hatenablog.com/entry/2020/07/10/000000_1

◆Emotet ((IoC (TT Malware Log), 2020/07/17)

https://ioc.hatenablog.com/entry/2020/07/17/000000

◆Emotet ((IoC (TT Malware Log), 2020/07/17-2)

https://ioc.hatenablog.com/entry/2020/07/17/000000_7

◆Emotet (IoC (TT Malware Log), 2020/09/02)

https://ioc.hatenablog.com/entry/2020/09/02/000000

◆Emotet (2020/09/04) (IoC (TT Malware Log), 2020/09/04)

https://ioc.hatenablog.com/entry/2020/09/04/000000

【Twitter】

【関連情報】

◆TrickBot (まとめ)

https://malware-log.hatenablog.com/entry/TrickBot

◆TA542 / Mummy Spider (まとめ)

https://malware-log.hatenablog.com/entry/TA542

【解析情報】

◆Analysis of Emotet v4 (CERT.PL, 2017/05/24)

https://www.cert.pl/en/news/single/analysis-of-emotet-v4/

⇒ https://malware-log.hatenablog.com/entry/2017/05/24/000000_9

◆Malware analysis: decoding Emotet, part 1 (MalwareBytes, 2018/05/25)

https://blog.malwarebytes.com/threat-analysis/2018/05/malware-analysis-decoding-emotet-part-1/

⇒ https://malware-log.hatenablog.com/entry/2018/05/25/000000_9

◆Emotet beutet Outlook aus (GData, 2017/10/12)

https://www.gdata.de/blog/2017/10/30110-emotet-beutet-outlook-aus

⇒ https://malware-log.hatenablog.com/entry/2017/10/12/000000_16

◆いま急激に感染拡大している「Emotet」に注意! 国内被害が急増中 ―2019年10月 サイバーセキュリティニュース (マイナビニュース, 2019/11/29 13:00)

https://news.mynavi.jp/kikaku/20191129-security_frontline_v32/

⇒ https://malware-log.hatenablog.com/entry/2019/11/29/000000_2

関連情報

【関連まとめ記事】

◆バンキングマルウェア (まとめ)

https://malware-log.hatenablog.com/entry/Banking_Malware